虽然在不同环境之间迁移虚拟或容器化工作负载看似简单,但负责管理系统正常运行时间、策略实施和保护东西向流量安全的团队通常会发现,这是一个复杂的过程。虚拟机监控程序行为的细微差别、不一致的策略应用以及流量流中的盲点,这一切都可能会带来不易察觉的风险,直到发现时已无法挽回。

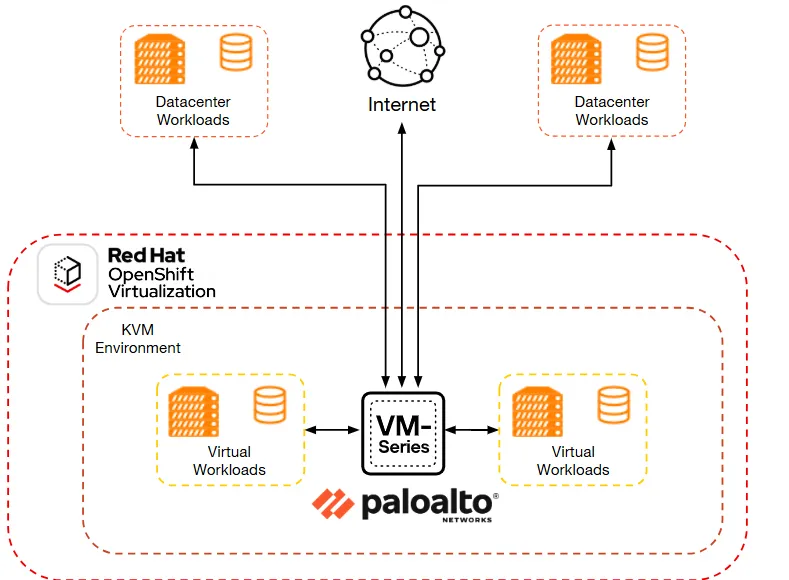

红帽 OpenShift 虚拟化与 Palo Alto Networks 虚拟机系列软件防火墙相结合,能够在这些复杂性最常出现的环节实施有效应对。

OpenShift 虚拟化可简化 Kubernetes 原生平台中,基于 VM 的工作负载的现代化改造和生命周期管理。虚拟机系列防火墙通过为虚拟化环境提供一致且具备应用感知能力的网络安全防护,进一步完善了这一体系,即使在基础架构不断演进的过程中,也能帮助团队有效执行策略并保持可见性。

此外,红帽 OpenShift 与 Prisma AIRS™ 集成,使客户能够部署依托 AI 的威胁防护,为 OpenShift 集群上运行的容器化工作负载提供运行时网络保护。

运维困境

许多企业因现实需求(而非主动选择)在混合环境中开展运维。现有的虚拟化投资与容器化应用共存,团队需以同等的可靠性水平为两者提供支持。运维方面的挑战不仅在于连接这些域,更在于实现过程中确保安全防护策略、工具或可见性的统一与完整。

如今,工作负载在私有云、公共云或数据中心之间迁移,并且具有多种不同的形式,包括物理、虚拟和容器化工作负载。虽然这为客户带来了极大的灵活性,但也使统一安全态势实施难度增加,并且迁移过程也成为风险爆发点。策略差距、分段不一致或东西向盲点,这些都可能为威胁创造无法检测到的横向移动路径。

战略性优化

OpenShift 虚拟化利用开源 KubeVirt 项目,使虚拟机能够在 Kubernetes 平台上获得全面支持并实现深度集成。这使企业组织能够将虚拟机和容器工作负载整合到 OpenShift 集群中,同时保持一致的部署、扩展和生命周期控制。虚拟机托管在基于 KVM 的虚拟机监控程序上,并通过基于熟悉的 Kubernetes API 的直观 Web 界面进行管理。

Palo Alto Networks 虚拟机系列软件防火墙将第七层威胁防护扩展到此环境。这些软件防火墙可以实施细粒度的应用级策略,执行实时流量检测,并通过自动化支持动态更新。

这种架构允许:

- 利用 VM 系列软件防火墙实现一致的东西向分段,以隔离虚拟机之间的流量。

- 通过 Panorama 或 Strata Cloud Manager(SCM)实施策略;跨集群提供可扩展的集中式管理;借助红帽 Ansible 自动化平台模块,在基础架构迁移时自动完成防火墙置备与策略部署。

- 跨工作负载共享可见性,将 OpenShift 网络遥测与虚拟机系列流量日志关联起来。

借助 Prisma AIRS 优化红帽 OpenShift

借助 Prisma AIRS 对红帽 OpenShift 的支持,客户可以使用 Prisma AIRS 保护在红帽 OpenShift 集群上运行的容器化应用和 AI 应用,并针对未修补和未知威胁提供可见性和运行时安全防护,从而在每个云环境及混合云环境中实现更一致的安全态势。Prisma AIRS 可通过 Panorama 或 Strata Cloud Manager(SCM)进行管理,借助单一界面控制台为网络安全团队提供熟悉的操作界面和功能。

红帽 OpenShift 可与 Prisma AIRS 集成,为客户带来以下优势:

- 在执行数字化转型的同时扩展网络安全防护。

- 保护容器化应用和 AI 应用免受已知、未知、基础和 AI 特定威胁的侵害。

- 通过集中管理和一致的工具,轻松强化所有应用的安全性。

战略影响

对于高级技术领导者而言,这些集成的价值本质上具有战略意义,而非仅限于战术层面。核心价值体现在:

- 通过将虚拟机与容器管理整合至单一平台来实现基础架构合理化。

- 通过应用一致的微分段和检测,更有效地遏制威胁。

- 在云迁移或数据中心整合期间简化管理并维护安全性。

安全团队获得统一性,运维团队则保持控制权与性能。最终形成了共享控制平面,精准契合现代企业 IT 的混合特性。

用例:利用嵌入式安全防护实现工作负载迁移

随着企业组织开始从传统虚拟化平台过渡到更加云原生的架构,将虚拟机迁移到 OpenShift 虚拟化,这为实现现代化开辟了一条实用且具有战略意义的路径。此类迁移通常跨越多个信任区域,需要加密通信、检测虚拟机间流量以及重新验证安全防护策略。

将 OpenShift 虚拟化与 Prisma AIRS 搭配使用,可通过以下方式解决此问题:

- 在工作负载过渡期间保持端到端的安全态势。

- 通过由虚拟机系列实施的受控入口和出口策略,保护传输中的流量。

- 通过 Flex Credits 实现许可证可移植性,已停用防火墙的信用额度可以重新分配,从而简化新目标环境的置备。

这降低了运维开销,并减少了迁移窗口期间的相关风险,而这些窗口期往往是风险暴露加剧的阶段。

用例:集中管理和策略统一性

混合基础架构中持续存在的挑战之一是:在不同的工作负载类型之间实施一致的安全防护策略。容器可以通过 CI/CD 管道进行管理,而虚拟机仍依赖于传统的部署路径。这种不对称性往往会导致安全态势支离破碎,再加上传统安全工具无法洞察容器集群内的东西向流量,这一关键缺陷更使问题雪上加霜。正如 Gartner 预测,到 2027 年,超过 75% 的 AI 应用将在容器上运行。

OpenShift 虚拟化通过标准化部署模型,将虚拟机纳入用于容器工作负载的同一 Kubernetes 原生管理框架,帮助应对这一挑战。团队可以使用与管理容器相同的 API、声明性配置和自动化管道来定义、调度、监控和扩展虚拟机,而无需通过传统的虚拟机监控程序专用工具单独管理虚拟机。

为了完善这种统一的方法,Prisma AIRS 等解决方案将零信任安全防护和 AI 驱动的威胁防护机制扩展到 OpenShift 上的容器化和虚拟化工作负载。通过提供运行时网络保护以及对集群内流量的全面可见性,Prisma AIRS 能够跨越所有工作负载类型实现一致的安全防护实施和微分段策略,无论是传统容器、通过 OpenShift 虚拟化管理的虚拟机,还是新兴的 AI 应用皆如此。这种组合意味着基础架构团队无需再为运维或安全防护维护并行系统,既能在其混合基础架构中实现真正的一致性,又能在应用层防范已知威胁和零日攻击。

管理员可以通过 Palo Alto Networks Panorama 或 Strata Cloud Manager(SCM)管理这些控制功能,同时继续使用 OpenShift 的原生工具进行工作负载编排。Ansible 自动化平台还可以连接这些管理域,使团队能够在现有的 CI/CD 管道中自动执行防火墙配置和安全防护策略。这种职责分离机制有助于保持清晰度,同时减少工具泛滥。

实施说明

在此架构中,虚拟机系列防火墙作为虚拟机,部署在 KVM 虚拟机监控程序上运行的 OpenShift 虚拟化环境中。每个防火墙实例都可以检查通过 OpenShift 的软件定义网络(SDN)路由的流量,并根据标签、命名空间或服务身份动态实施策略。

这能够实现以下目标:

- 策略定义与工作负载绑定,而非 IP 地址。

- 由 GitOps 工作流驱动的自动化实施变更。

- 实时流量检测,包括 TLS 解密、应用识别(App-ID)和基于用户 ID 的访问控制。

在支持受监管的工作负载或可审计性和分段要求不容妥协的环境时,这些功能至关重要。

结语

混合基础架构方面的挑战并没有消失;如果说有什么不同的话,那就是容器化应用和 AI 工作负载快速普及,使这一挑战变得更加复杂。企业需要切实可行的现代化路径,既不放弃对虚拟化的现有投资,也不损害安全性。

OpenShift 虚拟化通过将虚拟机整合到 Kubernetes 原生环境中,打造统一平台,让基础架构团队能够通过一致的 API、声明式配置和自动化管道来管理传统和云原生工作负载,从而提供运维基础。然而,随着工作负载的演变与激增,仅靠标准化已难以满足需求。

这正是 Palo Alto Networks 的补充安全防护解决方案的用武之地。虚拟机系列软件防火墙为虚拟化工作负载提供深度的应用感知型检测和第七层策略实施,而 Prisma AIRS 则将 AI 驱动的威胁预防和运行时保护扩展至容器化应用,包括新兴的 AI 工作负载。上述两种解决方案都可以与 OpenShift 集成,通过 Panorama 或 Strata Cloud Manager(SCM)进行集中管理,提供一致的安全态势。

这种组合使企业组织能够在其整个混合资产中实施统一的安全防护策略,无论是在迁移期间保护传统虚拟机、保护现代微服务,还是保护 AI 应用,皆是如此。借助 Ansible 自动化平台模块在运维和安全领域之间架起桥梁,团队能够将安全防护嵌入到 CI/CD 管道和 GitOps 工作流中,使保护成为开发生命周期中不可或缺的组成部分,而非事后补救措施。

这些平台共同提供了企业真正需要的东西:一个用于运维的统一控制平面,以及一个能够适应工作负载实际情况(而非让工作负载去适应安全引擎)的安全引擎。您既能获得开放基础架构的灵活性,又能享受零信任的安全保障,这使您的企业组织能够自信地处理当前工作负载,同时为未来可能出现的任何情况做好准备。

是时候让基础架构现代化与安全防护演进保持协调一致了。要了解更多信息,请浏览以下额外资源:

- [解决方案摘要] VM 系列软件防火墙和红帽 OpenShift 虚拟化

- [网页] 利用 Prisma AIRS 运行时安全防护保护红帽集群,为容器化应用和 AI 应用实施零信任

- [博客文章] Prisma AIRS 有助于保护在红帽 OpenShift 上运行的容器和 AI 应用

- [红帽生态系统目录] Palo Alto Networks 虚拟机系列软件防火墙

- [红帽生态系统目录] 利用红帽和 Palo Alto Networks 实现配置自动化

- [网页] 红帽 OpenShift 虚拟化

- [博客文章] Palo Alto Networks 虚拟机系列增强了红帽 OpenShift 虚拟化上虚拟化工作负载的安全性

- [用例文档] 技术合作伙伴集成指南

- [解决方案摘要] Prisma AIRS 与红帽 OpenShift

关于作者

Simon is a passionate technologist, with over 25 years of experience working in the enterprise IT and cloud technologies space. Simon’s career trajectory has seen him working with a multitude of transformative technologies within the cloud and enterprise computing space, allowing him to stay at the forefront of industry trends.

Beyond his professional achievements, Simon is an advocate for technology's role in driving business innovation and efficiency. Simon's contribution to the field of enterprise IT and cloud technologies is not just through his work at Red Hat OpenShift but also through his active participation in various IT community forums, publications, and events.