Partners de seguridad

Modernice el ciclo de vida y reduzca los riesgos con DevSecOps

Una solución integral de DevSecOps

Debido a la gran velocidad con la que avanza la transformación digital, las herramientas y los procesos de DevSecOps se unieron precipitadamente, en lugar de tomarse el tiempo de formar un solo sistema coherente y efectivo.

Red Hat trabaja en estrecha colaboración con sus partners de seguridad para incorporar las tecnologías que necesita y, así, diseñar una solución integral de DevSecOps. Con un sistema integrado correctamente, podrá mejorar la eficiencia y el rendimiento del ciclo de vida de sus aplicaciones y sus contenedores y, a su vez, reducir los riesgos y sacar el máximo provecho de sus inversiones en Red Hat®.

Descripción general de la solución

Aborde los desafíos de seguridad durante todo el ciclo de vida de las aplicaciones

Las plataformas de Red Hat crean una base para DevSecOps, mientras que nuestros partners automatizan las herramientas y los métodos de seguridad, y los integran a todo el ciclo de vida de las aplicaciones. Gracias a su compromiso con el open source, su experiencia en la nube híbrida abierta y su amplio ecosistema de partners, Red Hat se encuentra en una posición privilegiada para brindarle una solución integral de DevSecOps. Red Hat OpenShift® y Red Hat Ansible® Automation Platform, junto con las tecnologías de nuestros partners, le permitirán abordar los desafíos de seguridad durante todo el ciclo de vida de sus aplicaciones en contenedores, lo cual incluye el desarrollo, la implementación y el tiempo de ejecución.

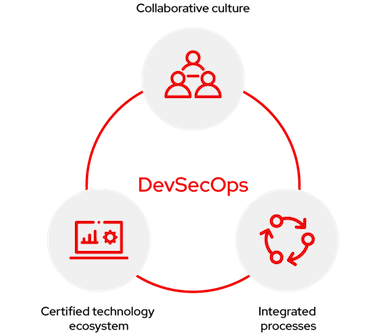

Para Red Hat, si lo que se busca es proteger el ciclo de vida de los contenedores con métodos de DevSecOps, será necesario realizar cambios en tres áreas clave: la cultura, el proceso y la tecnología.

- Cultura: implica fomentar hábitos de colaboración entre los equipos de desarrollo, de operaciones y de seguridad, además de ayudarlos a comprender los motivos por los que deben incorporar la seguridad en todo el ciclo de vida de DevOps y la forma en la que deben hacerlo.

- Proceso: hace referencia a la importancia de estandarizar, documentar y automatizar los flujos de trabajo en los procedimientos establecidos, para mejorar la eficiencia y la seguridad durante todo el ciclo de vida.

- Tecnología: requiere la integración de las plataformas, las herramientas y los procesos que se utilizan para desarrollar, implementar y ejecutar las aplicaciones en un solo sistema coherente que se denomina DevSecOps.

Es fundamental integrar las tres áreas para que se complementen y respalden entre sí. Además, la seguridad debe estar presente en todo el proceso, y aplicarse de la forma más transparente y automática posible.

Transforme su empresa de la mano de DevSecOps

Casos prácticos de seguridad

El ecosistema y el marco de seguridad de Red Hat

Red Hat trabaja en estrecha colaboración con los partners estratégicos para certificar las integraciones con Red Hat OpenShift y Red Hat Ansible Automation Platform. Esto nos permite obtener un panorama completo del ciclo de vida de DevSecOps y nos ayuda a crear un sistema de clasificación de las funciones de seguridad, de manera que pueda utilizar las soluciones de DevSecOps con mayor facilidad.

El marco de DevSecOps de Red Hat identifica 9 categorías de seguridad y 34 tecnologías que abordan el ciclo de vida completo de las aplicaciones. Asimismo, coloca las funciones integradas de Red Hat, las cadenas de herramientas de DevOps y las soluciones de los partners de seguridad en los puntos clave de integración del canal. Usted podrá implementar algunos o todos los métodos y las tecnologías dentro de una categoría, en función del alcance de su entorno de DevOps y de sus requisitos específicos.

Casos prácticos de seguridad

Red Hat trabaja en conjunto con sus partners para brindarle acceso al conocimiento que necesita para integrar la seguridad y la automatización a todo el ciclo de vida de las aplicaciones. Juntos podemos ayudarlo a crear una solución integral que automatice prácticamente todo el proceso de seguridad y brinde transparencia al personal de los equipos de desarrollo y de operaciones. Estas son las áreas de especialización:

Seguridad de la plataforma

Aborde los riesgos de seguridad de los contenedores

La mayoría de las funciones de seguridad de Red Hat están habilitadas de forma predeterminada para simplificar la implementación y reducir los riesgos. Estas características lo ayudarán a proteger los límites de los contenedores y a evitar ciertas filtraciones que puedan comprometer al host. Los métodos de seguridad de la plataforma incluyen:

- Host

- Plataforma de contenedores

- Espacio de nombres

- Aislamiento

- Fortalecimiento de Kubernetes y los contenedores

Gestión de los puntos vulnerables y la configuración

Encuentre y corrija los puntos vulnerables de seguridad

Mejore, identifique, clasifique y solucione las fallas de seguridad de las imágenes de contenedores, la configuración y las aplicaciones. Estos métodos le permiten incorporar la seguridad al ciclo de vida de DevSecOps desde el comienzo, para ahorrar tiempo y dinero. Los métodos de gestión de los puntos vulnerables y la configuración incluyen:

- Pruebas estáticas de la seguridad de las aplicaciones (SAST)

- Análisis estático del código (SCA)

- Pruebas interactivas de la seguridad de las aplicaciones (IAST)

- Pruebas dinámicas de la seguridad de las aplicaciones (DAST)

- Gestión de la configuración

- Análisis de riesgo de las imágenes

Gestión de identidades y de acceso

Controle el acceso al sistema

Los métodos de gestión de identidades y acceso (IAM) controlan el acceso a los datos, las aplicaciones y los recursos que se encuentran en las instalaciones y en la nube, en función de la identidad del usuario o la aplicación, y de las políticas definidas en el ámbito administrativo. Están presentes en todas las etapas del ciclo de vida de DevSecOps y se utilizan para evitar el acceso no autorizado al sistema y los movimientos laterales. Los métodos incluyen:

- Autenticación

- Autorización

- Almacén de secretos

- Módulos de seguridad de hardware (HSM)

- Registros de procedencia

Cumplimiento y control

Mantenga siempre el cumplimiento normativo

Estos métodos y tecnologías lo ayudan a cumplir no solo con las normas gubernamentales y del sector, sino también con las políticas empresariales. Respaldan la validación automatizada del cumplimiento y la respectiva elaboración de informes durante todo el proceso de DevSecOps, lo cual permite simplificar las auditorías y evitar multas y demandas normativas costosas. Los métodos de cumplimiento incluyen:

- Auditorías del cumplimiento normativo

- Controles y resolución de problemas de cumplimiento

Controles de red

Fortalezca los flujos de comunicación

Los métodos relacionados con el control y la segmentación de las redes le permiten controlar, segmentar y visualizar el tráfico de Kubernetes. También le permitirán aislar a los usuarios y proteger los flujos de comunicación entre las aplicaciones en contenedores y los microservicios. Los métodos incluyen:

- Plugins de Container Network Interface (CNI)

- Políticas de redes

- Control del tráfico

- Malla de servicios

- Visualización

- Análisis de paquetes

- Gestión de la interfaz de programación de aplicaciones (API)

Análisis y protección del tiempo de ejecución

Aborde la actividad maliciosa de forma inmediata

Los métodos para proteger el tiempo de ejecución en la producción ayudan a identificar y reducir inmediatamente las actividades sospechosas y maliciosas, lo que a su vez permite mantener el clúster en perfecto estado. Los métodos incluyen:

- Controlador de admisión

- Análisis del funcionamiento de las aplicaciones

- Defensa ante amenazas

Controles de datos

Proteja la integridad y la confidencialidad de los datos

Los métodos y las tecnologías de control de datos son útiles para proteger la integridad de los datos y evitar su divulgación no autorizada. Gracias a que estos recursos resguardan los datos en reposo y en movimiento, puede proteger la propiedad intelectual y la información confidencial de sus clientes. Los métodos incluyen:

- Protección y cifrado de los datos

Registro y supervisión

Mejore la supervisión y la capacidad de respuesta

Los métodos de supervisión y registro proporcionan información sobre los problemas de seguridad en el entorno de producción. Especifican el momento en que ocurrió el evento y brindan información acerca de la posible causa de su origen y el impacto sobre el entorno, lo cual ayuda a mejorar el control y agilizar la capacidad de respuesta ante incidentes. Los métodos de supervisión y registro incluyen:

- Supervisión de los clústeres

- Gestión de la información y los eventos de seguridad (SIEM)

- Análisis forense

Resolución de problemas

Automatice la respuesta de seguridad

Cuando ocurren incidentes de seguridad durante la etapa de producción, los métodos de resolución de problemas le permiten tomar medidas de corrección automáticamente y, así, mejorar el tiempo de actividad y evitar la pérdida de datos. Entre ellos se incluyen:

- Plataformas de organización, automatización y respuesta de la seguridad (SOAR)

- Resolución automática de problemas

Partners de seguridad

Reduzca el riesgo y mejore la eficiencia y el rendimiento

Utilice las pestañas que aparecen a continuación para conocer a los partners proveedores de software independiente (ISV) de DevSecOps de Red Hat o visite sus páginas para conocer las soluciones con certificaciones y soporte para una gran variedad de casos prácticos.

Puntos vulnerables

Palo Alto Networks y Red Hat le brindan una solución que garantiza el cumplimiento normativo y la seguridad en la nube durante todo el ciclo de vida de desarrollo, para que pueda proteger su entorno. Prisma Cloud de Palo Alto Networks junto con Red Hat OpenShift ofrecen la gestión integral de la estrategia de seguridad de la nube (CSPM) y la protección de las cargas de trabajo en la nube (CWP) para sus implementaciones.

Con Aqua Security y Red Hat, podrá gestionar y ajustar sus cargas de trabajo originales de la nube, mientras reduce los riesgos en las infraestructuras locales, híbridas y de nube. La plataforma Cloud Native Security Platform de Aqua se combina con Red Hat OpenShift para ofrecer la gestión de los puntos vulnerables basada en los riesgos, la protección minuciosa de los tiempos de ejecución, y el cumplimiento normativo y la protección de toda la infraestructura.

Sysdig y Red Hat permiten que las empresas adopten los enfoques centrados en la nube rápidamente. Los productos Sysdig Secure DevOps Platform, Sysdig Secure y Sysdig Monitor trabajan con Red Hat OpenShift y Red Hat Advanced Cluster Management for Kubernetes para brindar seguridad, cumplimiento normativo y supervisión unificados en los entornos privados, híbridos y multicloud.

Permita que los desarrolladores encuentren y corrijan fácilmente los puntos vulnerables en los contenedores y las aplicaciones de Kubernetes, lo cual incluye a Red Hat OpenShift. Snyk Open Source detecta, prioriza y corrige los puntos vulnerables en las dependencias open source de manera automática. Snyk Code es una herramienta con la que se realizan pruebas estáticas de la seguridad de las aplicaciones (SAST), la cual se rediseñó para los desarrolladores.

CrowdStrike ofrece la plataforma Falcon, la cual detiene fallos de seguridad en OpenShift gracias a la detección y prevención de patrones de comportamiento malicioso de las principales amenazas de inteligencia. La amplia visibilidad en las imágenes de contenedores, eventos de ejecución y configuraciones de implementación, junto con la protección de los extremos de la red, de las cuentas de nubes e identidad, ofrecen el beneficio de una solución consolidada para la seguridad empresarial.

Cumplimiento normativo

Con Aqua Security y Red Hat, podrá gestionar y ajustar sus cargas de trabajo originales de la nube de forma más segura en las infraestructuras locales, híbridas y de nube. La plataforma Cloud Native Security Platform de Aqua se combina con Red Hat OpenShift para ofrecer la gestión de los puntos vulnerables basada en los riesgos, la protección minuciosa de los tiempos de ejecución, y el cumplimiento normativo y la protección de toda la infraestructura.

Sysdig y Red Hat permiten que las empresas adopten los enfoques centrados en la nube rápidamente. Los productos Sysdig Secure DevOps Platform, Sysdig Secure y Sysdig Monitor trabajan con Red Hat OpenShift y Red Hat Advanced Cluster Management for Kubernetes para brindar seguridad, cumplimiento normativo y supervisión unificados en los entornos privados, híbridos y multicloud.

Palo Alto Networks y Red Hat le brindan una solución que garantiza el cumplimiento normativo y la seguridad en la nube durante todo el ciclo de vida de desarrollo, para que pueda proteger su entorno. Prisma Cloud de Palo Alto Networks junto con Red Hat OpenShift ofrecen la gestión integral de la estrategia de seguridad de la nube (CSPM) y la protección de las cargas de trabajo en la nube (CWP) para sus implementaciones.

Tigera y Red Hat se asociaron para ofrecer una solución integrada de seguridad y determinación del estado interno de los microservicios y las redes de Kubernetes, que permite que los desarrolladores agilicen la innovación y la distribución de las aplicaciones con la plataforma líder de contenedores para la nube híbrida y la multicloud. También ofrece controles minuciosos de seguridad y cumplimiento normativo para proteger las cargas de trabajo de Kubernetes.

CrowdStrike ofrece la plataforma Falcon, la cual detiene fallos de seguridad en OpenShift gracias a la detección y prevención de patrones de comportamiento malicioso de las principales amenazas de inteligencia. La amplia visibilidad en las imágenes de contenedores, eventos de ejecución y configuraciones de implementación, junto con la protección de los extremos de la red, de las cuentas de nubes e identidad, ofrecen el beneficio de una solución consolidada para la seguridad empresarial.

Identidad

Mejore la seguridad de los entornos de contenedores y de los scripts de automatización con CyberArk y Red Hat. Las políticas de seguridad que establecen el acceso con privilegios en toda la empresa permiten observar el estado de los sistemas, realizar auditorías, exigir el cumplimiento normativo y gestionar los secretos para reducir los riesgos. Los productos de CyberArk para DevSecOps, como Conjur Secrets Manager y los proveedores de credenciales, se integran con Red Hat OpenShift y Red Hat Ansible Automation Platform para proteger, rotar, supervisar y gestionar las credenciales con privilegios de las personas, las aplicaciones, los scripts y demás identidades no humanas a través de una plataforma centralizada.

Detecte peligros ocultos, tome mejores decisiones en función de los riesgos y responda más rápido ante las amenazas cibernéticas utilizando una plataforma abierta e integrada de ciberseguridad que se basa en Red Hat OpenShift y que puede implementarse en entornos híbridos y multicloud. Conéctese con las fuentes de datos actuales para obtener más información detallada sobre las amenazas. Acceda a las herramientas de IBM y otros terceros que le permitan buscar amenazas en cualquier ubicación en las instalaciones o en la nube de forma segura. Organice las acciones y las respuestas a esas amenazas con rapidez, sin tener que mover los datos del lugar donde se encuentren.

La integración de OpenShift con los módulos de seguridad de hardware (HSM) de Thales Luna garantiza que las aplicaciones en contenedores obtengan la protección del ciclo de vida completo de las claves que ofrecen los módulos, agilicen las operaciones criptográficas y aprovechen la seguridad de nivel 3 según los estándares FIPS 140-2 de acuerdo con las normas gubernamentales y del sector.

Datos

Detecte peligros ocultos, tome mejores decisiones en función de los riesgos y responda más rápido ante las amenazas cibernéticas utilizando una plataforma abierta e integrada de ciberseguridad que se basa en Red Hat OpenShift y que puede implementarse en entornos híbridos y multicloud. Conéctese con las fuentes de datos actuales para obtener más información detallada sobre las amenazas. Acceda a las herramientas de IBM y otros terceros que le permitan buscar amenazas en cualquier ubicación en las instalaciones o en la nube de forma segura. Organice las acciones y las respuestas a esas amenazas con rapidez, sin tener que mover los datos del lugar donde se encuentren.

Con Zettaset y Red Hat, podrá evitar el robo de datos en cualquier implementación híbrida, local o en la nube, sin que se ralentice el proceso de DevSecOps. Las soluciones XCrypt Kubernetes Encryption for OpenShift y Zettaset Encryption Management Console ofrecen la gestión unificada del cifrado para varios clústeres.

La integración de OpenShift con los módulos de seguridad de hardware (HSM) de Thales Luna garantiza que las aplicaciones en contenedores obtengan la protección del ciclo de vida completo de las claves que ofrecen los módulos, agilicen las operaciones criptográficas y aprovechen la seguridad de nivel 3 según los estándares FIPS 140-2 de acuerdo con las normas gubernamentales y del sector.

Tiempo de ejecución

Con Aqua Security y Red Hat, podrá gestionar y ajustar sus cargas de trabajo originales de la nube de forma más segura en las infraestructuras locales, híbridas y de nube. La plataforma Cloud Native Security Platform de Aqua se combina con Red Hat OpenShift para ofrecer la gestión de los puntos vulnerables basada en los riesgos, la protección minuciosa de los tiempos de ejecución, y el cumplimiento normativo y la protección de toda la infraestructura.

Sysdig y Red Hat permiten que las empresas adopten los enfoques centrados en la nube rápidamente. Los productos Sysdig Secure DevOps Platform, Sysdig Secure y Sysdig Monitor trabajan con Red Hat OpenShift y Red Hat Advanced Cluster Management for Kubernetes para brindar seguridad, cumplimiento normativo y supervisión unificados en los entornos privados, híbridos y multicloud.

Palo Alto Networks y Red Hat le brindan una solución que garantiza el cumplimiento normativo y la seguridad en la nube durante todo el ciclo de vida de desarrollo, para que pueda proteger su entorno. Prisma Cloud de Palo Alto Networks junto con Red Hat OpenShift ofrecen la gestión integral de la estrategia de seguridad de la nube (CSPM) y la protección de las cargas de trabajo en la nube (CWP) para sus implementaciones.

CrowdStrike ofrece la plataforma Falcon, la cual detiene fallos de seguridad en OpenShift gracias a la detección y prevención de patrones de comportamiento malicioso de las principales amenazas de inteligencia. La amplia visibilidad en las imágenes de contenedores, eventos de ejecución y configuraciones de implementación, junto con la protección de los extremos de la red, de las cuentas de nubes e identidad, ofrecen el beneficio de una solución consolidada para la seguridad empresarial.

Supervisión

Los eventos de seguridad ocurren en las aplicaciones durante la producción. Splunk permite detectarlos y vincularlos con las herramientas y el ciclo de vida de DevSecOps, de manera que se puedan resolver en menos tiempo, ya que se rastrea la aplicación, el desarrollador, el equipo y las herramientas que formaron parte del diseño de la aplicación afectada.

Sysdig y Red Hat permiten que las empresas adopten los enfoques centrados en la nube rápidamente. Los productos Sysdig Secure DevOps Platform, Sysdig Secure y Sysdig Monitor trabajan con Red Hat OpenShift y Red Hat Advanced Cluster Management for Kubernetes para brindar seguridad, cumplimiento normativo y supervisión unificados en los entornos privados, híbridos y multicloud.

Con Aqua Security y Red Hat, podrá gestionar y ajustar sus cargas de trabajo originales de la nube de forma más segura en las infraestructuras locales, híbridas y de nube. La plataforma Cloud Native Security Platform de Aqua se combina con Red Hat OpenShift para ofrecer la gestión de los puntos vulnerables basada en los riesgos, la protección minuciosa de los tiempos de ejecución, y el cumplimiento normativo y la protección de toda la infraestructura.

Palo Alto Networks y Red Hat le brindan una solución que garantiza el cumplimiento normativo y la seguridad en la nube durante todo el ciclo de vida de desarrollo, para que pueda proteger su entorno. Prisma Cloud de Palo Alto Networks junto con Red Hat OpenShift ofrecen la gestión integral de la estrategia de seguridad de la nube (CSPM) y la protección de las cargas de trabajo en la nube (CWP) para sus implementaciones.

CrowdStrike ofrece la plataforma Falcon, la cual detiene fallos de seguridad en OpenShift gracias a la detección y prevención de patrones de comportamiento malicioso de las principales amenazas de inteligencia. La amplia visibilidad en las imágenes de contenedores, eventos de ejecución y configuraciones de implementación, junto con la protección de los extremos de la red, de las cuentas de nubes e identidad, ofrecen el beneficio de una solución consolidada para la seguridad empresarial.

Resolución de problemas

Permita que los desarrolladores encuentren y corrijan fácilmente los puntos vulnerables en los contenedores y las aplicaciones de Kubernetes, lo cual incluye a Red Hat OpenShift. Snyk Open Source detecta, prioriza y corrige los puntos vulnerables en las dependencias open source de manera automática. Snyk Code es una herramienta con la que se realizan pruebas estáticas de la seguridad de las aplicaciones (SAST), la cual se rediseñó para los desarrolladores.

Palo Alto Networks y Red Hat le brindan una solución que garantiza el cumplimiento normativo y la seguridad en la nube durante todo el ciclo de vida de desarrollo, para que pueda proteger su entorno. Prisma Cloud de Palo Alto Networks junto con Red Hat OpenShift ofrecen la gestión integral de la estrategia de seguridad de la nube (CSPM) y la protección de las cargas de trabajo en la nube (CWP) para sus implementaciones.

Detecte peligros ocultos, tome mejores decisiones en función de los riesgos y responda más rápido ante las amenazas cibernéticas utilizando una plataforma abierta e integrada de ciberseguridad que se basa en Red Hat OpenShift y que puede implementarse en entornos híbridos y multicloud. Conéctese a las fuentes de datos actuales para obtener más información detallada sobre las amenazas. Acceda a las herramientas de IBM y otros terceros que le permitan buscar amenazas en cualquier ubicación en las instalaciones o en la nube de forma segura. Organice las acciones y las respuestas a esas amenazas con rapidez, sin tener que mover los datos del lugar donde se encuentren.

CrowdStrike ofrece la plataforma Falcon, la cual detiene fallos de seguridad en OpenShift gracias a la detección y prevención de patrones de comportamiento malicioso de las principales amenazas de inteligencia. La amplia visibilidad en las imágenes de contenedores, eventos de ejecución y configuraciones de implementación, junto con la protección de los extremos de la red, de las cuentas de nubes e identidad, ofrecen el beneficio de una solución consolidada para la seguridad empresarial.

Red

Tigera y Red Hat ayudan a las empresas a integrar la seguridad en sus entornos de contenedores y de Kubernetes supervisando, analizando y controlando el tráfico de la red. Calico Enterprise está certificada con Red Hat OpenShift y le permite operar, optimizar y proteger con éxito las aplicaciones organizadas en contenedores más importantes en todos los entornos de nube.

Palo Alto Networks y Red Hat lo ayudan a bloquear las amenazas y a evitar los movimientos laterales en la red de nube de Red Hat OpenShift. Prisma Cloud, en combinación con los firewalls de última generación (NGFW) VM-Series o CN-Series, ofrece seguridad de la red de nube que brinda supervisión y controles de alta fidelidad de la red.

Aqua y Red Hat reducen el impacto de los ataques. Aqua Cloud Native Application Protection Platform se integra a Red Hat OpenShift para detectar las conexiones de red y obtener sugerencias de reglas de firewall contextuales de forma automática que permitan las conexiones legítimas basadas en la identidad del servicio, las URL o las IP, y bloqueen la actividad de red no autorizada o la bloqueen.

Sysdig y Red Hat lo ayudan a implementar un enfoque de confianza cero en la seguridad de los contenedores al permitir únicamente la comunicación de red requerida. Visualice toda esa comunicación entre los pods, los servicios y las aplicaciones dentro de Kubernetes. Reduzca el tiempo que se necesita para implementar la seguridad de las redes de semanas a horas automatizando las políticas de red de Kubernetes. Identifique la actividad de red inusual con rapidez auditando todas las conexiones desde y hacia cualquier proceso.