La criptología es una ciencia joven.

Aunque se ha utilizado durante miles de años para ocultar mensajes secretos, el estudio sistemático de la criptología como ciencia (y quizás como arte) comenzó hace unos cien años.

La primera prueba que se conoce del uso de la criptografía (de alguna forma) se encontró en una inscripción tallada alrededor de 1900 a. C., en la cámara principal de la tumba del noble Khnumhotep II, en Egipto. El escriba usó algunos símbolos jeroglíficos inusuales en distintos lugares, en vez de otros más comunes. El propósito no era ocultar el mensaje, sino quizás cambiarlo de manera que resultara más decoroso. Aunque la inscripción no constituía una escritura secreta, se transformaba el texto original, y es el texto más antiguo en el que eso se hizo, según se sabe. El uso de la criptografía se observa en la mayoría de las civilizaciones tempranas. "Arthshashtra", un trabajo clásico sobre el arte de gobernar escrito por Kautalya, describe el servicio de espionaje en la India y menciona asignaciones a espías en "escritura secreta", algo que suena como una versión antigua de James Bond.

Más adelante, alrededor del año 100 a. C., Julio César era reconocido por su uso de una forma de cifrado para transmitir mensajes secretos a sus generales apostados en el frente de batalla. Este cifrado de sustitución, conocido como código César, es quizás el cifrado histórico más mencionado en la literatura académica. Un cifrado es un algoritmo utilizado para cifrar o descifrar claves. En uno de sustitución, cada carácter del texto sin formato (es decir, el mensaje que debe cifrarse) se sustituye por otro para formar el texto cifrado. La variante utilizada por César se trataba un desplazamiento en el que carácter se desplazaba 3 lugares, de manera que al carácter 'A' lo remplazaba la 'D', a 'B' lo remplazaba 'E', y así sucesivamente. Los caracteres daban la vuelta al final, por lo que a la 'X' la remplazaba la 'A'.

Es fácil ver que estos códigos dependen de que el sistema sea secreto y no de la clave de cifrado. Una vez que se conoce el sistema, los mensajes pueden descifrarse fácilmente. De hecho, los cifrados de sustitución se pueden descifrar utilizando la frecuencia de las letras en el idioma.

Durante el siglo XVI, Vigenere diseñó un cifrado que en teoría fue el primero en utilizar una clave. En uno de sus cifrados, la clave de se repetía varias veces a lo largo del mensaje, y luego se agregaba el carácter del mensaje con el carácter clave módulo 26 para producir el texto cifrado, (módulo, o mod, es una expresión matemática en la que se calcula el resto de una división cuando un número se divide por otro). Al igual que con el código César, el cifrado de Vigenere también se puede descifrar fácilmente. Sin embargo, este último introdujo la idea de las claves de cifrado, incluso si no la ejecutó demasiado bien. A diferencia del código de César, el secreto del mensaje depende de que sea secreta la clave, no el sistema.

A principios del siglo XIX, cuando todo se volvió eléctrico, Hebern diseñó un artilugio electromecánico al que llamó la máquina de rotor de Hebern. Utilizaba un solo rotor, y la clave secreta estaba incrustada en un disco giratorio. La clave codificaba una tabla de sustitución y cada vez que se pulsaba una tecla daba como resultado un texto cifrado. Esto también hacía girar el disco de a una muesca y luego se usaba una tabla diferente para el siguiente carácter de texto sin formato. De nuevo, el código se descifraba con frecuencias de letras.

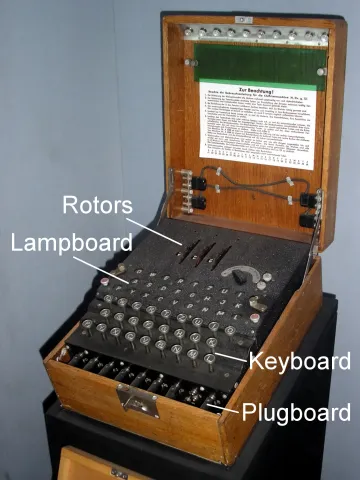

Al final de la Primera Guerra Mundial, el ingeniero alemán Arthur Scherbius inventó la máquina Enigma, que fue muy utilizada por las fuerzas alemanas durante la Segunda Guerra Mundial. La máquina Enigma utilizaba 3 o 4 rotores, a veces incluso más. Los rotores giraban a diferentes velocidades a medida que se escribía en el teclado, y generaban las letras adecuadas de texto cifrado. En este caso, la clave era el ajuste inicial de los rotores.

Con el tiempo, Polonia descifró la clave de la máquina Enigma y la tecnología se transfirió, más tarde, a los criptógrafos británicos, quienes diseñaron un medio para obtener la clave diaria.

Hasta la Segunda Guerra Mundial, la mayor parte del trabajo en criptografía tenía fines militares, y generalmente se usaba para ocultar información militar secreta. Sin embargo, después de la guerra, la criptografía atrajo atención comercial, ya que las empresas deseaban proteger sus datos de la competencia.

A principios de la década de 1970, IBM notó que sus clientes exigían algún tipo de cifrado, y formó un grupo a tal efecto encabezado por Horst-Feistel. El grupo diseñó un cifrado llamado Lucifer. En 1973, la Oficina Nacional de Normas (ahora llamada NIST) de EE. UU. presentó una solicitud para recibir propuestas para un cifrado de bloques que se convertiría en un estándar nacional. Se habían dado cuenta de que estaban comprando muchos productos comerciales sin un buen soporte criptográfico. Finalmente, se aceptó Lucifer y se lo denominó Estándar de cifrado de datos o DES, por sus siglas en inglés. En 1997 y en los años siguientes, este código se descifró mediante un ataque de fuerza bruta. El problema principal de DES era que la clave de cifrado era muy pequeña. A medida que aumentaba la potencia informática, era más fácil aplicar este tipo de ataque y probar todas las combinaciones diferentes de la clave para obtener un posible mensaje de texto sin formato.

En 1997, NIST volvió a presentar una solicitud de propuestas para un nuevo cifrado de bloques. Recibió 50 propuestas. En 2000, aceptó Rijndael y lo bautizó como AES o Advanced Encryption Standard. En la actualidad, AES es un estándar ampliamente aceptado que se utiliza para el cifrado simétrico.

En los últimos tiempos, los avances en las computadoras cuánticas nos han llevado a pensar en la criptografía poscuántica. En 2016, el NIST declaró una convocatoria de propuestas en busca de ayuda pública para diseñar algoritmos resistentes a la tecnología cuántica que pudieran ayudarnos a resistir el ataque de una futura computadora cuántica. En 2020, NIST anunció el nombramiento de cuatro finalistas.

Para concluir, la historia nos enseña lo siguiente:

- El secreto del mensaje siempre debe depender del secreto de la clave, y no del secreto del sistema, lo que se conoce como principio de Kerckhoffs.

- En relación con lo anterior, siempre debe utilizar cifrados que hayan sido revisados públicamente y se hayan establecido como estándar. No es buena idea utilizar "criptografía secreta", porque al igual que el cifrado de César, una vez que se conoce el sistema, se pueden descifrar todos los mensajes. Por ejemplo, si su clave se ve comprometida, un atacante podría acceder a sus mensajes. Sin embargo, si el atacante puede comprometer el sistema de cifrado, puede obtener el texto sin formato de cada mensaje (no solo para una sola persona) cifrado por ese sistema.

Sobre el autor

Huzaifa Sidhpurwala is a Senior Principal Product Security Engineer - AI security, safety and trustworthiness, working for Red Hat Product Security Team.

Más como éste

Red Hat to acquire Chatterbox Labs: Frequently Asked Questions

Attestation vs. integrity in a zero-trust world

What Is Product Security? | Compiler

Technically Speaking | Security for the AI supply chain

Navegar por canal

Automatización

Las últimas novedades en la automatización de la TI para los equipos, la tecnología y los entornos

Inteligencia artificial

Descubra las actualizaciones en las plataformas que permiten a los clientes ejecutar cargas de trabajo de inteligecia artificial en cualquier lugar

Nube híbrida abierta

Vea como construimos un futuro flexible con la nube híbrida

Seguridad

Vea las últimas novedades sobre cómo reducimos los riesgos en entornos y tecnologías

Edge computing

Conozca las actualizaciones en las plataformas que simplifican las operaciones en el edge

Infraestructura

Vea las últimas novedades sobre la plataforma Linux empresarial líder en el mundo

Aplicaciones

Conozca nuestras soluciones para abordar los desafíos más complejos de las aplicaciones

Virtualización

El futuro de la virtualización empresarial para tus cargas de trabajo locales o en la nube