환경 간에 가상 워크로드 또는 컨테이너화된 워크로드를 마이그레이션하는 것은 간단해 보일 수 있으나 시스템 가동 시간 관리, 정책 실행, east-west 트래픽 보안을 담당하는 팀에게는 복잡한 프로세스일 때가 많습니다. 하이퍼바이저 동작의 미묘한 차이, 일관되지 않은 정책 적용, 트래픽 흐름의 사각지대 등은 리스크를 초래할 수 있습니다. 그런데 리스크가 항상 명확하게 드러나는 것은 아니어서 뒤늦게 발견될 때가 많습니다.

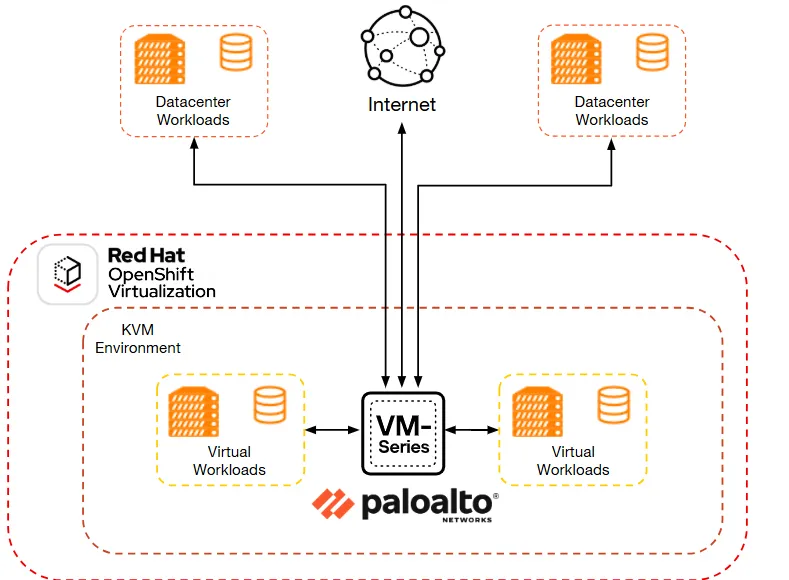

Palo Alto Networks VM-Series 소프트웨어 방화벽이 결합된 Red Hat OpenShift Virtualization은 이러한 복잡성을 일반적인 발생 위치에서 해결하는 데 도움이 됩니다.

OpenShift Virtualization은 쿠버네티스 네이티브 플랫폼 내에서 VM 기반 워크로드의 현대화와 라이프사이클 관리를 간소화합니다. 이를 보완하는 VM-Series는 가상화 환경에 일관된 애플리케이션 인식 네트워크 보안을 제공하여 인프라가 진화하더라도 팀이 정책을 시행하고 가시성을 유지할 수 있도록 지원합니다.

또한 Prisma AIRS™가 통합된 Red Hat OpenShift를 사용하는 고객은 OpenShift 클러스터에서 실행되는 컨테이너화된 워크로드 전반에서 런타임 네트워크 보호를 위한 AI 기반 위협 방지 기능을 배포할 수 있습니다.

운영상의 긴장

많은 기업이 선택이 아닌 필요에 의해 하이브리드 환경에서 운영하고 있습니다. 기존 가상화 투자 자산은 컨테이너화된 애플리케이션과 공존하며, 팀들은 두 가지 모두를 똑같이 안정적으로 지원해야 합니다. 운영상의 과제는 이러한 영역들을 연결하는 것뿐만 아니라 보안 정책, 툴링 또는 가시성을 파편화하지 않고 연결하는 것입니다.

오늘날 워크로드는 프라이빗 클라우드, 퍼블릭 클라우드 간 또는 데이터센터 전반에서 마이그레이션되며, 물리, 가상, 컨테이너화 등 폼 팩터가 다양합니다. 이는 고객에게 상당한 유연성을 제공하지만, 일관된 보안 상태를 시행해야 하는 문제를 가중시키고 마이그레이션 시 리스크를 발생시킬 수 있습니다. 정책 격차, 일관되지 않은 세분화 또는 east-west 사각지대는 위협이 감지되지 않고 내부 이동하는 경로가 될 수 있습니다.

전략적 최적화

OpenShift Virtualization을 사용하면 오픈소스 KubeVirt 프로젝트를 통해 쿠버네티스 플랫폼에서 완벽하게 지원되고 통합된 VM을 실행할 수 있습니다. 이를 통해 조직은 OpenShift 클러스터 내에서 VM 및 컨테이너 워크로드를 통합하여 일관된 배포, 스케일링, 라이프사이클 제어를 유지할 수 있습니다. VM은 KVM 기반 하이퍼바이저에서 호스팅되며, 익숙한 쿠버네티스 API를 기반으로 하는 직관적인 웹 인터페이스를 통해 관리됩니다.

Palo Alto Networks VM-Series 소프트웨어 방화벽은 레이어 7 위협 방지 기능을 이러한 환경으로 확장합니다. 이 소프트웨어 방화벽은 세분화된 애플리케이션 수준의 정책을 실행하고, 실시간 트래픽 검사를 수행하고, 자동화를 통해 동적 업데이트를 지원합니다.

이 아키텍처의 장점은 다음과 같습니다.

- VM-Series 소프트웨어 방화벽을 사용하여 VM 간 트래픽을 격리하는 일관된 east-west 분리

- Panorama 또는 Strata Cloud Manager(SCM)를 통한 정책 시행이 클러스터 전반에 걸쳐 중앙화된 확장 가능한 관리를 제공하고, Red Hat Ansible Automation Platform 모듈은 인프라 변화에 따라 자동화된 방화벽 프로비저닝 및 정책 배포를 지원

- 워크로드 전반에서 가시성을 공유하여 OpenShift 네트워크 텔레메트리와 VM-Series 트래픽 로그의 상관관계 파악

Prisma AIRS를 통한 Red Hat OpenShift 최적화

Red Hat OpenShift에 대한 Prisma AIRS 지원을 통해 고객은 Prisma AIRS를 사용하여 Red Hat OpenShift 클러스터에서 실행되는 컨테이너화된 애플리케이션과 AI 애플리케이션을 보호하고, 패치가 적용되지 않았거나 알려지지 않은 위협에 대한 가시성과 런타임 보안을 제공하여 모든 클라우드와 하이브리드 클라우드 환경 전반에서 더욱 일관된 보안 상태를 시행할 수 있습니다. Prisma AIRS는 Panorama 또는 Strata Cloud Manager(SCM)로 관리할 수 있으며 단일 유리창 콘솔을 통해 네트워크 보안 팀에 익숙한 인터페이스와 기능을 제공합니다.

Red Hat OpenShift는 Prisma AIRS와 통합되어 다음과 같은 고객 혜택을 제공할 수 있습니다.

- 디지털 트랜스포메이션을 실행하면서 네트워크 보안을 확장합니다.

- 컨테이너화된 애플리케이션과 AI 애플리케이션을 알려진 위협, 알려지지 않은 위협, 기본 위협 및 AI 관련 위협으로부터 보호합니다.

- 중앙화된 관리와 일관된 툴링으로 모든 애플리케이션의 보안을 손쉽게 강화합니다.

전략적 영향

고위 기술 리더에게 이러한 통합의 가치는 단순히 전술적일 뿐만 아니라 근본적으로 전략적입니다. 이러한 가치의 주요 특징은 다음과 같습니다.

- VM 및 컨테이너 관리를 단일 플랫폼으로 축소하여 인프라 합리화

- 일관된 마이크로 세그멘테이션과 검사를 적용하여 위협을 더욱 효과적으로 억제

- 클라우드 마이그레이션 또는 데이터센터 통합 시 관리 간소화 및 보안 유지

보안 팀은 일관성을 확보하고 운영 팀은 제어 권한과 성능을 유지합니다. 그 결과 현대적인 엔터프라이즈 IT의 하이브리드 특성을 반영하는 공유 컨트롤 플레인이 생성됩니다.

활용 사례: 임베딩된 보안이 지원되는 워크로드 마이그레이션

조직들이 레거시 가상화 플랫폼에서 클라우드 네이티브 아키텍처로 이전하기 시작함에 따라 VM을 OpenShift Virtualization으로 마이그레이션할 경우 현대화를 향한 실용적이고 전략적인 경로가 제공됩니다. 이러한 마이그레이션은 여러 신뢰 영역에 걸쳐 이루어지는 경우가 많아 암호화된 통신, VM 간 트래픽 검사, 보안 정책의 재검증이 필요합니다.

Prisma AIRS와 함께 OpenShift Virtualization을 사용하면 다음과 같은 방법으로 이 문제를 해결할 수 있습니다.

- 워크로드 전환 중에 엔드 투 엔드 보안 상태 유지

- VM-Series에서 실행하는 제어된 인그레스(ingress) 및 이그레스(egress) 정책으로 전송 중인 트래픽 보호

- 재할당할 수 있는 만료 방화벽의 크레딧인 Flex Credit을 통해 라이센스 이식성을 지원하여 새로운 대상에서 프로비저닝 간소화

그 결과, 종종 노출이 증가하는 마이그레이션 기간 동안 운영 오버헤드를 낮추고 관련된 리스크를 줄일 수 있습니다.

활용 사례: 중앙화된 관리 및 정책 일관성

하이브리드 인프라의 지속적인 과제 중 하나는 서로 다른 워크로드 유형 전반에 일관된 보안 정책을 적용하는 것입니다. 컨테이너는 CI/CD 파이프라인을 통해 관리할 수 있지만 VM은 여전히 기존의 배포 경로를 사용합니다. 이러한 비대칭성은 종종 보안 상태의 균열로 이어지며, 전통적인 보안 툴로는 컨테이너 클러스터 내 east-west 트래픽에 대한 가시성이 부족하므로 상태가 악화됩니다. 이는 2027년까지 AI 애플리케이션의 75% 이상이 컨테이너에서 실행될 것이라는 Gartner의 예측을 고려할 때 중대한 결함입니다.

OpenShift Virtualization은 배포 모델을 표준화하여 VM을 컨테이너 워크로드에 사용되는 것과 동일한 쿠버네티스 네이티브 관리 프레임워크로 통합해 이러한 문제를 해결하도록 돕습니다. 팀은 기존의 하이퍼바이저 전용 툴링을 통해 VM을 별도로 관리하는 대신 컨테이너를 관리하는 동일한 API, 선언적 구성, 자동화 파이프라인을 사용하여 VM을 정의, 예약, 모니터링, 확장할 수 있습니다.

이러한 통합된 접근 방식을 완성하기 위해 Prisma AIRS와 같은 솔루션은 OpenShift의 컨테이너화된 워크로드와 가상화된 워크로드 모두에 제로 트러스트 보안과 AI 기반 위협 방지를 확장합니다. 클러스터 내 트래픽에 대한 완전한 가시성을 통해 런타임 네트워크 보호를 제공하는 Prisma AIRS는 기존 컨테이너, OpenShift Virtualization을 통해 관리되는 VM, 이머징 AI 애플리케이션 등 모든 워크로드 유형에서 일관된 보안 실행 및 마이크로 세그멘테이션 정책을 지원합니다. 이러한 조합을 통해 인프라 팀은 더 이상 운영 또는 보안을 위해 병렬 시스템을 유지 관리할 필요가 없으므로 하이브리드 인프라 전반에서 진정한 일관성을 실현하는 동시에 애플리케이션 계층에서 알려진 위협과 제로 데이 공격을 차단할 수 있습니다.

관리자는 Palo Alto Networks Panorama 또는 Strata Cloud Manager(SCM)를 통해 이러한 제어를 관리하는 동시에 워크로드 오케스트레이션을 위해 OpenShift의 네이티브 툴을 계속 사용할 수 있습니다. 또한 Ansible Automation Platform은 이러한 관리 도메인을 연결하여 팀이 기존 CI/CD 파이프라인 내에서 방화벽 구성과 보안 정책을 자동화할 수 있도록 지원합니다. 이러한 업무 분리는 명확성을 유지하면서 툴의 무분별한 확산을 줄이는 데 도움이 됩니다.

구현 참고 사항

이 아키텍처에서는 VM-Series 방화벽이 KVM 하이퍼바이저에서 실행되는 OpenShift Virtualization 내에서 VM으로 배포됩니다. 각 방화벽 인스턴스는 OpenShift의 소프트웨어 정의 네트워크(SDN)를 통해 라우팅된 트래픽을 검사할 수 있으며, 레이블, 네임스페이스 또는 서비스 ID를 기반으로 정책이 동적으로 시행됩니다.

이를 통해 다음이 수행됩니다.

- IP 주소가 아닌 워크로드에 따른 정책 정의

- GitOps 워크플로우를 기반으로 변경 사항 적용 자동화

- TLS 암호 해독, 애플리케이션 식별(App-ID), 사용자 ID 기반 액세스 제어를 포함한 실시간 트래픽 검사

이러한 기능은 규제 대상 워크로드를 지원할 때 또는 감사 가능성과 분할이 무조건 보장되어야 하는 환경을 지원할 때 매우 중요합니다.

결론

하이브리드 인프라의 과제는 사라지지 않고 있습니다. 오히려 컨테이너화된 애플리케이션과 AI 워크로드의 빠른 도입으로 인해 문제는 더욱 복잡해지고 있습니다. 조직은 가상화에 대한 기존 투자 자산을 폐기하거나 보안을 저해하지 않으면서 현대화할 수 있는 실질적인 방법이 필요합니다.

OpenShift Virtualization은 VM을 쿠버네티스 네이티브 환경으로 가져와 인프라 팀이 일관된 API, 선언적 구성, 자동화 파이프라인을 통해 기존 워크로드와 클라우드 네이티브 워크로드를 모두 관리할 수 있는 통합 플랫폼을 생성하여 운영 기반을 제공합니다. 그러나 워크로드가 진화하고 증가함에 따라 표준화만으로는 충분하지 않습니다.

바로 이 부분에서 Palo Alto Networks의 보완적인 보안 솔루션이 필요합니다. VM-Series 소프트웨어 방화벽은 가상화된 워크로드에 대한 심층적인 애플리케이션 인식 검사와 레이어 7 정책 실행을 제공하며, Prisma AIRS는 AI 기반 위협 방지 및 런타임 보호 기능을 새로운 AI 워크로드가 포함된 컨테이너화된 애플리케이션으로 확장합니다. 두 솔루션 모두 OpenShift와 통합할 수 있으므로 Panorama 또는 Strata Cloud Manager(SCM)를 통한 중앙집중식 관리를 통해 일관된 보안 상태를 제공합니다.

이러한 결합으로 조직은 마이그레이션 중 레거시 VM을 보호하든, 현대적인 마이크로서비스를 보호하든, AI 애플리케이션을 보호하든 하이브리드 자산 전반에서 일관된 보안 정책을 시행할 수 있습니다. 운영 도메인과 보안 도메인을 연결하는 Ansible Automation Platform 모듈을 통해 팀은 CI/CD 파이프라인과 GitOps 워크플로우에 보안을 임베딩할 수 있으므로 보호를 사후 고려 사항이 아닌 개발 라이프사이클의 필수적인 부분으로 통합할 수 있습니다.

이러한 플랫폼들의 결합은 운영을 위한 단일 컨트롤 플레인과 워크로드 현실에 적응하는 효과적인 보안 엔진 등 기업의 실질적인 요구 사항을 충족합니다. 제로 트러스트의 보안을 보장하는 개방형 인프라의 유연성을 통해 조직은 현재의 워크로드를 안정적으로 처리하는 동시에 향후 상황에 대비할 수 있습니다.

이제는 인프라 현대화를 보안의 진화에 맞춰 조정해야 할 때입니다. 자세한 내용은 다음 추가 리소스를 살펴보세요.

- [솔루션 요약] VM-Series 소프트웨어 방화벽과 Red Hat OpenShift Virtualization

- [웹페이지] Prisma AIRS Runtime Security로 Red Hat 클러스터를 보호하여 컨테이너화된 애플리케이션 및 AI 애플리케이션에 대한 제로 트러스트 구현

- [블로그 포스트] Prisma AIRS, Red Hat OpenShift에서 실행되는 컨테이너 및 AI 애플리케이션 보호 지원

- [Red Hat Ecosystem Catalog] Palo Alto Networks VM-Series 소프트웨어 방화벽

- [Red Hat Ecosystem Catalog] Red Hat과 Palo Alto Networks로 구성 자동화

- [웹페이지] Red Hat OpenShift Virtualization

- [블로그 포스트] Palo Alto Networks VM-Series, Red Hat OpenShift Virtualization에서 가상화된 워크로드의 보안 강화

- [활용 사례 도큐멘테이션] 기술 파트너 통합 가이드

- [솔루션 요약] Prisma AIRS와 Red Hat OpenShift

리소스

Red Hat OpenShift Virtualization을 도입해야 하는 15가지 이유

저자 소개

Simon is a passionate technologist, with over 25 years of experience working in the enterprise IT and cloud technologies space. Simon’s career trajectory has seen him working with a multitude of transformative technologies within the cloud and enterprise computing space, allowing him to stay at the forefront of industry trends.

Beyond his professional achievements, Simon is an advocate for technology's role in driving business innovation and efficiency. Simon's contribution to the field of enterprise IT and cloud technologies is not just through his work at Red Hat OpenShift but also through his active participation in various IT community forums, publications, and events.

유사한 검색 결과

Ford's keyless strategy for managing 200+ Red Hat OpenShift clusters

F5 BIG-IP Virtual Edition is now validated for Red Hat OpenShift Virtualization

Can Kubernetes Help People Find Love? | Compiler

Scaling For Complexity With Container Adoption | Code Comments

채널별 검색

오토메이션

기술, 팀, 인프라를 위한 IT 자동화 최신 동향

인공지능

고객이 어디서나 AI 워크로드를 실행할 수 있도록 지원하는 플랫폼 업데이트

오픈 하이브리드 클라우드

하이브리드 클라우드로 더욱 유연한 미래를 구축하는 방법을 알아보세요

보안

환경과 기술 전반에 걸쳐 리스크를 감소하는 방법에 대한 최신 정보

엣지 컴퓨팅

엣지에서의 운영을 단순화하는 플랫폼 업데이트

인프라

세계적으로 인정받은 기업용 Linux 플랫폼에 대한 최신 정보

애플리케이션

복잡한 애플리케이션에 대한 솔루션 더 보기

가상화

온프레미스와 클라우드 환경에서 워크로드를 유연하게 운영하기 위한 엔터프라이즈 가상화의 미래