Partenaires pour la sécurité

Modernisez le cycle de vie et réduisez les risques avec l'approche DevSecOps

Une solution DevSecOps complète

Face au rythme rapide de la transformation numérique, de nombreuses entreprises se sont retrouvées à assembler à la hâte des outils et processus DevSecOps au lieu de créer un système unique, cohérent et vraiment efficace.

Chez Red Hat, nous travaillons en étroite collaboration avec les partenaires de notre écosystème pour la sécurité afin de rassembler les technologies nécessaires à la construction d'une solution DevSecOps complète. Avec un système bien intégré qui améliore l'efficacité et les performances du cycle de vie de vos applications et conteneurs tout en réduisant les risques, vous pouvez tirer le meilleur parti de vos produits Red Hat®.

Aperçu de la solution

Relevez les défis liés à la sécurité des applications tout au long de leur cycle de vie

Avec nos plateformes, vous disposez d'une base pour le DevSecOps, renforcée par les outils et méthodes de sécurité que nos partenaires intègrent et automatisent dans l'intégralité du cycle de vie des applications. Grâce à notre engagement dans l'Open Source, à notre expertise en matière de cloud hybride ouvert et à notre vaste écosystème de partenaires, nous sommes idéalement positionnés pour vous offrir une solution DevSecOps complète. Les plateformes Red Hat OpenShift® et Red Hat Ansible® Automation Platform, associées aux technologies de nos partenaires, vous aident à résoudre les problèmes de sécurité touchant le cycle de vie de vos applications conteneurisées, notamment le développement, le déploiement et l'exécution.

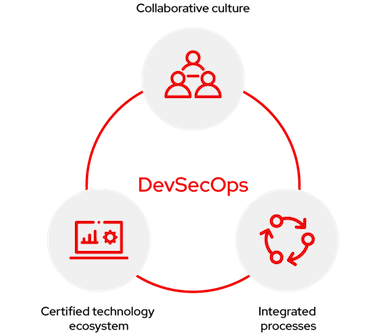

Chez Red Hat, nous sommes convaincus qu'une stratégie efficace de sécurisation des conteneurs avec des méthodes DevSecOps implique des changements dans la culture, les processus et les technologies des entreprises.

- Culture : il faut non seulement encourager une culture de la collaboration entre les développeurs, les équipes d'exploitation et le personnel de sécurité, mais également les aider à comprendre pourquoi et comment intégrer la sécurité dans l'ensemble du cycle de vie DevOps.

- Processus : il s'agit de standardiser, de répertorier et d'automatiser les workflows de processus sélectionnés afin d'améliorer l'efficacité et la sécurité tout au long du cycle de vie.

- Technologies : il faut intégrer les plateformes, outils et processus que vous utilisez pour le développement, le déploiement et l'exploitation des applications dans un système unique et cohérent nommé DevSecOps.

Il est essentiel que tous ces éléments soient étroitement liés et se complètent. La sécurité doit être intégrée à toutes les étapes du cycle de vie, tout en étant aussi transparente et automatisée que possible.

Transformez votre entreprise avec le DevSecOps

Cas d'utilisation liés à la sécurité

La structure et l'écosystème de sécurité de Red Hat

Nous travaillons en étroite collaboration avec nos partenaires stratégiques pour certifier les intégrations aux plateformes Red Hat OpenShift et Red Hat Ansible Automation Platform. Nous bénéficions ainsi d'une vue complète sur le cycle de vie DevSecOps, sur laquelle nous nous basons pour classer les différentes capacités de sécurité afin de simplifier la consommation des solutions DevSecOps.

La structure Red Hat DevSecOps distingue neuf catégories de sécurité et 34 technologies qui couvrent l'intégralité du cycle de vie d'une application. Dans cette structure, nos capacités intégrées, les chaînes d'outils DevOps et les solutions de sécurité de nos partenaires représentent les points d'intégration clés du pipeline. Vous pouvez décider de mettre en œuvre toutes les méthodes et technologies d'une catégorie ou seulement une partie, en fonction de la portée de votre environnement DevOps et de vos besoins.

Cas d'utilisation liés à la sécurité

Chez Red Hat, nous collaborons avec nos partenaires pour vous offrir toute l'expertise dont vous avez besoin pour intégrer la sécurité et l'automatisation tout au long du cycle de vie des applications. Ensemble, nous pouvons vous aider à concevoir une solution complète qui automatise la sécurité tout en la rendant quasiment transparente aux yeux des développeurs et des membres de l'équipe d'exploitation. Voici nos domaines d'expertise :

Sécurité des plateformes

Limitez les risques pour la sécurité des conteneurs

La plupart de nos fonctions de sécurité sont activées par défaut afin de simplifier le déploiement et de minimiser les risques. Ces fonctions vous aident à sécuriser les conteneurs aux frontières et à protéger l'hôte contre les fuites de conteneurs. Exemples de méthodes de sécurisation des plateformes :

- Hôte

- Plateforme de conteneurs

- Espace de noms

- Isolation

- Renforcement de Kubernetes et des conteneurs

Gestion des vulnérabilités et des configurations

Identifiez et corrigez les vulnérabilités de sécurité

Identifiez, classez, résolvez et limitez les problèmes de sécurité qui touchent les images de conteneurs, les configurations et les applications. Ces méthodes permettent d'intégrer plus tôt la sécurité dans le cycle de vie DevSecOps, avec à la clé, un gain de temps et d'argent. Exemples de méthodes de gestion des vulnérabilités et des configurations :

- Tests statiques de la sécurité des applications

- Analyse statique du code

- Tests interactifs de la sécurité des applications

- Tests dynamiques de la sécurité des applications

- Gestion des configurations

- Gestion des risques liés aux images

Gestion des identités et des accès

Contrôlez l'accès aux systèmes

Les méthodes de gestion des identités et des accès s'appuient sur l'identité de l'utilisateur ou de l'application ainsi que sur les politiques définies par les administrateurs pour contrôler l'accès aux ressources, applications et données sur site et dans le cloud. Elles s'utilisent à chaque étape du cycle de vie DevSecOps et peuvent vous aider à protéger votre environnement contre les accès au système non autorisés et les déplacements latéraux. Exemples de méthodes de gestion des identités et des accès :

- Authentification

- Autorisation

- Coffres-forts à secrets

- Boîtes noires transactionnelles

- Provenance

Conformité et gouvernance

Assurez une conformité continue

Les méthodes et technologies de mise en conformité vous aident à respecter les réglementations sectorielles et gouvernementales ainsi que les politiques de votre entreprise. Elles prennent en charge l'automatisation des processus de validation et de génération de rapports tout au long du pipeline DevSecOps, ce qui simplifie les audits et permet d'éviter d'éventuelles amendes et poursuites judiciaires coûteuses. Exemples de méthodes de mise en conformité :

- Audits de la conformité réglementaire

- Contrôles de conformité et correction

Contrôles du réseau

Renforcez les flux de communication

Les méthodes de contrôle et de segmentation du réseau vous permettent de contrôler, séparer et visualiser le trafic Kubernetes. Elles vous aident à isoler les clients et à sécuriser les flux de communication entre les applications conteneurisées et les microservices. Exemples de méthodes de contrôle et de segmentation du réseau :

- Plug-ins Container Network Interface (CNI)

- Politiques réseau

- Contrôle du trafic

- Service Mesh

- Visualisation

- Analyse des paquets

- Gestion des API

Analyse et protection de l'environnement d'exécution

Neutralisez les activités malveillantes en temps réel

Les méthodes de protection de l'environnement d'exécution en production permettent de maintenir le bon fonctionnement des clusters en identifiant et en limitant les activités suspectes et malveillantes en temps réel. Exemples de méthodes d'analyse et de protection de l'environnement d'exécution :

- Contrôleur d'admission

- Analyse comportementale des applications

- Défense contre les menaces

Contrôles des données

Préservez l'intégrité et la confidentialité des données

Les méthodes et technologies de contrôle des données aident à préserver l'intégrité des données et empêchent la divulgation de données non autorisée. Elles s'appliquent aux données au repos et en transit afin de vous aider à protéger la propriété intellectuelle ainsi que les informations confidentielles de vos clients. Exemples de contrôles des données :

- Protection et chiffrement des données

Journalisation et surveillance

Améliorez la visibilité et la résolution des incidents

Les méthodes de journalisation et de surveillance fournissent des informations sur les incidents de sécurité qui surviennent dans votre environnement de production. Elles indiquent le moment auquel l'événement s'est produit et décrivent sa cause probable ainsi que son impact. Cela vous permet d'améliorer votre niveau de visibilité et d'accélérer la résolution des incidents. Exemples de méthodes de journalisation et de surveillance :

- Surveillance du cluster

- Gestion des informations et des événements de sécurité

- Analyses détaillées

Correction

Automatisez la résolution des incidents de sécurité

Les méthodes de correction prennent automatiquement des mesures correctives lorsque des incidents de sécurité surviennent en production. Elles vous permettent d'améliorer votre taux de disponibilité et d'éviter d'éventuelles pertes de données. Exemples de méthodes de correction :

- Plateformes d'orchestration, d'automatisation et de réponse aux incidents de sécurité informatique (SOAR)

- Résolution automatique

Partenaires pour la sécurité

Réduisez les risques tout en améliorant l'efficacité et les performances

Poursuivez votre lecture pour en apprendre plus sur les partenaires éditeurs de logiciels indépendants (ISV) Red Hat pour le DevSecOps ou visitez la page des partenaires ISV pour trouver des solutions partenaire certifiées et prises en charge par Red Hat dans une multitude de cas d'utilisation.

Vulnérabilités

Red Hat et Palo Alto Networks vous aident à protéger votre environnement avec une solution cloud-native de sécurité et de conformité tout au long du cycle de développement. La solution Prisma Cloud par Palo Alto Networks fonctionne avec Red Hat OpenShift pour offrir une gestion complète du niveau de sécurité du cloud et une protection des charges de travail dans le cloud pour vos déploiements.

Red Hat et Aqua Security vous aident à gérer et mettre à l'échelle les charges de travail cloud-native tout en réduisant les risques dans les environnements sur site, hybrides et cloud. La solution Aqua Cloud Native Security Platform s'utilise avec Red Hat OpenShift pour fournir une gestion des vulnérabilités axée sur les risques, une protection de l'exécution détaillée ainsi que l'assurance et la conformité complètes de l'infrastructure.

Red Hat et Sysdig aident les entreprises à adopter rapidement des approches cloud-native. Les solutions Sysdig Secure DevOps Platform, Sysdig Secure et Sysdig Monitor fonctionnent avec Red Hat OpenShift et Red Hat Advanced Cluster Management for Kubernetes afin d'unifier la sécurité, la conformité et la surveillance pour les environnements de cloud privé, hybride et multicloud.

Donnez les moyens à vos développeurs de trouver et corriger les vulnérabilités dans les conteneurs et les applications Kubernetes, y compris Red Hat OpenShift. La solution Snyk Open Source détecte, hiérarchise et corrige automatiquement les vulnérabilités des dépendances Open Source. Snyk Code est un outil de tests statiques de la sécurité des applications conçu spécialement pour les développeurs.

La plateforme Falcon de CrowdStrike bloque les failles sur OpenShift en détectant et en empêchant les comportements malveillants identifiés grâce aux renseignements sur les menaces. Une visibilité approfondie sur les images de conteneurs, les événements d'exécution et les configurations de déploiement, ainsi que la protection des points de terminaison, des comptes cloud et de l'identité, offrent aux organisations une solution consolidée pour la sécurité de l'entreprise.

Conformité

Red Hat et Aqua Security vous aident à gérer et mettre à l'échelle les charges de travail cloud-native de manière plus sécurisée dans les environnements sur site, hybrides et cloud. La solution Aqua Cloud Native Security Platform s'utilise avec Red Hat OpenShift pour fournir une gestion des vulnérabilités axée sur les risques, une protection de l'exécution détaillée ainsi que l'assurance et la conformité complètes de l'infrastructure.

Red Hat et Sysdig aident les entreprises à adopter rapidement des approches cloud-native. Les solutions Sysdig Secure DevOps Platform, Sysdig Secure et Sysdig Monitor fonctionnent avec Red Hat OpenShift et Red Hat Advanced Cluster Management for Kubernetes afin d'unifier la sécurité, la conformité et la surveillance pour les environnements de cloud privé, hybride et multicloud.

Red Hat et Palo Alto Networks vous aident à protéger votre environnement avec une solution cloud-native de sécurité et de conformité tout au long du cycle de développement. La solution Prisma Cloud par Palo Alto Networks fonctionne avec Red Hat OpenShift pour offrir une gestion complète du niveau de sécurité du cloud et une protection des charges de travail dans le cloud pour vos déploiements.

Tigera et Red Hat ont collaboré pour créer une solution de sécurité et d'observabilité intégrée pour la mise en réseau avec Kubernetes et les microservices. La solution permet aux développeurs d'accélérer l'innovation et la distribution grâce à la plateforme de conteneurs multicloud et hybride leader sur le marché, tout en offrant des contrôles de sécurité et de conformité très précis pour protéger les charges de travail Kubernetes.

La plateforme Falcon de CrowdStrike bloque les failles sur OpenShift en détectant et en empêchant les comportements malveillants identifiés grâce aux renseignements sur les menaces. Une visibilité approfondie sur les images de conteneurs, les événements d'exécution et les configurations de déploiement, ainsi que la protection des points de terminaison, des comptes cloud et de l'identité, offrent aux organisations une solution consolidée pour la sécurité de l'entreprise.

Identités

Red Hat et CyberArk vous aident à améliorer la sécurité de vos environnements de conteneurs et de vos scripts d'automatisation. Les politiques de sécurité des accès privilégiés limitent les risques en vous offrant plus de visibilité, des capacités d'audit et d'application des mesures de sécurité, ainsi que la gestion des secrets. Les produits DevSecOps de CyberArk, notamment Conjur Secrets Manager et Credential Providers, s'intègrent à Red Hat OpenShift et Red Hat Ansible Automation Platform pour protéger, assurer la rotation, surveiller et gérer les identifiants privilégiés des individus, applications, scripts et autres identités non humaines, le tout via une plateforme centralisée.

Découvrez les menaces cachées, prenez des décisions plus éclairées en vous basant sur les risques et réagissez plus rapidement aux attaques grâce à une plateforme de cybersécurité ouverte, intégrée et basée sur Red Hat OpenShift pour vos déploiements multicloud et hybrides. Connectez-y vos sources de données pour extraire des informations plus détaillées sur les menaces. Accédez en toute sécurité aux outils d'IBM et d'autres fournisseurs pour chercher les menaces dans tous les environnements cloud et sur site. Prenez rapidement des mesures pour les contrer sans déplacer vos données.

L'intégration d'OpenShift à Thales Luna HSM permet aux applications conteneurisées de profiter de la protection offerte par HSM tout au long du cycle de vie, d'accélérer le chiffrement et de bénéficier d'une sécurité de niveau 3 selon la norme FIPS 140-2, conformément aux réglementations sectorielles et gouvernementales.

Données

Découvrez les menaces cachées, prenez des décisions plus éclairées en vous basant sur les risques et réagissez plus rapidement aux attaques grâce à une plateforme de cybersécurité ouverte, intégrée et basée sur Red Hat OpenShift pour vos déploiements multicloud et hybrides. Connectez-y vos sources de données pour extraire des informations plus détaillées sur les menaces. Accédez en toute sécurité aux outils d'IBM et d'autres fournisseurs pour chercher les menaces dans tous les environnements cloud et sur site. Prenez rapidement des mesures pour les contrer sans déplacer vos données.

Red Hat et Zettaset vous aident à protéger vos données contre le vol dans tous les environnements (sur site, cloud et hybrides), sans ralentir vos processus DevSecOps. Les solutions XCrypt Kubernetes Encryption for OpenShift et Zettaset Encryption Management Console centralisent la gestion du chiffrement pour plusieurs clusters.

L'intégration d'OpenShift à Thales Luna HSM permet aux applications conteneurisées de profiter de la protection offerte par HSM tout au long du cycle de vie, d'accélérer le chiffrement et de bénéficier d'une sécurité de niveau 3 selon la norme FIPS 140-2, conformément aux réglementations sectorielles et gouvernementales.

Exécution

Red Hat et Aqua Security vous aident à gérer et mettre à l'échelle les charges de travail cloud-native de manière plus sécurisée dans les environnements sur site, hybrides et cloud. La solution Aqua Cloud Native Security Platform s'utilise avec Red Hat OpenShift pour fournir une gestion des vulnérabilités axée sur les risques, une protection de l'exécution détaillée ainsi que l'assurance et la conformité complètes de l'infrastructure.

Red Hat et Sysdig aident les entreprises à adopter rapidement des approches cloud-native. Les solutions Sysdig Secure DevOps Platform, Sysdig Secure et Sysdig Monitor fonctionnent avec Red Hat OpenShift et Red Hat Advanced Cluster Management for Kubernetes afin d'unifier la sécurité, la conformité et la surveillance pour les environnements de cloud privé, hybride et multicloud.

Red Hat et Palo Alto Networks vous aident à protéger votre environnement avec une solution cloud-native de sécurité et de conformité tout au long du cycle de développement. La solution Prisma Cloud par Palo Alto Networks fonctionne avec Red Hat OpenShift pour offrir une gestion complète du niveau de sécurité du cloud et une protection des charges de travail dans le cloud pour vos déploiements.

La plateforme Falcon de CrowdStrike bloque les failles sur OpenShift en détectant et en empêchant les comportements malveillants identifiés grâce aux renseignements sur les menaces. Une visibilité approfondie sur les images de conteneurs, les événements d'exécution et les configurations de déploiement, ainsi que la protection des points de terminaison, des comptes cloud et de l'identité, offrent aux organisations une solution consolidée pour la sécurité de l'entreprise.

Surveillance

Détectez les événements de sécurité et mettez-les en corrélation avec le cycle de vie et les outils DevSecOps. En cas d'événement de sécurité en production sur une application, Splunk peut le mettre en corrélation avec l'application, le développeur, l'équipe et les outils utilisés pour créer l'application afin d'accélérer la correction du problème de sécurité.

Red Hat et Sysdig aident les entreprises à adopter rapidement des approches cloud-native. Les solutions Sysdig Secure DevOps Platform, Sysdig Secure et Sysdig Monitor fonctionnent avec Red Hat OpenShift et Red Hat Advanced Cluster Management for Kubernetes afin d'unifier la sécurité, la conformité et la surveillance pour les environnements de cloud privé, hybride et multicloud.

Red Hat et Aqua Security vous aident à gérer et mettre à l'échelle les charges de travail cloud-native de manière plus sécurisée dans les environnements sur site, hybrides et cloud. La solution Aqua Cloud Native Security Platform s'utilise avec Red Hat OpenShift pour fournir une gestion des vulnérabilités axée sur les risques, une protection de l'exécution détaillée ainsi que l'assurance et la conformité complètes de l'infrastructure.

Red Hat et Palo Alto Networks vous aident à protéger votre environnement avec une solution cloud-native de sécurité et de conformité tout au long du cycle de développement. La solution Prisma Cloud par Palo Alto Networks fonctionne avec Red Hat OpenShift pour offrir une gestion complète du niveau de sécurité du cloud et une protection des charges de travail dans le cloud pour vos déploiements.

La plateforme Falcon de CrowdStrike bloque les failles sur OpenShift en détectant et en empêchant les comportements malveillants identifiés grâce aux renseignements sur les menaces. Une visibilité approfondie sur les images de conteneurs, les événements d'exécution et les configurations de déploiement, ainsi que la protection des points de terminaison, des comptes cloud et de l'identité, offrent aux organisations une solution consolidée pour la sécurité de l'entreprise.

Correction

Donnez les moyens à vos développeurs de trouver et corriger les vulnérabilités dans les conteneurs et les applications Kubernetes, y compris Red Hat OpenShift. La solution Snyk Open Source détecte, hiérarchise et corrige automatiquement les vulnérabilités des dépendances Open Source. Snyk Code est un outil de tests statiques de la sécurité des applications conçu spécialement pour les développeurs.

Red Hat et Palo Alto Networks vous aident à protéger votre environnement avec une solution cloud-native de sécurité et de conformité tout au long du cycle de développement. La solution Prisma Cloud par Palo Alto Networks fonctionne avec Red Hat OpenShift pour offrir une gestion complète du niveau de sécurité du cloud et une protection des charges de travail dans le cloud pour vos déploiements.

Découvrez les menaces cachées, prenez des décisions plus éclairées en vous basant sur les risques et réagissez plus rapidement aux attaques grâce à une plateforme de cybersécurité ouverte, intégrée et basée sur Red Hat OpenShift pour vos déploiements multicloud et hybrides. Connectez-y vos sources de données pour extraire des informations plus détaillées sur les menaces. Accédez en toute sécurité aux outils d'IBM et d'autres fournisseurs pour chercher les menaces dans tous les environnements cloud et sur site. Prenez rapidement des mesures pour les contrer sans déplacer vos données.

La plateforme Falcon de CrowdStrike bloque les failles sur OpenShift en détectant et en empêchant les comportements malveillants identifiés grâce aux renseignements sur les menaces. Une visibilité approfondie sur les images de conteneurs, les événements d'exécution et les configurations de déploiement, ainsi que la protection des points de terminaison, des comptes cloud et de l'identité, offrent aux organisations une solution consolidée pour la sécurité de l'entreprise.

Réseau

Red Hat et Tigera aident les entreprises à intégrer la sécurité aux environnements Kubernetes et de conteneurs grâce à la gestion, l'analyse et le contrôle du trafic réseau. Certifiée pour Red Hat OpenShift, la solution Calico Enterprise facilite l'exploitation, l'optimisation et la protection des applications conteneurisées critiques dans l'ensemble de vos environnements cloud.

Red Hat et Palo Alto Networks vous aident à bloquer les menaces et à éviter les déplacements latéraux sur votre réseau cloud Red Hat OpenShift. La solution Prisma Cloud, associée aux pare-feu nouvelle génération VM-Series ou CN-Series, protège le réseau cloud et offre une visibilité et des contrôles du réseau hautement fidèles.

Red Hat et Aqua contribuent à limiter l'impact des attaques. La plateforme de protection des applications cloud-native Aqua s'intègre à Red Hat OpenShift pour identifier automatiquement les connexions réseau et recevoir des suggestions de règles contextuelles de pare-feu qui autorisent les connexions légitimes en fonction de l'identité des services, des URL ou des adresses IP, ou bloquent ou signalent les activités réseau non autorisées.

Red Hat et Sysdig vous aident à mettre en œuvre une approche Zero Trust de la sécurité des conteneurs en n'autorisant que les communications réseau requises. Visualisez toutes les communications réseau entre les pods, services et applications dans Kubernetes. Réduisez le délai de mise en œuvre de la sécurité réseau de plusieurs semaines à quelques heures en automatisant les politiques réseau Kubernetes. Identifiez rapidement les activités réseau suspectes en auditant toutes les connexions vers ou depuis n'importe quel processus.