Même si la migration des charges de travail virtuelles ou conteneurisées d'un environnement à l'autre peut sembler simple, le processus est souvent complexe pour les équipes chargées de gérer la disponibilité des systèmes, d'appliquer les politiques et de sécuriser le trafic est-ouest. Des différences subtiles dans le comportement des hyperviseurs, une application incohérente des politiques et des zones d'ombre dans les flux de trafic peuvent présenter des risques pas toujours faciles à détecter avant qu'il ne soit trop tard.

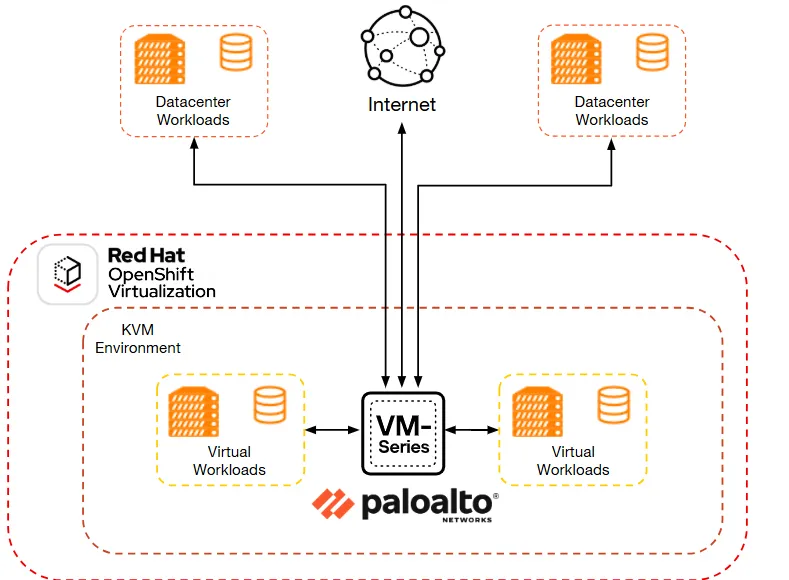

En association avec les pare-feu logiciels VM-Series de Palo Alto Networks, la solution Red Hat OpenShift Virtualization aide à résoudre ces problèmes là où ils apparaissent généralement.

Elle rationalise la modernisation et la gestion du cycle de vie des charges de travail basées sur des machines virtuelles au sein d'une plateforme native pour Kubernetes. De leur côté, les pare-feu VM-Series apportent aux environnements virtualisés un niveau de sécurité réseau cohérent et adapté aux applications, ce qui permet aux équipes d'appliquer des politiques et de préserver la visibilité même lorsque l'infrastructure évolue.

De plus, la plateforme Red Hat OpenShift intégrée à Prisma AIRS™ permet aux clients de déployer des fonctions de prévention des menaces basées sur l'IA pour protéger le réseau pendant l'exécution des charges de travail conteneurisées exécutées dans des clusters OpenShift.

Tension dans les processus d'exploitation

De nombreuses entreprises opèrent dans des environnements hybrides par nécessité et non par choix. Les anciens systèmes de virtualisation coexistent avec les applications conteneurisées, et les équipes sont censées prendre en charge ces deux solutions avec une fiabilité égale. Le défi sur le plan de l'exploitation consiste à relier ces domaines, sans pour autant fragmenter la politique de sécurité, les outils ou la visibilité.

Aujourd'hui, les charges de travail migrent entre les clouds privés et les clouds publics ou dans les datacenters et adoptent différentes formes : physiques, virtuelles et conteneurisées. Si cette approche offre aux clients une grande flexibilité, elle complique l'application d'une posture de sécurité uniforme, et les migrations deviennent alors risquées. Des lacunes dans les politiques, une segmentation incohérente ou des zones d'ombre dans le trafic est-ouest peuvent empêcher la détection de voies de déplacements latéraux.

Optimisation stratégique

Le composant OpenShift Virtualization permet aux machines virtuelles de s'exécuter sur une plateforme Kubernetes entièrement prise en charge et intégrée, à l'aide du projet Open Source KubeVirt. Les entreprises peuvent ainsi unifier les charges de travail de machines virtuelles et de conteneurs au sein de clusters OpenShift et assurer la cohérence du déploiement, de la mise à l'échelle et des contrôles du cycle de vie. Les machines virtuelles sont hébergées sur l'hyperviseur basé sur KVM et gérées à l'aide d'une interface web intuitive qui repose sur des API Kubernetes familières.

Les pare-feu logiciels Palo Alto Networks VM-Series étendent à cet environnement la prévention des menaces de la couche 7. Ces pare-feu logiciels appliquent des politiques détaillées au niveau des applications, inspectent le trafic en temps réel et prennent en charge les mises à jour dynamiques via l'automatisation.

Cette architecture apporte les avantages suivants :

- Segmentation est-ouest cohérente grâce aux pare-feu logiciels VM-Series pour isoler le trafic entre les machines virtuelles

- Application de politiques avec Panorama ou Strata Cloud Manager (SCM), pour une gestion centralisée et évolutive dans les clusters ; modules Red Hat Ansible Automation Platform pour automatiser le provisionnement des pare-feu et le déploiement des politiques lorsque l'infrastructure évolue

- Visibilité partagée sur toutes les charges de travail ; mise en corrélation de la télémétrie réseau OpenShift avec les journaux de trafic de VM-Series

Optimisation de Red Hat OpenShift avec Prisma AIRS

Compatible avec Red Hat OpenShift, Prisma AIRS protège les applications conteneurisées et les applications d'IA exécutées dans des clusters Red Hat OpenShift. Cette plateforme assure la visibilité et bloque les menaces non corrigées ou inconnues pendant l'exécution, ce qui permet d'appliquer une posture de sécurité plus cohérente dans chaque cloud ainsi que dans les environnements de cloud hybride. La plateforme Prisma AIRS peut être gérée avec Summit ou SCM, offrant aux équipes chargées de la sécurité des réseaux une interface et des capacités familières sur une console centralisée.

Intégrée à Prisma AIRS, la solution Red Hat OpenShift offre aux clients les avantages suivants :

- Mise à l'échelle de la sécurité réseau dans le cadre de la transformation numérique

- Protection des applications conteneurisées et des applications d'IA contre les menaces connues, inconnues, fondamentales et propres à l'IA

- Simplification du renforcement de la sécurité de toutes les applications avec une gestion centralisée et des outils cohérents

Implications stratégiques

Pour les responsables techniques seniors, la valeur de ces intégrations n'est pas uniquement tactique, elle est fondamentalement stratégique. En voici les points forts :

- Rationalisation de l'infrastructure avec la fusion de la gestion des machines virtuelles et des conteneurs en une seule et même plateforme

- Confinement plus efficace des menaces grâce à une microsegmentation et à une inspection cohérentes

- Rationalisation de la gestion et maintien de la sécurité lors des migrations vers le cloud ou des regroupements de datacenters

Les équipes de sécurité gagnent en cohérence, tandis que les équipes d'exploitation gardent le contrôle et peuvent continuer d'assurer les performances des applications. En fin de compte, on obtient un plan de contrôle partagé qui reflète la nature hybride de l'informatique d'entreprise moderne.

Cas d'utilisation : migration des charges de travail avec sécurité intégrée

Alors que les entreprises commencent à abandonner leurs plateformes de virtualisation existantes au profit d'une architecture plus cloud-native, la migration de leurs machines virtuelles vers OpenShift Virtualization ouvre la voie à une stratégie de modernisation pratique et stratégique. Ces transferts s'étendent souvent à plusieurs zones de confiance, ce qui nécessite le chiffrement des communications, l'inspection du trafic entre les machines virtuelles et la revalidation des politiques de sécurité.

Voici comment l'utilisation conjointe de la fonction OpenShift Virtualization et de la plateforme Prisma AIRS résout ce problème :

- Préservation de la posture de sécurité de bout en bout lors des transitions des charges de travail

- Sécurisation du trafic en transit à l'aide de politiques d'entrée et de sortie contrôlées appliquées par les pare-feu VM-Series

- Portabilité des licences avec Flex Credits, un système qui permet la réattribution des licences des pare-feu retirés et ce qui simplifie le provisionnement dans les nouvelles destinations

Les efforts de gestion sont ainsi réduits, tout comme les risques associés lors des fenêtres de migration, qui sont souvent des points d'exposition élevée.

Cas d'utilisation : gestion centralisée et cohérence des politiques

Dans les infrastructures hybrides, l'un des principaux défis consiste à appliquer une politique de sécurité cohérente à différents types de charges de travail. S'il est possible de gérer les conteneurs à l'aide de pipelines de CI/CD, pour les machines virtuelles il est toujours nécessaire de suivre les étapes de déploiement traditionnelles. Cette asymétrie engendre souvent la fragmentation des postures de sécurité, d'autant plus que les outils de sécurité traditionnels manquent de visibilité sur le trafic est-ouest au sein des clusters de conteneurs. Il s'agit d'une vulnérabilité critique, car Gartner prévoit que plus de 75 % des applications d'IA s'exécuteront dans des conteneurs d'ici 2027.

La fonction OpenShift Virtualization aide à relever ce défi en standardisant le modèle de déploiement et en intégrant les machines virtuelles dans la même structure de gestion native pour Kubernetes employée pour les charges de travail de conteneurs. Au lieu de gérer les machines virtuelles séparément à l'aide d'outils traditionnels propres à un hyperviseur, les équipes peuvent les définir, planifier, surveiller et mettre à l'échelle à l'aide des API, configurations déclaratives et pipelines d'automatisation qui régissent déjà leurs conteneurs.

Pour compléter cette approche unifiée, des solutions telles que Prisma AIRS étendent la sécurité Zero Trust et la prévention des menaces basée sur l'IA aux charges de travail conteneurisées et virtualisées sur OpenShift. En protégeant le réseau pendant l'exécution des applications avec une visibilité complète sur le trafic au sein des clusters, la plateforme Prisma AIRS permet d'appliquer des politiques de sécurité et de microsegmentation de manière cohérente pour tous les types de charges de travail : conteneurs traditionnels, machines virtuelles gérées via OpenShift Virtualization et applications d'IA émergentes. Avec cette combinaison, les équipes chargées de l'infrastructure n'ont plus besoin d'assurer la maintenance de systèmes parallèles pour garantir la cohérence de l'exploitation ou de la sécurité. Elles peuvent garantir la cohérence de l'infrastructure hybride tout en offrant une protection contre les menaces connues et les attaques zero-day au niveau des applications.

Les administrateurs sont en mesure de gérer ces contrôles via Panorama de Palo Alto Networks ou SCM, sans cesser d'utiliser les outils natifs d'OpenShift pour orchestrer les charges de travail. La plateforme Ansible Automation Platform peut également relier ces domaines de gestion, permettant aux équipes d'automatiser la configuration des pare-feu et les politiques de sécurité au sein de leurs pipelines de CI/CD existants. Cette séparation des tâches aide à préserver la clarté tout en limitant la prolifération des outils.

Notes de mise en œuvre

Avec cette architecture, les pare-feu VM-Series sont déployés en tant que machines virtuelles dans OpenShift Virtualization, qui s'exécute sur des hyperviseurs KVM. Chaque instance de pare-feu est capable d'inspecter le trafic acheminé via le réseau logiciel d'OpenShift, avec des politiques appliquées de manière dynamique en fonction des étiquettes, des espaces de noms ou de l'identité des services.

Cette approche offre les avantages suivants :

- Définitions de politiques qui suivent les charges de travail, et non les adresses IP

- Automatisation des modifications de politique via les workflows GitOps

- Inspection du trafic en temps réel, y compris le déchiffrement TLS, l'identification d'application et les contrôles d'accès basés sur l'identifiant

Ces fonctionnalités sont essentielles pour la gestion des charges de travail réglementées ou des environnements où l'auditabilité et la segmentation sont des impératifs.

Conclusion

Le défi de l'infrastructure hybride ne va pas disparaître. Au contraire, l'adoption rapide d'applications conteneurisées et de charges de travail d'IA complique la situation. Les entreprises ont besoin de méthodes pratiques pour se moderniser sans renoncer aux investissements déjà réalisés dans la virtualisation ni compromettre la sécurité.

La fonction OpenShift Virtualization fournit la base d'exploitation nécessaire en intégrant les machines virtuelles à l'environnement natif pour Kubernetes. Elle crée ainsi une plateforme unifiée où les équipes chargées de l'infrastructure peuvent gérer les charges de travail traditionnelles et cloud-native à l'aide d'API cohérentes, de configurations déclaratives et de pipelines d'automatisation. Toutefois, face à l'évolution et à la multiplication des charges de travail, la standardisation ne suffit pas.

C'est là que les solutions de sécurité complémentaires de Palo Alto Networks entrent en jeu. Les pare-feu logiciels VM-Series permettent une inspection approfondie et une application de politiques à la couche 7 pour les charges de travail virtualisées. L'offre Prisma AIRS, de son côté, étend la prévention des menaces basée sur l'IA et la protection pendant l'exécution aux applications conteneurisées, notamment aux charges de travail émergentes basées sur l'IA. Ces deux solutions s'intègrent à OpenShift, offrant ainsi une posture de sécurité cohérente grâce à une gestion centralisée via les solutions Panorama ou SCM.

Cette association permet aux entreprises d'appliquer des politiques de sécurité uniformes dans l'ensemble de leur environnement hybride, qu'il s'agisse de préserver les machines virtuelles existantes pendant la migration, de sécuriser les microservices modernes ou de protéger les applications d'IA. Grâce aux modules Ansible Automation Platform qui relient les domaines de l'exploitation et de la sécurité, les équipes peuvent intégrer la sécurité à leurs pipelines de CI/CD et à leurs workflows GitOps. La protection devient ainsi partie intégrante du cycle de vie de développement.

Ensemble, ces plateformes offrent aux entreprises ce dont elles ont réellement besoin : un plan de contrôle unique pour les processus d'exploitation et un moteur de sécurité efficace qui s'adapte à la réalité des charges de travail, et non l'inverse. Elles bénéficient ainsi de la flexibilité d'une infrastructure ouverte et de la sécurité Zero Trust, ce qui leur permet de gérer les charges de travail actuelles en toute confiance et de se préparer à l'avenir.

Il est temps d'aligner la modernisation de l'infrastructure sur l'évolution de la sécurité. Voici une sélection de ressources complémentaires sur le sujet :

- [Aperçu de solution] Pare-feux VM-Series et virtualisation Red Hat OpenShift

- [Page web] Securing Red Hat Clusters with Prisma AIRS Runtime Security to Implement Zero Trust for Containerized and AI Apps

- [Article de blog] Prisma AIRS Helps Protect Containers and AI Apps Running on Red Hat OpenShift

- [Catalogue Red Hat Ecosystem Catalog] Pare-feu logiciels VM-Series de Palo Alto Networks

- [Catalogue Red Hat Ecosystem Catalog] Automatisation de la configuration avec Red Hat et Palo Alto Networks

- [Page web] Red Hat OpenShift Virtualization

- [Article de blog] Palo Alto Networks VM-Series Enhances Security for Virtualized Workloads on Red Hat OpenShift Virtualization

- [Documentation des cas d'utilisation] Technology Partner Integration Guide

- [Aperçu de solution] Prisma AIRS for Red Hat OpenShift Container Security

Ressource

15 bonnes raisons d'adopter Red Hat OpenShift Virtualization

À propos de l'auteur

Simon is a passionate technologist, with over 25 years of experience working in the enterprise IT and cloud technologies space. Simon’s career trajectory has seen him working with a multitude of transformative technologies within the cloud and enterprise computing space, allowing him to stay at the forefront of industry trends.

Beyond his professional achievements, Simon is an advocate for technology's role in driving business innovation and efficiency. Simon's contribution to the field of enterprise IT and cloud technologies is not just through his work at Red Hat OpenShift but also through his active participation in various IT community forums, publications, and events.

Plus de résultats similaires

Shadow-Soft shares top challenges holding organizations back from virtualization modernization

F5 BIG-IP Virtual Edition is now validated for Red Hat OpenShift Virtualization

Can Kubernetes Help People Find Love? | Compiler

Scaling For Complexity With Container Adoption | Code Comments

Parcourir par canal

Automatisation

Les dernières nouveautés en matière d'automatisation informatique pour les technologies, les équipes et les environnements

Intelligence artificielle

Actualité sur les plateformes qui permettent aux clients d'exécuter des charges de travail d'IA sur tout type d'environnement

Cloud hybride ouvert

Découvrez comment créer un avenir flexible grâce au cloud hybride

Sécurité

Les dernières actualités sur la façon dont nous réduisons les risques dans tous les environnements et technologies

Edge computing

Actualité sur les plateformes qui simplifient les opérations en périphérie

Infrastructure

Les dernières nouveautés sur la plateforme Linux d'entreprise leader au monde

Applications

À l’intérieur de nos solutions aux défis d’application les plus difficiles

Virtualisation

L'avenir de la virtualisation d'entreprise pour vos charges de travail sur site ou sur le cloud