安全防护合作伙伴

利用 DevSecOps 现代化升级生命周期和降低风险

全面的 DevSecOps 解决方案

在数字化转型浪潮的冲击下,许多企业的 DevSecOps 工具和流程都是仓促拼凑而成,没有形成统一高效的内聚型系统。

红帽携手安全生态系统合作伙伴,助您将必需技术汇聚在一起,构建成全面的 DevSecOps 解决方案。妥善集成的系统可以提高应用和容器生命周期的效率和性能,同时降低风险并帮助您充分利用好您在红帽® 上的投资。

解决方案概述

解决整个应用生命周期的应用安全防护挑战。

红帽平台可为 DevSecOps 构建稳定的基础,而我们的合作伙伴能将安全工具和方法集成到整个应用生命周期中并实现自动化。红帽始终坚持开源使命,并拥有开放混合云的深厚专业知识和广泛的合作伙伴生态系统,凭借这些得天独厚的优势,能为您提供全面的 DevSecOps 解决方案。红帽 OpenShift®、红帽 Ansible® 自动化平台再加上合作伙伴的先进技术,可以为您的容器应用整个生命周期(包括开发、部署和运行时)解决各种安全挑战。

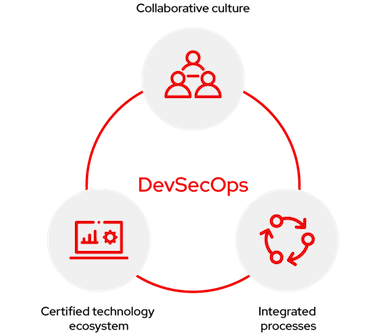

红帽相信,想要利用 DevSecOps 方法保障容器生命周期的安全,我们需要在文化、流程和技术三个方面进行变革。

- 文化意味着培育开发人员、运维和安全团队之间的协作文化,同时帮助所有人理解把安全融入整个 DevOps 生命周期的原因和方法。

- 流程是指在约定的流程中应用工作流程标准化、文档化和自动化,从而提高整个生命周期的效率和安全性。

- 技术需要将您用于应用开发、部署和运维的平台、工具和流程集成到一个名为 DevSecOps 的单一内聚型系统中。

将这些有机结合在一起,相互补充、相互支持非常关键。安全防护应贯穿始终,并尽可能做到透明、自动化。

借助 DevSecOps 实现业务转型,您需要

安全防护用例

红帽安全框架和生态系统

红帽与战略合作伙伴保持着紧密合作,对与红帽 OpenShift 和红帽 Ansible 自动化平台的集成内容进行认证。这为我们提供了掌握 DevSecOps 生命周期的全局视角,并帮助我们创建了安全功能分类,以便您可以更轻松地使用 DevSecOps 解决方案。

红帽 DevSecOps 框架涵盖了九个安全类别以及 34 种技术,旨在解决整个应用生命周期的各种问题。该框架将红帽内置功能、DevOps 工具链和安全合作伙伴解决方案置于管道中的关键集成点。您可以根据您的 DevOps 环境范围和具体要求,在一个类别中实施部分或全部方法和技术。

安全防护用例

红帽与合作伙伴紧密合作,携手让您掌握在整个应用生命周期中纳入安全和自动化所需的专业知识。通过合作,我们可以帮助您打造完整的解决方案,实现安全防护基本自动化,并对开发和运维人员保持透明。专业领域包括:

平台安全防护

解决容器安全风险

大部分红帽安全防护功能都为默认启用,从而能简化部署并尽量降低风险。这些功能可帮助您在边界上保护容器安全,并避免主机出现容器逃逸的情况。平台安全防护方法包括:

- 主机

- 容器平台

- 命名空间

- 隔离

- Kubernetes 和容器强化

漏洞和配置管理

查找和修复安全漏洞

改进、识别、分类和解决应用、配置和容器镜像安全缺陷。这些方法有助于尽早将安全防护纳入 DevSecOps 生命周期,从而节省时间和金钱。漏洞和配置管理方法包括:

- 静态应用安全测试(SAST)

- 静态代码分析(SCA)

- 互动应用安全测试(IAST)

- 动态应用安全测试(DAST)

- 配置管理

- 镜像风险

身份和访问权限管理

控制系统访问权限

身份和访问权限管理(IAM)方法根据用户或应用身份和管理定义的策略,控制对本地和云资产、应用和数据的访问。IAM 方法存在于 DevSecOps 生命周期的每个阶段,可以帮助防止未授权的系统访问和横向移动。IAM 方法包括:

- 身份验证

- 授权

- 秘密库

- 硬件安全模块(HSM)

- 出处

合规与治理

保持持续合规

合规方法和技术能帮助您遵从行业和政府法规以及公司策略。这些功能支持在整个 DevSecOps 管道中自动进行合规验证和报告,帮助您简化审核,避免昂贵的监管罚款和诉讼。合规方法包括:

- 法规合规审核

- 合规控制和修复

网络控制

加固通信流

借助网络控制和分段方法,您可以控制、隔离和可视化 Kubernetes 流量。这类方法能助您隔离租户,并保障容器化应用和微服务之间的通信流的安全。网络控制和分段方法包括:

- 容器网络接口(CNI)插件

- 网络策略

- 流量控制

- 服务网格

- 虚拟化

- 软件包分析

- 应用编程接口(API)管理

运行时分析和保护

实时处理恶意行为

生产运行时方法可通过实时识别和缓解可疑和恶意行为,帮助维持集群安全。运行时分析和保护方法包括:

- 许可控制器

- 应用行为分析

- 威胁防范

数据控制

保护数据完整性和机密性

数据控制方法和技术有助于保护数据的完整性,防止未经授权的数据披露。这类工具会保护静止和运行中的数据,帮助您保护知识产权和机密的客户信息。数据控制包括:

- 数据保护和加密

日志和监控

提高可见性和响应速度

记录和监控方法会提供关于生产环境安全事件的信息。这类方法会描述事件发生时间和提供可能原因及影响信息,帮助您提高可见性并加速事件响应。记录和监控方法包括:

- 集群监控

- 安全信息和事件管理(SIEM)

- 取证

修复

自动化安全防护响应

当生产中发生安全事件时,修复方法会自动采取纠正措施。它可帮助您提高正常运行时间,避免数据丢失。修复方法包括:

- 安全编排、自动化和响应(SOAR)平台

- 自动分辨率

安全防护合作伙伴

提高效率和性能的同时降低风险

使用下方的选项卡了解红帽 DevSecOps ISV 合作伙伴,或访问 ISV 合作伙伴页面,以在各种用例中查找经过认证和受支持的合作伙伴解决方案。

漏洞

红帽和 Palo Alto Networks 帮助您在整个开发生命周期中,利用云原生安全性和合规性来保护您的环境。Palo Alto Networks 提供的 Prisma 云与红帽 OpenShift 配合,为您的部署提供综合云安全态势管理(CSPM)和云工作负载保护(CWP)。

红帽和 Aqua Security 帮助您在现场、混合和云基础架构中管理和扩展云原生工作负载,同时降低风险。Aqua 云原生安全平台与红帽 OpenShift 集成,提供基于风险的漏洞管理、详细的运行时保护,以及综合性的基础架构保障和合规。

红帽和 Sysdig 合作,帮助企业快速采用云原生方法。Sysdig Secure DevOps 平台、Sysdig Secure 和 Sysdig Monitor 与红帽 OpenShift 和红帽 Kubernetes 高级集群管理配合使用,为私有、混合和多云环境提供统一的安全、合规和监测。

使开发人员能够轻松查找和修复容器和 Kubernetes 应用中的漏洞,包括红帽 OpenShift。Snyk 开源软件会自动查找、确定优先级并修复开源依赖项中的漏洞。Snyk Code 是一款为开发者重制的静态应用安全测试(SAST)工具。

合规

红帽和 Aqua Security 帮助您在现场、混合和云基础架构中更安全地管理和扩展云原生工作负载。Aqua 云原生安全平台与红帽 OpenShift 集成,提供基于风险的漏洞管理、详细的运行时保护,以及综合性的基础架构保障和合规。

红帽和 Sysdig 合作,帮助企业快速采用云原生方法。Sysdig Secure DevOps 平台、Sysdig Secure 和 Sysdig Monitor 与红帽 OpenShift 和红帽 Kubernetes 高级集群管理配合使用,为私有、混合和多云环境提供统一的安全、合规和监测。

红帽和 Palo Alto Networks 帮助您在整个开发生命周期中,利用云原生安全性和合规性来保护您的环境。Palo Alto Networks 提供的 Prisma 云与红帽 OpenShift 配合,为您的部署提供综合云安全态势管理(CSPM)和云工作负载保护(CWP)。

Tigera 和红帽合作,为 Kubernetes 网络和微服务提供集成的安全性和可观测性解决方案。该解决方案使开发人员能够通过领先的混合和多云容器平台进行创新并更快地交付,同时提供精细的安全性和合规性控制,以保护 Kubernetes 的工作负载。

身份

红帽和 CyberArk 帮助您提升容器环境和自动化脚本的安全性。企业级特权访问安全策略提供可见性、审核、实施和密钥管理,以降低业务风险。CyberArk DevSecOps 产品(包括 Conjur 密钥管理器和凭据提供程序 )与红帽 OpenShift 和红帽 Ansible 自动化平台集成,为使用集中化平台的人员、应用、脚本和其他非人类身份保护、轮转、监测和管理特权凭据。

通过建立在专用于混合云与多云部署的红帽 OpenShift 上的开放集成网络安全平台,发现隐藏的威胁,根据风险做出更明智的决策,并更快地应对网络威胁。连接到现有数据源,以便更深入地了解威胁。安全访问 IBM 和第三方工具,以搜索任何云或本地位置的威胁。快速协调针对这些威胁的行动和应对措施,同时将数据保留在原处。

OpenShift 与 Thales Luna HSM 集成,可确保在整个关键生命周期为容器应用提供 HSM 保护,加速加密运维,并遵守行业和政府法规,达到 FIPS 140-2 三级安全标准。

数据

通过建立在专用于混合云与多云部署的红帽 OpenShift 上的开放集成网络安全平台,发现隐藏的威胁,根据风险做出更明智的决策,并更快地应对网络威胁。连接到现有数据源,以便更深入地了解威胁。安全访问 IBM 和第三方工具,以搜索任何云或本地位置的威胁。快速协调针对这些威胁的行动和应对措施,同时将数据保留在原处。

红帽和 Zettaset 可帮助您保护任何本地、云或混合部署中的数据,防止数据被盗,确保不会拖慢 DevSecOps 流程。用于 OpenShift 和 Zettaset 加密管理控制台的 XCrypt Kubernetes 加密为多个集群提供统一的加密管理。

OpenShift 与 Thales Luna HSM 集成,可确保在整个关键生命周期为容器应用提供 HSM 保护,加速加密运维,并遵守行业和政府法规,达到 FIPS 140-2 三级安全标准。

运行时

红帽和 Aqua Security 帮助您在现场、混合和云基础架构中更安全地管理和扩展云原生工作负载。Aqua 云原生安全平台与红帽 OpenShift 集成,提供基于风险的漏洞管理、详细的运行时保护,以及综合性的基础架构保障和合规。

红帽和 Sysdig 合作,帮助企业快速采用云原生方法。Sysdig Secure DevOps 平台、Sysdig Secure 和 Sysdig Monitor 与红帽 OpenShift 和红帽 Kubernetes 高级集群管理配合使用,为私有、混合和多云环境提供统一的安全、合规和监测。

红帽和 Palo Alto Networks 帮助您在整个开发生命周期中,利用云原生安全性和合规性来保护您的环境。Palo Alto Networks 提供的 Prisma 云与红帽 OpenShift 配合,为您的部署提供综合云安全态势管理(CSPM)和云工作负载保护(CWP)。

监控

安全事件检测和相关性追溯到 DevSecOps 生命周期和工具。在应用上进行生产时如果发生安全事件,Splunk 可以将该事件与应用、开发人员、团队和该应用使用的搭建工具联系起来,以便在更短的时间内修复该安全事件。

红帽和 Sysdig 合作,帮助企业快速采用云原生方法。Sysdig Secure DevOps 平台、Sysdig Secure 和 Sysdig Monitor 与红帽 OpenShift 和红帽 Kubernetes 高级集群管理配合使用,为私有、混合和多云环境提供统一的安全、合规和监测。

红帽和 Aqua Security 帮助您在现场、混合和云基础架构中更安全地管理和扩展云原生工作负载。Aqua 云原生安全平台与红帽 OpenShift 集成,提供基于风险的漏洞管理、详细的运行时保护,以及综合性的基础架构保障和合规。

红帽和 Palo Alto Networks 帮助您在整个开发生命周期中,利用云原生安全性和合规性来保护您的环境。Palo Alto Networks 提供的 Prisma 云与红帽 OpenShift 配合,为您的部署提供综合云安全态势管理(CSPM)和云工作负载保护(CWP)。

修复

使开发人员能够轻松查找和修复容器和 Kubernetes 应用中的漏洞,包括红帽 OpenShift。Snyk 开源软件会自动查找、确定优先级并修复开源依赖项中的漏洞。Snyk Code 是一款为开发者重制的静态应用安全测试(SAST)工具。

红帽和 Palo Alto Networks 帮助您在整个开发生命周期中,利用云原生安全性和合规性来保护您的环境。Palo Alto Networks 提供的 Prisma 云与红帽 OpenShift 配合,为您的部署提供综合云安全态势管理(CSPM)和云工作负载保护(CWP)。

通过建立在专用于混合云与多云部署的红帽 OpenShift 上的开放集成网络安全平台,发现隐藏的威胁,根据风险做出更明智的决策,并更快地应对网络威胁。连接到现有数据源,以便更深入地了解威胁。安全访问 IBM 和第三方工具,以搜索任何云或本地位置的威胁。快速协调针对这些威胁的行动和应对措施,同时将数据保留在原处。

网络

红帽和 Tigera 通过监测、分析和控制网络流量,帮助组织在容器和 Kubernetes 环境中构建安全防护。Calico Enterprise 通过红帽 OpenShift 验证,帮助您成功跨云环境运行、优化和保护关键的容器化应用。

红帽和 Palo Alto Networks 帮助您阻挡威胁,防止红帽 OpenShift 云网络横向移动。Prisma Cloud 与 VM 系列或 CN 系列的下一代防火墙(NGFW)集合交付云网络安全防护,提供高保真的网络可见性和控制。

红帽和 Aqua 帮助降低攻击的影响。Aqua 云原生应用保护平台与红帽 OpenShift 集成,可自动发现网络连接,获得建议的上下文防火墙规则,允许基于服务身份、URL 或 IP 的合法连接,阻止或提醒未经授权的网络行为。

红帽和 Sysdig 通过仅允许必要网络通信帮助您实施零信任方法,实现容器安全防护。显示 Kubernetes 内的容器集、服务和应用之间的所有网络通信。通过自动化 Kubernetes 网络策略,将实施网络安全防护的时间从数周缩短到数小时。通过审计与任何流程之间的所有通信,迅速识别异常网络行为。