Sicherheitspartner

Moderner Lifecycle und weniger Risiko mit DevSecOps

Eine umfassende DevSecOps-Lösung

Häufig führt das rasante Tempo der digitalen Transformation dazu, dass hastig DevSecOps-Tools und -Prozesse zusammengebaut werden, und nicht ein zusammenhängendes und effizientes System.

Red Hat arbeitet eng mit Partnern unseres Sicherheitsnetzwerks zusammen, um die Technologien zusammenzuführen, die Sie zum Aufbau einer umfassenden DevSecOps-Lösung benötigen. Ein gut abgestimmtes System verbessert die Effizienz und die Performance und Ihres Anwendungs- und Container-Lifecycles. Gleichzeitig werden Risiken reduziert, und Sie können Ihre Investition in Red Hat® optimal nutzen.

Lösungsüberblick

Sicherheitsanforderungen im gesamten Anwendungs-Lifecycle bewältigen

Red Hat Plattformen bilden eine Basis für DevSecOps, während unsere Partner Sicherheitstools und -methoden in den gesamten Anwendungs-Lifecycle integrieren und automatisieren. Aufgrund seiner Open Source-Mission, seiner Expertise in Sachen Open Hybrid Cloud und seines umfassenden Partnernetzwerks ist Red Hat optimal positioniert, um Ihnen eine umfassende DevSecOps-Lösung anzubieten. Red Hat OpenShift® und Red Hat Ansible® Automation Platform sowie Partnertechnologien unterstützen Sie beim Lösen von Sicherheitsthemen im gesamten Lifecycle Ihrer Container-Anwendung, einschließlich Entwicklung, Deployment und Runtime.

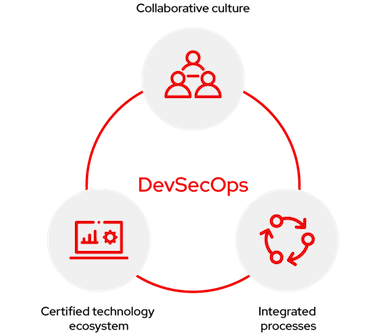

Red Hat ist der Ansicht, dass für das Sichern eines Container-Lifecycles mit DevSecOps-Methoden drei Bereiche verändert werden müssen: die Unternehmenskultur, die Prozesse und die Technologie.

- Unternehmenskultur: Das bedeutet, eine Kultur der Zusammenarbeit zwischen Entwickler-, Operations- und Sicherheits-Teams zu fördern und allen klar zu machen, warum und wie Sicherheit in den gesamten DevOps-Lifecycle einbezogen werden muss.

- Prozesse: Hierunter versteht man die Standardisierung, Dokumentation und Automatisierung von Workflows in vereinbarten Prozessen, um die Effizienz und Sicherheit während des gesamten Lifecycles zu verbessern.

- Technologie: Plattformen, Tools und Prozesse, die Sie zur Entwicklung, zum Deployment und zum Betrieb von Anwendungen verwenden, müssen in einem zusammenhängenden System namens DevSecOps zusammengefasst werden.

Dabei ist es entscheidend, diese drei Bereiche in ein großes Ganzes zu integrieren, damit sie sich gegenseitig ergänzen und unterstützen können. Sicherheitsmaßnahmen sollten immer in sämtlichen Bereichen eingeführt werden und dabei so transparent und automatisiert wie möglich sein.

Ihr Unternehmen mit DevSecOps transformieren

Use Cases für Sicherheitslösungen

Sicherheits-Framework und Partnernetzwerk von Red Hat

Red Hat arbeitet eng mit seinen strategischen Partnern zusammen, um Integrationen mit Red Hat OpenShift und Red Hat Ansible Automation Platform zu zertifizieren. Dies ermöglicht uns eine ganzheitliche Sicht auf den DevSecOps-Lifecycle und hilft uns, eine Taxonomie der Sicherheitsfunktionen zu erstellen, damit Sie DevSecOps-Lösungen einfacher nutzen können.

Das DevSecOps-Framework von Red Hat besteht aus 9 Sicherheitskategorien sowie 34 Technologien, die den gesamten Anwendungs-Lifecycle abdecken. Das Framework platziert integrierte Red Hat Funktionen, DevOps-Toolchains und Sicherheitspartnerlösungen an wichtigen Integrationspunkten in der Pipeline. Je nach Umfang Ihrer DevOps-Umgebung und Ihren spezifischen Anforderungen können Sie alle oder nur bestimmte Methoden und Technologien innerhalb einer Kategorie implementieren.

Use Cases für Sicherheitslösungen

Red Hat und seine Partner arbeiten eng zusammen und bieten Ihnen Zugriff auf das Know-how, das Sie benötigen, um Sicherheit und Automatisierung im gesamten Anwendungs-Lifecycle zu integrieren. Gemeinsam können wir Ihnen bei der Entwicklung einer Komplettlösung helfen, die weitgehend automatisierte und möglichst transparente Sicherheitsfunktionen für die Entwicklungs- und Operations-Teams bietet. Zu den Fachgebieten gehören:

Plattformsicherheit

Bewältigen von Container-Sicherheitsrisiken

Die meisten Sicherheitsfunktionen von Red Hat sind standardmäßig darauf ausgerichtet, das Deployment zu vereinfachen und Risiken zu minimieren. Mit diesen Funktionen können Sie die Container-Sicherheit an den Grenzen gewährleisten und den Host vor Container-Ausbrüchen schützen. Methoden der Plattformsicherung:

- Host

- Container-Plattform

- Namespace

- Isolation

- Kubernetes- und Container-Härtung

Schwachstellen- und Konfigurationsmanagement

Sicherheitsschwachstellen finden und beheben

Identifizieren, klassifizieren und beheben Sie Sicherheitslücken bei Anwendungen, Konfigurationen und Container-Images. Mit diesen Methoden können Sie Sicherheitsfunktionen schon früh in den DevSecOps-Lifecycle integrieren. So sparen Sie nicht nur Zeit, sondern auch Geld. Das Schwachstellen- und Konfigurationsmanagement schließt Folgendes ein:

- Sicherheitstests für statische Anwendungen (Static Application Security Testing, SAST)

- Statische Codeanalysen (Static Code Analysis, SCA)

- Sicherheitstests für interaktive Anwendungen (Interactive Application Security Testing, IAST)

- Sicherheitstests für dynamische Anwendungen (Dynamic Application Security Testing, DAST)

- Konfigurationsmanagement

- Image-Risiko

Identitäts- und Zugriffsmanagement

Kontrollieren von Systemzugriffen

IAM-Methoden (Identitäts- und Zugriffsmanagement) steuern sowohl lokal als auch in der Cloud den Zugriff auf Assets, Anwendungen und Daten basierend auf der Nutzer- oder Anwendungsidentität sowie auf administrativ festgelegte Richtlinien. IAM-Methoden sind in allen Phasen des DevSecOps-Lifecycles zu finden und können unautorisierte Systemzugriffe und Lateral Movements verhindern. IAM-Methoden schließen Folgendes ein:

- Authentifizierung

- Autorisierung

- Secrets Vault

- Hardware-Sicherheitsmodule (HSM)

- Datenherkunft

Compliance und Governance

Durchgehende Compliance

Compliance-Methoden und -Technologien unterstützen Sie bei der Einhaltung von Branchen- und Verwaltungsvorschriften und Unternehmensrichtlinien. Diese Funktionen unterstützen die automatisierte Erstellung von Compliance-Nachweisen und -Berichten in der gesamten DevSecOps-Pipeline und helfen Ihnen so dabei, Audits zu vereinfachen und teure Bußgelder und Prozesse zu verhindern. Compliance-Methoden schließen Folgendes ein:

- Regulatory Compliance Auditing

- Compliance-Kontrollen und Problembehebung

Netzwerkkontrollen

Verstärken der Kommunikationsströme

Mithilfe von Methoden der Netzwerkkontrolle und -segmentierung lässt sich der Datenverkehr in Kubernetes besser steuern, trennen und visualisieren. Mit diesen Methoden können Sie Mandanten isolieren und die Kommunikation zwischen containerisierten Anwendungen und Microservices sichern. Methoden der Netzwerksteuerung und -segmentierung schließen Folgendes ein:

- CNI-Plug-ins (Container Network Interface)

- Netzwerkrichtlinien

- Kontrolle des Datenverkehrs

- Service Mesh

- Visualisierung

- Paketanalyse

- API-Management

Runtime-Analyse und -Schutz

Adressieren bösartiger Aktivitäten in Echtzeit

Runtime-Methoden in der Produktion helfen Ihnen dabei, für eine gute Cluster-Hygiene zu sorgen, da verdächtige und bösartige Aktivitäten in Echtzeit erkannt und behoben werden. Methoden zu Runtime-Analyse und -Schutz:

- Admission Controller

- Analyse von Anwendungsverhalten

- Bedrohungsabwehr

Datenkontrollen

Datenintegrität und Vertraulichkeit schützen

Datenkontrollmethoden und -technologien helfen Ihnen dabei, die Integrität von Daten zu schützen und nicht autorisiertes Offenlegen von Daten zu verhindern. Diese Tools schützen Daten sowohl bei Inaktivität als auch bei der Übertragung und unterstützen Sie so beim Schutz von geistigem Eigentum und vertraulichen Kundendaten. Datenkontrollen:

- Datenschutz und -verschlüsselung

Protokollierung und Monitoring

Transparenz und Reaktion verbessern

Protokollierungs- und Monitoring-Methoden informieren Sie über Sicherheitsvorfälle in Ihrer Produktivumgebung. Sie erfahren, wann das jeweilige Ereignis aufgetreten ist, und erhalten Informationen zu möglichen Ursachen und Auswirkungen. So erhalten Sie einen besseren Überblick und können schneller auf Vorfälle reagieren. Protokollierungs- und Monitoring-Methoden:

- Cluster-Monitoring

- Security Information and Event Management (SIEM)

- Forensik

Problembehebung

Security Response automatisieren

Behebungsprozesse greifen automatisch korrigierend ein, wenn es in der Produktion zu Sicherheitsvorfällen kommt. Damit können Sie die Verfügbarkeit von Systemen verbessern und Datenverluste verhindern. Problembehebungsmethoden:

- SOAR-Plattformen (Sicherheit, Orchestrierung, Automatisierung und Reaktion)

- Automatische Problemlösung

Sicherheitspartner

Weniger Risiken und gleichzeitig mehr Effizienz und Performance

In den Tabs unten können Sie mehr über ISV-Partner für Red Hat DevSecOps erfahren oder besuchen Sie die ISV-Partnerseite, um zertifizierte und unterstützte Partnerlösungen für verschiedene Use Cases anzuzeigen.

Schwachstellen

Red Hat und Palo Alto Networks helfen Ihnen mit cloudnativen Sicherheits- und Compliance-Funktionen, Ihre Umgebung während des gesamten Lifecycles der Entwicklung zu schützen. Prisma Cloud von Palo Alto Networks arbeitet gemeinsam mit Red Hat OpenShift daran, ein umfassendes System mit Cloud Security Posture Management (CSPM) und Cloud Workload Protection (CWP) für Ihre Deployments bereitzustellen.

Red Hat und Aqua Security helfen Ihnen dabei, Ihre cloudnativen Workloads in der Onsite-, Hybrid- und Cloud-Infrastruktur zu managen und zu skalieren und gleichzeitig die Risiken zu reduzieren. Die Aqua Cloud Native Security Platform lässt sich in Red Hat OpenShift einbinden und ermöglicht risikobasiertes Schwachstellenmanagement, detaillierten Runtime-Schutz und umfassende Infrastruktursicherung und -Compliance.

Red Hat und Sysdig unterstützen Unternehmen bei der schnellen Einführung cloudnativer Konzepte. Sysdig Secure DevOps Platform, Sysdig Secure und Sysdig Monitor stellen gemeinsam mit Red Hat OpenShift und Red Hat Advanced Cluster Management for Kubernetes einheitliche Sicherheits-, Compliance- und Monitoring-Funktionen für Private, Hybrid und Multi-Cloud-Umgebungen bereit.

Ermöglichen Sie Entwicklern, Schwachstellen in Containern und Kubernetes-Anwendungen, einschließlich Red Hat OpenShift, im Handumdrehen zu finden und zu beheben. Snyk Open Source findet, priorisiert und behebt Schwachstellen in Open Source-Abhängigkeiten automatisch. Snyk Code ist ein SAST-Tool (Static Application Security Testing), das für Entwicklungsteams überarbeitet wurde.

CrowdStrike's Falcon-Plattform verhindert Angriffe auf OpenShift, indem sie verschiedene Arten von bösartigem Verhalten der wichtigsten Threat Intelligence identifiziert und verhindert. Umfassende Einblicke in Container-Images, Laufzeitereignisse und Bereitstellungskonfigurationen, kombiniert mit dem Schutz von Endpunkten, Cloud-Konten und Identitäten, bieten Unternehmen die Vorteile einer konsolidierten Lösung für unternehmensweite Sicherheit.

Compliance

Red Hat und Aqua Security helfen Ihnen dabei, Ihre cloudnativen Workloads in der Onsite-, Hybrid- und Cloud-Infrastruktur sicherer zu managen und zu skalieren. Die Aqua Cloud Native Security Platform lässt sich in Red Hat OpenShift einbinden und ermöglicht risikobasiertes Schwachstellenmanagement, detaillierten Runtime-Schutz und umfassende Infrastruktursicherung und -Compliance.

Red Hat und Sysdig unterstützen Unternehmen bei der schnellen Einführung cloudnativer Konzepte. Sysdig Secure DevOps Platform, Sysdig Secure und Sysdig Monitor stellen gemeinsam mit Red Hat OpenShift und Red Hat Advanced Cluster Management for Kubernetes einheitliche Sicherheits-, Compliance- und Monitoring-Funktionen für Private, Hybrid und Multi-Cloud-Umgebungen bereit.

Red Hat und Palo Alto Networks helfen Ihnen mit cloudnativen Sicherheits- und Compliance-Funktionen Ihre Umgebung während des gesamten Lifecycles der Entwicklung zu schützen. Prisma Cloud von Palo Alto Networks arbeitet gemeinsam mit Red Hat OpenShift daran, ein umfassendes System mit Cloud Security Posture Management (CSPM) und Cloud Workload Protection (CWP) für Ihre Deployments bereitzustellen.

Tigera und Red Hat haben gemeinsam eine integrierte Sicherheits- und Monitoring-Lösung für Kubernetes-Netzwerke und -Microservices entwickelt. Sie ermöglicht Entwicklungsteams mit der führenden Hybrid und Multi Cloud-Container-Plattform schnellere Innovationen und Bereitstellungen. Gleichzeitig werden komplexe Sicherheits- und Compliance-Kontrollen bereitgestellt, die dem Schutz von Kubernetes-Workloads dienen.

CrowdStrike's Falcon-Plattform verhindert Angriffe auf OpenShift, indem sie verschiedene Arten von bösartigem Verhalten der wichtigsten Threat Intelligence identifiziert und verhindert. Umfassende Einblicke in Container-Images, Laufzeitereignisse und Bereitstellungskonfigurationen, kombiniert mit dem Schutz von Endpunkten, Cloud-Konten und Identitäten, bieten Unternehmen die Vorteile einer konsolidierten Lösung für unternehmensweite Sicherheit.

Identität

Mit Red Hat und CyberArk können Sie die Sicherheit Ihrer Container-Umgebungen und Automatisierungsskripts erhöhen. Unternehmensweite Sicherheitsrichtlinien für Privilege-Zugriff ermöglichen Transparenz-, Auditing-, Enforcement- und Secrets-Management und tragen so zur Reduzierung von Geschäftsrisiken bei. CyberArk DevSecOps-Produkte – darunter Conjur Secrets Manager und Credential Providers – lassen sich in Red Hat OpenShift und Red Hat Ansible Automation Platform einbinden, um privilegierte Zugangsdaten für Nutzende, Anwendungen, Skripts und andere nicht menschliche Identitäten über eine zentralisierte Plattform zu schützen, zu rotieren, zu überwachen und zu managen.

Sie können mit einer offenen, integrierten Plattform für Cybersicherheit, die auf Red Hat OpenShift für Hybrid-Multi-Cloud-Deployments basiert, versteckte Bedrohungen identifizieren, kompetente, risikobasierte Entscheidungen treffen und schneller auf Cyberangriffe reagieren. Wenn Sie eine Verbindung zu Ihren vorhandenen Datenquellen herstellen, können Sie genauere Insights zu Bedrohungen generieren. Greifen Sie sicher auf IBM- und Drittanbietertools zu, um cloudübergreifend oder lokal nach Bedrohungen zu suchen. Sie können Maßnahmen schnell orchestrieren und auf diese Bedrohungen reagieren, ohne dass Ihre Daten verschoben werden müssen.

Durch die OpenShift-Integration mit Thales Luna HSMs wird sichergestellt, dass containerisierte Anwendungen vom HSM-Schutz des gesamten Lifecycles profitieren können. Außerdem werden kryptographische Operationen beschleunigt und FIPS-140-2-Level-3-Sicherheitsfunktionen gemäß Branchen- und Behördenvorschriften angewendet.

Daten

Sie können mit einer offenen, integrierten Plattform für Cybersicherheit, die auf Red Hat OpenShift für Hybrid Multi Cloud Deployments basiert, versteckte Bedrohungen identifizieren, kompetente, risikobasierte Entscheidungen treffen und schneller auf Cyberangriffe reagieren. Wenn Sie eine Verbindung zu Ihren vorhandenen Datenquellen herstellen, können Sie genauere Insights zu Bedrohungen generieren. Greifen Sie sicher auf IBM- und Drittanbietertools zu, um cloudübergreifend oder lokal nach Bedrohungen zu suchen. Sie können Maßnahmen schnell orchestrieren und auf diese Bedrohungen reagieren, ohne dass Ihre Daten verschoben werden müssen.

Red Hat und Zettaset unterstützen Sie beim Schutz von Daten in On-Premise-, Cloud- oder Hybrid-Deployments. So soll der Diebstahl von Daten verhindert werden, ohne Ihren DevSecOps-Prozess zu verlangsamen. XCrypt Kubernetes Encryption for OpenShift und die Zettaset Encryption Management Console bieten einheitliches Verschlüsselungsmanagement für mehrere Cluster.

Durch die OpenShift-Integration mit Thales Luna HSMs wird sichergestellt, dass containerisierte Anwendungen vom HSM-Schutz des gesamten Lifecycles profitieren können. Außerdem werden kryptographische Operationen beschleunigt und FIPS-140-2-Level-3-Sicherheitsfunktionen gemäß Branchen- und Behördenvorschriften angewendet.

Runtime

Red Hat und Aqua Security helfen Ihnen dabei, Ihre cloudnativen Workloads in der Onsite-, Hybrid- und Cloud-Infrastruktur sicherer zu managen und zu skalieren. Die Aqua Cloud Native Security Platform lässt sich in Red Hat OpenShift einbinden und ermöglicht risikobasiertes Schwachstellenmanagement, detaillierten Runtime-Schutz und umfassende Infrastruktursicherung und -Compliance.

Red Hat und Sysdig unterstützen Unternehmen bei der schnellen Einführung cloudnativer Konzepte. Sysdig Secure DevOps Platform, Sysdig Secure und Sysdig Monitor stellen gemeinsam mit Red Hat OpenShift und Red Hat Advanced Cluster Management for Kubernetes einheitliche Sicherheits-, Compliance- und Monitoring-Funktionen für Private, Hybrid und Multi-Cloud-Umgebungen bereit.

Red Hat und Palo Alto Networks helfen Ihnen mit cloudnativen Sicherheits- und Compliance-Funktionen Ihre Umgebung während des gesamten Lifecycles der Entwicklung zu schützen. Prisma Cloud von Palo Alto Networks arbeitet gemeinsam mit Red Hat OpenShift daran, ein umfassendes System mit Cloud Security Posture Management (CSPM) und Cloud Workload Protection (CWP) für Ihre Deployments bereitzustellen.

CrowdStrike's Falcon-Plattform verhindert Angriffe auf OpenShift, indem sie verschiedene Arten von bösartigem Verhalten der wichtigsten Threat Intelligence identifiziert und verhindert. Umfassende Einblicke in Container-Images, Laufzeitereignisse und Bereitstellungskonfigurationen, kombiniert mit dem Schutz von Endpunkten, Cloud-Konten und Identitäten, bieten Unternehmen die Vorteile einer konsolidierten Lösung für unternehmensweite Sicherheit.

Monitoring

Erfassung von Sicherheitsereignissen und rückwärtige Korrelation zu DevSecOps-Lifecycle und -Tools. Ein Sicherheitsereignis tritt beim Betrieb einer Anwendung auf. Splunk kann dieses Event rückwärtig mit der Anwendung, der Entwicklerin oder dem Entwickler, dem Team und den Tools verbinden, die bei der Entwicklung der Anwendung verwendet wurden. So kann die Fehlerbehebung für dieses Sicherheitsereignis beschleunigt werden.

Red Hat und Sysdig unterstützen Unternehmen bei der schnellen Einführung cloudnativer Konzepte. Sysdig Secure DevOps Platform, Sysdig Secure und Sysdig Monitor stellen gemeinsam mit Red Hat OpenShift und Red Hat Advanced Cluster Management for Kubernetes einheitliche Sicherheits-, Compliance- und Monitoring-Funktionen für Private, Hybrid und Multi-Cloud-Umgebungen bereit.

Red Hat und Aqua Security helfen Ihnen dabei, Ihre cloudnativen Workloads in der Onsite-, Hybrid- und Cloud-Infrastruktur sicherer zu managen und zu skalieren. Die Aqua Cloud Native Security Platform lässt sich in Red Hat OpenShift einbinden und ermöglicht risikobasiertes Schwachstellenmanagement, detaillierten Runtime-Schutz und umfassende Infrastruktursicherung und -Compliance.

Red Hat und Palo Alto Networks helfen Ihnen mit cloudnativen Sicherheits- und Compliance-Funktionen, Ihre Umgebung während des gesamten Lifecycles der Entwicklung zu schützen. Prisma Cloud von Palo Alto Networks arbeitet gemeinsam mit Red Hat OpenShift daran, ein umfassendes System mit Cloud Security Posture Management (CSPM) und Cloud Workload Protection (CWP) für Ihre Deployments bereitzustellen.

CrowdStrike's Falcon-Plattform verhindert Angriffe auf OpenShift, indem sie verschiedene Arten von bösartigem Verhalten der wichtigsten Threat Intelligence identifiziert und verhindert. Umfassende Einblicke in Container-Images, Laufzeitereignisse und Bereitstellungskonfigurationen, kombiniert mit dem Schutz von Endpunkten, Cloud-Konten und Identitäten, bieten Unternehmen die Vorteile einer konsolidierten Lösung für unternehmensweite Sicherheit.

Problembehebung

Ermöglichen Sie Entwicklern, Schwachstellen in Containern und Kubernetes-Anwendungen, einschließlich Red Hat OpenShift, im Handumdrehen zu finden und zu beheben. Snyk Open Source findet, priorisiert und behebt Schwachstellen in Open Source-Abhängigkeiten automatisch. Snyk Code ist ein SAST-Tool (Static Application Security Testing), das für Entwickler überarbeitet wurde.

Red Hat und Palo Alto Networks helfen Ihnen mit cloudnativen Sicherheits- und Compliance-Funktionen Ihre Umgebung während des gesamten Lifecycles der Entwicklung zu schützen. Prisma Cloud von Palo Alto Networks arbeitet gemeinsam mit Red Hat OpenShift daran, ein umfassendes System mit Cloud Security Posture Management (CSPM) und Cloud Workload Protection (CWP) für Ihre Deployments bereitzustellen.

Sie können mit einer offenen, integrierten Plattform für Cybersicherheit, die auf Red Hat OpenShift für Hybrid-Multi-Cloud-Deployments basiert, versteckte Bedrohungen identifizieren, kompetente, risikobasierte Entscheidungen treffen und schneller auf Cyberangriffe reagieren. Wenn Sie eine Verbindung zu Ihren vorhandenen Datenquellen herstellen, können Sie genauere Insights zu Bedrohungen generieren. Greifen Sie sicher auf IBM- und Drittanbietertools zu, um cloudübergreifend oder lokal nach Bedrohungen zu suchen. Sie können Maßnahmen schnell orchestrieren und auf diese Bedrohungen reagieren, ohne dass Ihre Daten verschoben werden müssen.

CrowdStrike's Falcon-Plattform verhindert Angriffe auf OpenShift, indem sie verschiedene Arten von bösartigem Verhalten der wichtigsten Threat Intelligence identifiziert und verhindert. Umfassende Einblicke in Container-Images, Laufzeitereignisse und Bereitstellungskonfigurationen, kombiniert mit dem Schutz von Endpunkten, Cloud-Konten und Identitäten, bieten Unternehmen die Vorteile einer konsolidierten Lösung für unternehmensweite Sicherheit.

Netzwerk

Red Hat und Tigera unterstützen Unternehmen bei der Integration von Sicherheit in ihre Container- und Kubernetes-Umgebungen durch Überwachen, Analysieren und kontrollieren des Netzwerkverkehrs. Calico Enterprise ist für Red Hat OpenShift zertifiziert und unterstützt Sie beim erfolgreichen Ausführen, Optimieren und Schützen kritischer containerisierter Anwendungen in Cloud-Umgebungen.

Red Hat und Palo Alto Networks unterstützen Sie beim Blockieren von Bedrohungen und beim Verhindern von Lateral Movements in Ihrem Cloud-Netzwerk von Red Hat OpenShift. Prisma Cloud bietet in Kombination mit Next-Generation-Firewalls (NGFWs) der VM- oder CN-Serie eine Cloud-Netzwerksicherheit, die eine hohe Transparenz und Kontrolle des Netzwerks ermöglicht.

Red Hat und Aqua sorgen für mehr Sicherheit bei Angriffen. Die Aqua Cloud Native Application Protection Platform lässt sich in Red Hat OpenShift integrieren, um Netzwerkverbindungen automatisch zu erkennen und kontextbezogene Firewall-Regeln vorzuschlagen. Diese erlauben legitime Verbindungen auf der Basis von Service-Identität, URLs oder IPs und blockieren oder warnen bei nicht autorisierten Netzwerkaktivitäten.

Mit Red Hat und Sysdig können Sie einen Zero-Trust-Ansatz für die Containersicherheit umsetzen, bei dem nur die erforderliche Netzwerkkommunikation zugelassen wird. Visualisieren Sie die gesamte Netzwerkkommunikation zwischen Pods, Services und Anwendungen innerhalb von Kubernetes. Verkürzen Sie die Zeit für die Implementierung der Netzwerksicherheit von Wochen auf Stunden – durch Automatisieren der Kubernetes-Netzwerkrichtlinien. Identifizieren Sie anomale Netzwerkaktivitäten schnell und überprüfen Sie einzelne Verbindungen zu oder von den betreffenden Prozessen.