Partner di sicurezza

Modernizza il ciclo di vita e riduci i rischi con DevSecOps

Una soluzione DevSecOps esaustiva

Il ritmo frenetico della trasformazione digitale ha indotto le aziende a introdurre strumenti e processi DevSecOps eterogenei e incoerenti, anziché dare vita a un singolo sistema efficiente e compatto.

Red Hat collabora a stretto contatto con il suo ecosistema di partner di sicurezza, al fine di interconnettere tutte le tecnologie necessarie per realizzare una soluzione DevSecOps esaustiva. Un sistema integrato correttamente migliora l'efficienza e le prestazioni delle applicazioni e dei container durante il loro ciclo di vita, riducendo i rischi e contribuendo a ottenere il massimo dai tuoi investimenti in Red Hat®.

Panoramica della soluzione

Affronta le sfide in materia di sicurezza durante l'intero ciclo di vita delle applicazioni

Le piattaforme Red Hat creano le basi per DevSecOps, mentre i nostri partner integrano e automatizzano strumenti e metodi di sicurezza nell'intero ciclo di vita dell'applicazione. Grazie alla sua mission open source, alla sua esperienza in materia di cloud ibrido open source e al suo vasto ecosistema di partner, Red Hat è in grado di offrire una soluzione DevSecOps esaustiva. Red Hat OpenShift® e Red Hat Ansible® Automation Platform, insieme alle tecnologie dei partner, ti aiutano ad affrontare le sfide in materia di sicurezza durante il ciclo di vita dell'applicazione container, incluse le fasi di sviluppo, deployment e runtime.

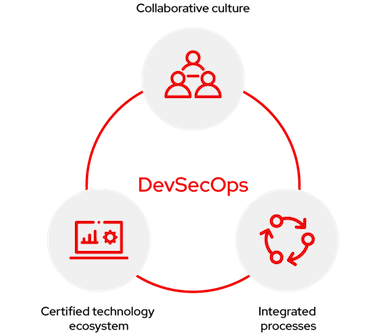

Secondo Red Hat, per garantire il ciclo di vita di un container con i metodi DevSecOps è necessario introdurre un cambiamento a livello di cultura, processi e tecnologia.

- Per cultura si intende la promozione di una cultura collaborativa tra sviluppatori, team operativi e team addetti alla sicurezza, in cui il personale viene aiutato a comprendere l'importanza di integrare la sicurezza nell'intero ciclo di vita DevOps e i metodi per realizzare tale obiettivo.

- Con processo ci si riferisce alla standardizzazione, documentazione e automazione dei flussi di lavoro nei processi concordati per migliorare l'efficienza e la sicurezza durante tutto il ciclo di vita.

- Infine, parlando di tecnologia, è necessario integrare le piattaforme, gli strumenti e i processi utilizzati per lo sviluppo, il deployment e l'esecuzione delle applicazioni in un singolo sistema compatto, denominato DevSecOps.

Tutti questi aspetti devono essere interconnessi in modo da completarsi e supportarsi a vicenda, integrando la sicurezza a tutti i livelli nel modo più trasparente e automatico possibile.

Trasforma il tuo business adottando DevSecOps

Scenari di utilizzo della sicurezza

Ecosistema e framework di sicurezza Red Hat

Red Hat collabora a stretto contatto con i suoi partner strategici per certificare le integrazioni con Red Hat OpenShift e Red Hat Ansible Automation Platform, allo scopo di fornire una visione olistica del ciclo di vita DevSecOps e aiutarci a creare una tassonomia di funzionalità di sicurezza che semplifica l'utilizzo delle soluzioni DevSecOps.

Il framework DevSecOps di Red Hat identifica nove categorie di sicurezza e 34 tecnologie dedicate all'intero ciclo di vita dell'applicazione, consentendo un'integrazione strategica delle funzionalità di Red Hat, delle toolchain DevOps e delle soluzioni per la sicurezza offerte dai partner. A seconda dell'ambito del tuo ambiente DevOps e dei tuoi requisiti specifici, puoi implementare alcuni o tutti i metodi e le tecnologie di una categoria.

Scenari di utilizzo della sicurezza

Red Hat e i suoi partner collaborano per offrirti tutta l'esperienza che ti serve per integrare sicurezza e automazione in tutte le fasi del ciclo di vita dell'applicazione. Insieme, possiamo aiutarti a dare vita a una soluzione completa che fornisce al personale operativo e di sviluppo una sicurezza quasi completamente automatica e trasparente. Ecco le nostre aree di competenza:

Sicurezza della piattaforma

Affronta i rischi di sicurezza dei container

La maggior parte delle funzionalità di sicurezza di Red Hat viene attivata per impostazione predefinita, per contribuire a semplificare il deployment e ridurre al minimo il rischio. Tali funzionalità permettono inoltre di proteggere i container ai confini e l'host da un'eventuale perdita di dati. I metodi per garantire la sicurezza della piattaforma includono:

- Host

- Piattaforma per container

- Spazio dei nomi

- Isolamento

- Kubernetes e potenziamento dei container

Gestione delle vulnerabilità e della configurazione

Individua e risolvi le vulnerabilità di sicurezza

Migliora, individua, classifica e risolvi i difetti di sicurezza delle applicazioni, della configurazione e delle immagini dei container. Questi metodi aiutano a integrare la sicurezza nel ciclo di vita di DevSecOps già nelle fasi iniziali, facendo così risparmiare tempo e denaro. I metodi di gestione delle vulnerabilità e della configurazione includono:

- Test SAST (Static Application Security Testing)

- Analisi statica del codice (SCA)

- Strumenti IAST (Interactive Application Security Testing)

- Strumenti DAST (Dynamic Application Security Testing)

- Gestione della configurazione

- Rischio immagine

Gestione delle identità e degli accessi

Controllo degli accessi al sistema

I metodi di gestione di identità e accessi (IAM) controllano l'accesso ai dati, alle applicazioni e alle risorse in ambienti cloud e on premise, basandosi sull'identità dell'utente o dell'applicazione e su criteri definiti a livello amministrativo. Sono presenti in ogni fase del ciclo di vita DevOps e proteggono contro gli accessi al sistema e i movimenti laterali non autorizzati. I metodi IAM includono:

- Autenticazione

- Autorizzazione

- Archivio protetto di segreti

- Moduli di sicurezza hardware (HSM)

- Provenienza

Conformità e governance

Gestire la conformità continua

I metodi e le tecnologie finalizzate a garantire la conformità aiutano a rispettare le normative governative e di settore, e le policy aziendali. Queste funzionalità consentono la convalida della conformità e la generazione di report durante l'intero processo DevOps, contribuendo a semplificare gli audit e a evitare sanzioni e processi costosi. I metodi di conformità comprendono:

- Audit della conformità normativa

- Controlli della conformità e correzione

Controlli di rete

Rafforza i flussi di comunicazione

I metodi per il controllo e la segmentazione della rete consentono di controllare, isolare e visualizzare il traffico Kubernetes. Aiutano a isolare i tenant e a proteggere i flussi di comunicazione tra le applicazioni containerizzate e i microservizi. I metodi per il controllo e la segmentazione della rete comprendono:

- Plugin CNI (Container Network Interface)

- Criteri di rete

- Controllo del traffico

- Service mesh

- Visualizzazione

- Analisi dei pacchetti

- Gestione dell'interfaccia di programmazione delle applicazioni (API)

Analisi e protezione del runtime

Analizza le attività sospette in tempo reale

I metodi di protezione del runtime aiutano a conservare l'integrità del cluster identificando e mitigando le attività sospette e dannose in tempo reale. I metodi di analisi e protezione del runtime comprendono:

- Controller di ammissione

- Analisi del comportamento delle applicazioni

- Difesa dalle minacce

Controlli dei dati

Proteggi l'integrità e la riservatezza dei dati

I metodi e le tecnologie per il controllo dei dati aiutano a proteggerne l'integrità e a prevenirne la divulgazione non autorizzata. Proteggono i dati a riposo e durante il trasferimento, aiutando a difendere la proprietà intellettuale e le informazioni riservate dei clienti. I controlli dei dati comprendono:

- Protezione e crittografia dei dati

Registrazione e monitoraggio

Migliora la visibilità e la risposta

I metodi di registrazione e monitoraggio forniscono informazioni sugli incidenti di sicurezza che si verificano nell'ambiente di produzione. Indicano quando si è verificato l'evento, la probabile causa e forniscono informazioni sul potenziale impatto, aiutando a migliorare la visibilità e ad accelerare la risposta all'incidente. I metodi di registrazione e monitoraggio includono:

- Monitoraggio dei cluster

- Sicurezza informatica e gestione eventi (SIEM)

- Diagnostica

Correzione

Automatizza le risposte agli incidenti di sicurezza

I metodi di correzione avviano automaticamente azioni correttive quando si verificano incidenti di sicurezza negli ambienti di produzione. Contribuiscono a incrementare i tempi di attività e a evitare perdite di dati. I metodi di correzione comprendono:

- Piattaforme SOAR (Security Orchestration, Automation and Response)

- Risoluzione automatica

Partner di sicurezza

Riduci il rischio migliorando efficienza e prestazioni

Utilizza le schede seguenti per individuare i partner ISV per i metodi DevSecOps di Red Hat, oppure visita la pagina dei partner ISV per individuare soluzioni di partner certificate e supportate per una vasta gamma di scenari di utilizzo.

Vulnerabilità

Red Hat e Palo Alto Networks ti aiutano a proteggere il tuo ambiente con sicurezza e conformità cloud native durante l'intero ciclo di vita dello sviluppo. Prisma Cloud di Palo Alto Networks viene utilizzato con Red Hat OpenShift per fornire una gestione completa della situazione della sicurezza del cloud (CSPM) e una protezione del carico di lavoro del cloud (CWP) per i tuoi deployment.

Red Hat e Aqua Security ti aiutano a gestire e sfruttare la scalabilità dei carichi di lavoro cloud native riducendo i rischi nelle infrastrutture ibride, cloud e in loco. Aqua Cloud Native Security Platform si integra con Red Hat OpenShift per offrire una gestione delle vulnerabilità basata sul rischio, una protezione avanzata del runtime e una sicurezza e conformità complete dell'infrastruttura.

Red Hat e Sysdig aiutano le aziende ad adottare rapidamente approcci cloud native. Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor si integrano con Red Hat OpenShift e Red Hat Advanced Cluster Management for Kubernetes per fornire sicurezza, conformità e monitoraggio unificati per ambienti privati, ibridi e multicloud.

Offri agli sviluppatori gli strumenti necessari per trovare e correggere facilmente le vulnerabilità nei container e nelle applicazioni Kubernetes, incluso Red Hat OpenShift. Snyk Open Source trova, assegna priorità e corregge automaticamente le vulnerabilità nelle dipendenze open source. Snyk Code è uno strumento SAST (Static Application Security Testing) ripensato per gli sviluppatori.

CrowdStrike offre la piattaforma Falcon, che impedisce violazioni a OpenShift grazie all'identificazione e alla prevenzione delle varie tipologie di comportamento malevolo delle principali minacce intelligenti. L'ampia visibilità sulle immagini dei container, sugli eventi di runtime e sulle configurazioni dei deployment, unita alla protezione degli endpoint, degli account cloud e delle identità, offre i benefici di una soluzione consolidata per il livello di sicurezza richiesto dalle aziende.

Conformità

Red Hat e Aqua Security ti aiutano a gestire e sfruttare la scalabilità dei carichi di lavoro cloud native in maniera più sicura nelle infrastrutture ibride, cloud e in loco. Aqua Cloud Native Security Platform si integra con Red Hat OpenShift per offrire una gestione delle vulnerabilità basata sul rischio, una protezione avanzata del runtime e una sicurezza e conformità complete dell'infrastruttura.

Red Hat e Sysdig aiutano le aziende ad adottare rapidamente approcci cloud native. Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor si integrano con Red Hat OpenShift e Red Hat Advanced Cluster Management for Kubernetes per fornire sicurezza, conformità e monitoraggio unificati per ambienti privati, ibridi e multicloud.

Red Hat e Palo Alto Networks ti aiutano a proteggere il tuo ambiente con sicurezza e conformità cloud native durante l'intero ciclo di vita dello sviluppo. Prisma Cloud di Palo Alto Networks viene utilizzato con Red Hat OpenShift per fornire una gestione completa della situazione della sicurezza del cloud (CSPM) e una protezione del carico di lavoro del cloud (CWP) per i tuoi deployment.

Tigera e Red Hat collaborano per offrire una soluzione integrata di sicurezza e osservabilità per la rete e i microservizi Kubernetes. La soluzione offre agli sviluppatori gli strumenti necessari per innovare e distribuire più rapidamente con la principale piattaforma di container ibrida e multicloud, fornendo al contempo sicurezza granulare e controlli di conformità per proteggere i carichi di lavoro Kubernetes.

CrowdStrike offre la piattaforma Falcon, che impedisce violazioni a OpenShift grazie all'identificazione e alla prevenzione delle varie tipologie di comportamento malevolo delle principali minacce intelligenti. L'ampia visibilità sulle immagini dei container, sugli eventi di runtime e sulle configurazioni dei deployment, unita alla protezione degli endpoint, degli account cloud e delle identità, offre i benefici di una soluzione consolidata per il livello di sicurezza richiesto dalle aziende.

Identità

Red Hat e CyberArk ti aiutano a migliorare la sicurezza dei tuoi ambienti container e degli script di automazione. I criteri di sicurezza dell'accesso privilegiato a livello aziendale forniscono visibilità, controllo, applicazione e gestione dei segreti per mitigare i rischi aziendali. I prodotti CyberArk DevSecOps, inclusi Conjur Secrets Manager e Credential Providers, si integrano con Red Hat OpenShift e Red Hat Ansible Automation Platform per proteggere, ruotare, monitorare e gestire credenziali privilegiate per utenti, applicazioni, script e altre identità non umane utilizzando una piattaforma centralizzata.

Identifica le minacce nascoste, prendi decisioni più informate basate sul rischio e rispondi più rapidamente alle minacce informatiche con una piattaforma per la sicurezza informatica open source e integrata basata su Red Hat OpenShift per il deployment ibrido e multicloud. Collegati alle sorgenti di dati esistenti per generare informazioni più approfondite sulle minacce. Accedi in modo sicuro agli strumenti IBM e di terze parti per rilevare le minacce in qualsiasi cloud o sede on premise. Organizza rapidamente azioni e risposte a tali minacce, il tutto lasciando i tuoi dati dove si trovano.

L'integrazione di OpenShift con gli HSM Thales Luna garantisce che le applicazioni containerizzate possano beneficiare della protezione HSM per l'intero ciclo di vita delle chiavi, accelerare le operazioni crittografiche e trarre vantaggio dalla sicurezza FIPS 140-2 Livello 3 in conformità con le normative di settore e governative.

Dati

Identifica le minacce nascoste, prendi decisioni più informate basate sul rischio e rispondi più rapidamente alle minacce informatiche con una piattaforma per la sicurezza informatica open source e integrata basata su Red Hat OpenShift per il deployment ibrido e multicloud. Collegati alle sorgenti di dati esistenti per generare informazioni più approfondite sulle minacce. Accedi in modo sicuro agli strumenti IBM e di terze parti per rilevare le minacce in qualsiasi cloud o sede on premise. Organizza rapidamente azioni e risposte a tali minacce, il tutto lasciando i tuoi dati dove si trovano.

Red Hat e Zettaset ti aiutano a proteggere i dati su qualsiasi deployment on premise, cloud o ibrido per prevenire il furto di dati senza rallentare il processo DevSecOps. XCrypt Kubernetes Encryption for OpenShift e Zettaset Encryption Management Console mettono a disposizione una gestione della crittografia unificata per più cluster.

L'integrazione di OpenShift con gli HSM Thales Luna garantisce che le applicazioni containerizzate possano beneficiare della protezione HSM per l'intero ciclo di vita delle chiavi, accelerare le operazioni crittografiche e trarre vantaggio dalla sicurezza FIPS 140-2 Livello 3 in conformità con le normative di settore e governative.

Runtime

Red Hat e Aqua Security ti aiutano a gestire e sfruttare la scalabilità dei carichi di lavoro cloud native in maniera più sicura nelle infrastrutture ibride, cloud e in loco. Aqua Cloud Native Security Platform si integra con Red Hat OpenShift per offrire una gestione delle vulnerabilità basata sul rischio, una protezione avanzata del runtime e una sicurezza e conformità complete dell'infrastruttura.

Red Hat e Sysdig aiutano le aziende ad adottare rapidamente approcci cloud native. Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor si integrano con Red Hat OpenShift e Red Hat Advanced Cluster Management for Kubernetes per fornire sicurezza, conformità e monitoraggio unificati per ambienti privati, ibridi e multicloud.

Red Hat e Palo Alto Networks ti aiutano a proteggere il tuo ambiente con sicurezza e conformità cloud native durante l'intero ciclo di vita dello sviluppo. Prisma Cloud di Palo Alto Networks viene utilizzato con Red Hat OpenShift per fornire una gestione completa della situazione della sicurezza del cloud (CSPM) e una protezione del carico di lavoro del cloud (CWP) per i tuoi deployment.

CrowdStrike offre la piattaforma Falcon, che impedisce violazioni a OpenShift grazie all'identificazione e alla prevenzione delle varie tipologie di comportamento malevolo delle principali minacce intelligenti. L'ampia visibilità sulle immagini dei container, sugli eventi di runtime e sulle configurazioni dei deployment, unita alla protezione degli endpoint, degli account cloud e delle identità, offre i benefici di una soluzione consolidata per il livello di sicurezza richiesto dalle aziende.

Monitoraggio

Rilevamento degli eventi di sicurezza e correlazione al ciclo di vita e agli strumenti DevSecOps. Quando gli eventi di sicurezza si verificano in produzione su un'applicazione, Splunk può correlare quell'evento all'applicazione, allo sviluppatore, al team e agli strumenti utilizzati per creare l'applicazione in modo da agevolare un'azione di correzione in tempi più rapidi.

Red Hat e Sysdig aiutano le aziende ad adottare rapidamente approcci cloud native. Sysdig Secure DevOps Platform, Sysdig Secure e Sysdig Monitor si integrano con Red Hat OpenShift e Red Hat Advanced Cluster Management for Kubernetes per fornire sicurezza, conformità e monitoraggio unificati per ambienti privati, ibridi e multicloud.

Red Hat e Aqua Security ti aiutano a gestire e sfruttare la scalabilità dei carichi di lavoro cloud native in maniera più sicura nelle infrastrutture ibride, cloud e in loco. Aqua Cloud Native Security Platform si integra con Red Hat OpenShift per offrire una gestione delle vulnerabilità basata sul rischio, una protezione avanzata del runtime e una sicurezza e conformità complete dell'infrastruttura.

Red Hat e Palo Alto Networks ti aiutano a proteggere il tuo ambiente con sicurezza e conformità cloud native durante l'intero ciclo di vita dello sviluppo. Prisma Cloud di Palo Alto Networks viene utilizzato con Red Hat OpenShift per fornire una gestione completa della situazione della sicurezza del cloud (CSPM) e una protezione del carico di lavoro del cloud (CWP) per i tuoi deployment.

CrowdStrike offre la piattaforma Falcon, che impedisce violazioni a OpenShift grazie all'identificazione e alla prevenzione delle varie tipologie di comportamento malevolo delle principali minacce intelligenti. L'ampia visibilità sulle immagini dei container, sugli eventi di runtime e sulle configurazioni dei deployment, unita alla protezione degli endpoint, degli account cloud e delle identità, offre i benefici di una soluzione consolidata per il livello di sicurezza richiesto dalle aziende.

Correzione

Offri agli sviluppatori gli strumenti necessari per trovare e correggere facilmente le vulnerabilità nei container e nelle applicazioni Kubernetes, incluso Red Hat OpenShift. Snyk Open Source trova, assegna priorità e corregge automaticamente le vulnerabilità nelle dipendenze open source. Snyk Code è uno strumento SAST (Static Application Security Testing) ripensato per gli sviluppatori.

Red Hat e Palo Alto Networks ti aiutano a proteggere il tuo ambiente con sicurezza e conformità cloud native durante l'intero ciclo di vita dello sviluppo. Prisma Cloud di Palo Alto Networks viene utilizzato con Red Hat OpenShift per fornire una gestione completa della situazione della sicurezza del cloud (CSPM) e una protezione del carico di lavoro del cloud (CWP) per i tuoi deployment.

Identifica le minacce nascoste, prendi decisioni più informate basate sul rischio e rispondi più rapidamente alle minacce informatiche con una piattaforma per la sicurezza informatica open source e integrata basata su Red Hat OpenShift per il deployment ibrido e multicloud. Collegati alle sorgenti di dati esistenti per generare informazioni più approfondite sulle minacce. Accedi in modo sicuro agli strumenti IBM e di terze parti per rilevare le minacce in qualsiasi cloud o sede on premise. Organizza rapidamente azioni e risposte a tali minacce, il tutto lasciando i tuoi dati dove si trovano.

CrowdStrike offre la piattaforma Falcon, che impedisce violazioni a OpenShift grazie all'identificazione e alla prevenzione delle varie tipologie di comportamento malevolo delle principali minacce intelligenti. L'ampia visibilità sulle immagini dei container, sugli eventi di runtime e sulle configurazioni dei deployment, unita alla protezione degli endpoint, degli account cloud e delle identità, offre i benefici di una soluzione consolidata per il livello di sicurezza richiesto dalle aziende.

Rete

Red Hat e Tigera aiutano le aziende a integrare la sicurezza nei container e negli ambienti Kubernetes con il monitoraggio, l'analisi e il controllo del traffico di rete. Certificato con Red Hat OpenShift, Calico Enterprise consente di rendere operative, ottimizzare e proteggere con efficacia le applicazioni containerizzate fondamentali tra più ambienti cloud.

Red Hat e Palo Alto Networks aiutano le aziende a bloccare le minacce e a prevenire il movimento laterale nella rete cloud Red Hat OpenShift. Prisma Cloud, combinato ai firewall di nuova generazione VM-Series o CN-Series, offre la sicurezza della rete cloud con visibilità e controlli altamente affidabili.

Red Hat e Aqua aiutano le aziende a ridurre l'impatto degli attacchi. Integrata con Red Hat OpenShift, la piattaforma Aqua Cloud Native Application Protection Platform rileva in modo automatico le connessioni di rete e ottiene le regole del firewall contestuali suggerite che consentono le connessioni legittime in base a criteri quali identità del servizio, indirizzi URL o IP e bloccano o segnalano le attività non autorizzate in corso nella rete.

Red Hat e Sysdig ti aiutano ad adottare un approccio zero-trust alla sicurezza dei container, permettendo solo le comunicazioni di rete necessarie. Visualizza tutte le comunicazioni di rete tra pod, servizi e applicazioni all'interno di Kubernetes. Abbrevia i tempi di implementazione della sicurezza di rete da settimane a ore, automatizzando le policy di rete di Kubernetes. Identifica subito le attività di rete sospette verificando ogni connessione verso o da qualsiasi processo.