セキュリティパートナー

DevSecOps によるライフサイクルのモダナイズとリスクの低減

包括的な DevSecOps ソリューション

デジタル・トランスフォーメーションの急速な進展により、急ごしらえの DevSecOps ツールやプロセスが乱立していますが、本当に必要なのは 1 つに統合された効率的なシステムです。

Red Hat は、セキュリティ・エコシステム・パートナーと緊密に連携して、包括的な DevSecOps ソリューションを構築するために必要なテクノロジーを組み合わせています。適切に統合されたシステムを構築すれば、アプリケーションとコンテナのライフサイクルの効率とパフォーマンスが向上し、リスクを軽減しながら Red Hat® への投資を最大限に活用できます。

ソリューション概要

アプリケーションのライフサイクル全体にわたる課題に対処

Red Hat プラットフォームは DevSecOps 向けの基盤であり、当社のパートナーはセキュリティツールおよび手法をアプリケーションライフサイクル全体に統合して自動化します。Red Hat は、オープンソースのミッション、オープン・ハイブリッドクラウドの専門知識、および広範なパートナーエコシステムにより、包括的な DevSecOps ソリューションを提供できるという独自の強みを持っています。Red Hat OpenShift® および Red Hat Ansible® Automation Platform は、パートナー・テクノロジーと共に、開発、デプロイメント、ランタイムを含むコンテナのアプリケーションライフサイクルを保護します。

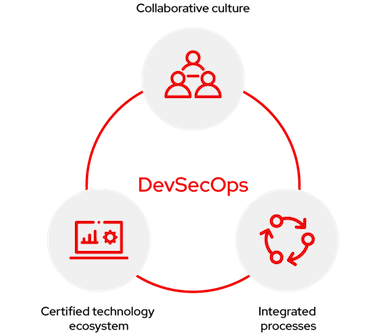

Red Hat は、DevSecOps 手法を使用してコンテナのライフサイクルを保護するには、文化、プロセス、テクノロジーの 3 つの領域における変化が必要だと考えています。

- 文化とは、開発者、運用、セキュリティチーム間のコラボレーションの文化を育むとともに、DevOps ライフサイクル全体にセキュリティを取り込む方法と取り込むべき理由をすべてのチームが理解できるようにすることを意味します。

- プロセスは、ライフサイクル全体の効率とセキュリティを向上させるために、合意されたプロセスにワークフローの標準化、文書化、および自動化を適用することです。

- テクノロジーの領域では、アプリケーションの開発、デプロイメント、運用に使用しているプラットフォーム、ツール、プロセスを、DevSecOps という 1 つに統合された構造に組み込む必要があります。

これらを組み合わせて相互に補完およびサポートすることが重要です。セキュリティは、可能な限り透過的および自動的な形で全体に組み込む必要があります。

DevSecOps でビジネスを変革する

セキュリティのユースケース

Red Hat のセキュリティ・フレームワークとエコシステム

Red Hat は、戦略的パートナーと緊密に連携して、Red Hat OpenShift および Red Hat Ansible Automation Platform との統合を認定します。これにより、Red Hat は DevSecOps ライフサイクルの全体像を把握してセキュリティ機能の分類法を作成できるため、DevSecOps ソリューションをより簡単にご利用いただけるようになります。

Red Hat の DevSecOps フレームワークには、アプリケーション・ライフサイクル全体に対応する 9 つのセキュリティのカテゴリと 34 のテクノロジーがあります。このフレームワークにより、Red Hat の組み込み機能、DevOps ツールチェーン、およびセキュリティ・パートナー・ソリューションがパイプラインの主要な統合ポイントに配置されます。DevOps 環境の範囲と特定の要件に応じて、カテゴリ内に一部またはすべての手法とテクノロジーを実装できます。

セキュリティのユースケース

Red Hat と Red Hat のパートナーは連携し、アプリケーションライフサイクル全体を通じてセキュリティおよび自動化を組み込むために必要な専門知識にアクセスできるようにします。セキュリティをほとんど自動化し、開発および運用スタッフから見てほぼ透過的なものにする全体的なソリューションの作成を、共同で支援します。専門知識の分野に含まれるものは、次のとおりです。

プラットフォーム・セキュリティ

コンテナのセキュリティリスクに対処

Red Hat のほとんどのセキュリティ機能は、導入を単純化し、リスクを最小限に抑えられるようにデフォルトで有効になっています。これらの機能により、コンテナをその境界で保護し、ホストをコンテナエスケープ攻撃から守ることができます。プラットフォーム・セキュリティ手法には以下の要素があります。

- ホスト

- コンテナ・プラットフォーム

- 名前空間

- 分離

- Kubernetes とコンテナ強化

脆弱性と構成の管理

セキュリティと脆弱性の検出と修正

アプリケーション、構成、コンテナイメージのセキュリティ欠陥を、改善、特定、分類、解決します。これらの手法によってセキュリティを DevSecOps ライフサイクルの早期段階に取り入れやすくなり、時間とコストが削減されます。脆弱性と構成の管理の手法には以下の要素があります。

- 静的アプリケーション・セキュリティ・テスト (SAST)

- 静的コード解析 (SCA)

- インタラクティブ・アプリケーション・セキュリティ・テスト (IAST)

- 動的アプリケーション・セキュリティ・テスト (DAST)

- 構成管理

- イメージリスク

ID 管理とアクセス管理

システムアクセスの制御

ID 管理とアクセス管理 (IAM) の手法は、ユーザー ID やアプリケーション ID、管理者が定義したポリシーに基づいて、オンプレミスやクラウドの資産、アプリケーション、データへのアクセスを制御します。IAM の手法は DevSecOps のライフサイクルのあらゆる段階で見られ、システムへの不正アクセスやラテラルムーブメントからの保護に役立ちます。IAM 手法には以下の要素があります。

- 認証

- 認可

- シークレットボールト

- ハードウェア・セキュリティ・モジュール (HSM)

- Provenance

コンプライアンスとガバナンス

継続的コンプライアンスの維持

コンプライアンス手法やテクノロジーは、業界や政府の規制、企業のポリシーを遵守するために役立ちます。これらの機能は DevSecOps パイプライン全体のコンプライアンス検証とレポートの自動化をサポートしており、監査が単純化されるので、コストのかかる罰金や訴訟のリスクを低減できます。コンプライアンス手法には以下の要素があります。

- 法令順守の監査

- コンプライアンス統制と修正

ネットワーク制御

通信フローの強化

ネットワーク制御とセグメンテーション手法により、Kubernetes のトラフィックを制御、分離、可視化することができます。これらの手法により、コンテナ化されたアプリケーション間あるいはマイクロサービス間で、テナントの分離や通信フローのセキュリティ保護ができるようになります。ネットワーク制御とセグメンテーション手法には以下の要素があります。

- コンテナ・ネットワーク・インタフェース (CNI) プラグイン

- ネットワークポリシー

- トラフィック制御

- サービスメッシュ

- 可視化

- パッケージ分析

- アプリケーション・プログラミング・インタフェース (API) 管理

ランタイム分析と保護

悪意のある活動へのリアルタイムな対処

プロダクション・ランタイム手法は、疑わしいアクティビティや悪意のあるアクティビティをリアルタイムに識別して緩和することで、クラスタの健全性を維持します。ランタイム分析と保護の手法には以下の要素があります。

- アドミッション・コントローラー

- アプリケーション動作分析

- 脅威防御

データ制御

データの整合性と機密性の保護

データ制御の手法と技術は、データの整合性を保護し、不正なデータの漏洩を防ぐのに役立ちます。これらのツールは保管されているデータや移動中のデータを保護し、知的財産や顧客の機密情報を守ります。データ制御には以下の要素があります。

- データ保護と暗号化

ロギングおよび監視

可視性と応答の向上

ロギングや監視の手法は、本番環境のセキュリティインシデントに関する情報を提供します。この手法によりイベントがいつ発生したのかが明確になり、原因となる可能性の高い情報や影響に関する情報が提供されるので、可視性が向上し、インシデントへの対応を迅速化できます。ロギングおよび監視の手法には以下の要素があります。

- クラスタ監視

- セキュリティ情報およびイベント管理 (SIEM)

- フォレンジック

修復

セキュリティ対応の自動化

修復の手法は、本番環境でセキュリティインシデントが発生した場合に、自動的に是正措置を講じます。これが、アップタイムの改善とデータ損失の回避に役立ちます。修復の手法には以下の要素があります。

- セキュリティ・オーケストレーション、自動化、応答 (SOAR) プラットフォーム

- 自動解決

セキュリティパートナー

効率性とパフォーマンスを向上させながらリスクを低減

以下のタブから Red Hat DevSecOps の独立系ソフトウェアベンダー (ISV) パートナーについて学んだり、ISV パートナーページから、さまざまなユースケースにおけるサポートされた認定パートナー・ソリューションを検索したりできます。

脆弱性

Red Hat と Palo Alto Networks は、クラウドネイティブ・セキュリティとコンプライアンス遵守によって、開発ライフサイクル全体を通じて環境の保護を支援します。Palo Alto Networks の Prisma Cloud は Red Hat OpenShift と連携して、包括的なクラウドセキュリティ体制管理 (CSPM) およびクラウドワークロード保護 (CWP) をお客様のデプロイメントに提供します。

Red Hat と Aqua Security は、クラウドネイティブ・ワークロードの管理とスケーリングを支援し、オンサイト、ハイブリッド、クラウドのインフラストラクチャにおけるリスクを軽減します。Aqua Cloud Native Security Platform は Red Hat OpenShift と統合して、リスクベースの脆弱性管理、詳細なランタイム保護、包括的なインフラストラクチャ保証とコンプライアンスを提供します。

Red Hat と Sysdig は、企業へのクラウドネイティブ・アプローチの迅速な導入をサポートします。Sysdig Secure DevOps Platform、Sysdig Secure、Sysdig Monitor は Red Hat OpenShift および Red Hat Advanced Cluster Management for Kubernetes と連携して、プライベート、ハイブリッド、マルチクラウドの各環境に、統合されたセキュリティ、コンプライアンス、監視を提供します。

開発者がコンテナおよび Kubernetes アプリケーションにある脆弱性を容易に見つけて修復できるようにします。Red Hat OpenShift もこの対象に含まれます。Snyk Open Source はオープンソース依存関係にある脆弱性を自動的に検出、優先度付け、修復します。Snyk Code は開発者向けに刷新された、静的アプリケーション・セキュリティ・テスト (SAST) ツールです。

コンプライアンス

Red Hat と Aqua Security は、クラウドネイティブ・ワークロードの管理とスケーリングを、オンサイト、ハイブリッド、クラウドのインフラストラクチャでより安全に行えるように支援します。Aqua Cloud Native Security Platform は Red Hat OpenShift と統合して、リスクベースの脆弱性管理、詳細なランタイム保護、包括的なインフラストラクチャ保証とコンプライアンスを提供します。

Red Hat と Sysdig は、企業へのクラウドネイティブ・アプローチの迅速な導入をサポートします。Sysdig Secure DevOps Platform、Sysdig Secure、Sysdig Monitor は Red Hat OpenShift および Red Hat Advanced Cluster Management for Kubernetes と連携して、プライベート、ハイブリッド、マルチクラウドの各環境に、統合されたセキュリティ、コンプライアンス、監視を提供します。

Red Hat と Palo Alto Networks は、クラウドネイティブ・セキュリティとコンプライアンス遵守によって、開発ライフサイクル全体を通じて環境の保護を支援します。Palo Alto Networks の Prisma Cloud は Red Hat OpenShift と連携して、包括的なクラウドセキュリティ体制管理 (CSPM) およびクラウドワークロード保護 (CWP) をお客様のデプロイメントに提供します。

Tigera と Red Hat は提携により、Kubernetes ネットワークとマイクロサービス向けにセキュリティおよび可観測性の統合ソリューションを提供しています。このソリューションは、きめ細かなセキュリティとコンプライアンス制御を提供して Kubernetes ワークロードを保護しながら、主要なハイブリッドおよびマルチクラウドコンテナプラットフォームを利用して開発者が迅速に新しい技術を取り入れて提供できるようにします。

アイデンティティ

Red Hat と CyberArk は、コンテナ環境と自動化スクリプトのセキュリティ向上に役立ちます。全社的な特権アクセス・セキュリティ・ポリシーにより、可視性、監査、適用、シークレット管理を実施し、ビジネスリスクを軽減します。CyberArk DevSecOps 製品は、Conjur Secrets Manager および Credential Provider を含めて、Red Hat OpenShift および Red Hat Ansible Automation Platform と統合し、人、アプリケーション、スクリプト、人間以外のその他のアイデンティティに対する特権認証情報を、一元化されたプラットフォームを使用して保護、循環、監視、管理します。

ハイブリッドのマルチクラウドデプロイ向けに Red Hat OpenShift 上に構築された統合サイバーセキュリティ・プラットフォームにより、隠れた脅威を明らかにし、情報を利用してリスクベースの意思決定を下し、サイバー脅威に迅速に対応します。既存のデータソースをつなぎ合わせて、脅威に対するより深い知見を生み出します。IBM やサードパーティのツールに安全にアクセスして、あらゆるクラウドやオンプレミスの拠点から脅威を検出します。これらの脅威に対してアクションと対応をすばやく連携させます。データの場所を移動させることはありません。

OpenShift を Thales Luna HSM と統合すると、コンテナ化アプリケーションで、重要なライフサイクル全体について HSM 保護を活用し、暗号処理を高速化して、業界および政府規制に準拠する FIPS 140-2 Level 3 セキュリティを利用できます。

データ

ハイブリッドのマルチクラウドデプロイ向けに Red Hat OpenShift 上に構築された統合サイバーセキュリティ・プラットフォームにより、隠れた脅威を明らかにし、情報を利用してリスクベースの意思決定を下し、サイバー脅威に迅速に対応します。既存のデータソースをつなぎ合わせて、脅威に対するより深い知見を生み出します。IBM やサードパーティのツールに安全にアクセスして、あらゆるクラウドやオンプレミスの拠点から脅威を検出します。これらの脅威に対してアクションと対応をすばやく連携させます。データの場所を移動させることはありません。

Red Hat と Zettaset を利用すると、オンプレミス、クラウド、ハイブリッドのデプロイメント上のデータを保護し、DevSecOps プロセスを遅延させることなくデータ盗難を防止できます。XCrypt Kubernetes Encryption for OpenShift と Zettaset Encryption Management Console は、複数のクラスタ向けに統合された暗号管理を提供します。

OpenShift を Thales Luna HSM と統合すると、コンテナ化アプリケーションで、重要なライフサイクル全体について HSM 保護を活用し、暗号処理を高速化して、業界および政府規制に準拠する FIPS 140-2 Level 3 セキュリティを利用できます。

ランタイム

Red Hat と Aqua Security は、クラウドネイティブ・ワークロードの管理とスケーリングを、オンサイト、ハイブリッド、クラウドのインフラストラクチャでより安全に行えるように支援します。Aqua Cloud Native Security Platform は Red Hat OpenShift と統合して、リスクベースの脆弱性管理、詳細なランタイム保護、包括的なインフラストラクチャ保証とコンプライアンスを提供します。

Red Hat と Sysdig は、企業へのクラウドネイティブ・アプローチの迅速な導入をサポートします。Sysdig Secure DevOps Platform、Sysdig Secure、Sysdig Monitor は Red Hat OpenShift および Red Hat Advanced Cluster Management for Kubernetes と連携して、プライベート、ハイブリッド、マルチクラウドの各環境に、統合されたセキュリティ、コンプライアンス、監視を提供します。

Red Hat と Palo Alto Networks は、クラウドネイティブ・セキュリティとコンプライアンス遵守によって、開発ライフサイクル全体を通じて環境の保護を支援します。Palo Alto Networks の Prisma Cloud は Red Hat OpenShift と連携して、包括的なクラウドセキュリティ体制管理 (CSPM) およびクラウドワークロード保護 (CWP) をお客様のデプロイメントに提供します。

監視

セキュリティイベントを検出し、DevSecOps のライフサイクルやツールと照合します。セキュリティイベントが本番環境のアプリケーションで発生すると、Splunk はこのイベントをアプリケーション、開発者、チーム、そのアプリケーションの構築に使用されたツールと照合し、セキュリティイベントの修復時間を短縮します。

Red Hat と Sysdig は、企業へのクラウドネイティブ・アプローチの迅速な導入をサポートします。Sysdig Secure DevOps Platform、Sysdig Secure、Sysdig Monitor は Red Hat OpenShift および Red Hat Advanced Cluster Management for Kubernetes と連携して、プライベート、ハイブリッド、マルチクラウドの各環境に、統合されたセキュリティ、コンプライアンス、監視を提供します。

Red Hat と Aqua Security は、クラウドネイティブ・ワークロードの管理とスケーリングを、オンサイト、ハイブリッド、クラウドのインフラストラクチャでより安全に行えるように支援します。Aqua Cloud Native Security Platform は Red Hat OpenShift と統合して、リスクベースの脆弱性管理、詳細なランタイム保護、包括的なインフラストラクチャ保証とコンプライアンスを提供します。

Red Hat と Palo Alto Networks は、クラウドネイティブ・セキュリティとコンプライアンス遵守によって、開発ライフサイクル全体を通じて環境の保護を支援します。Palo Alto Networks の Prisma Cloud は Red Hat OpenShift と連携して、包括的なクラウドセキュリティ体制管理 (CSPM) およびクラウドワークロード保護 (CWP) をお客様のデプロイメントに提供します。

修復

開発者がコンテナおよび Kubernetes アプリケーションにある脆弱性を容易に見つけて修復できるようにします。これには Red Hat OpenShift も含まれます。Snyk Open Source はオープンソース依存関係にある脆弱性を自動的に検出、優先度付け、修復します。Snyk Code は開発者向けに刷新された、静的アプリケーション・セキュリティ・テスト (SAST) ツールです。

Red Hat と Palo Alto Networks は、クラウドネイティブ・セキュリティとコンプライアンス遵守によって、開発ライフサイクル全体を通じて環境の保護を支援します。Palo Alto Networks の Prisma Cloud は Red Hat OpenShift と連携して、包括的なクラウドセキュリティ体制管理 (CSPM) およびクラウドワークロード保護 (CWP) をお客様のデプロイメントに提供します。

ハイブリッドのマルチクラウドデプロイ向けに Red Hat OpenShift 上に構築された統合サイバーセキュリティプラットフォームにより、隠れた脅威を明らかにし、情報を利用してリスクベースの意思決定を下し、サイバー脅威に迅速に対応します。既存のデータソースをつなぎ合わせて、脅威に対するより深い知見を生み出します。IBM やサードパーティのツールに安全にアクセスして、あらゆるクラウドやオンプレミスの拠点から脅威を検出します。これらの脅威に対してアクションと対応をすばやく連携させます。データの場所を移動させることはありません。

ネットワーク

Red Hat と Tigera は、ネットワークトラフィックを監視、分析、制御して、組織がセキュリティをコンテナと Kubernetes 環境に組み込む支援をします。Red Hat OpenShift で認定されている Calico Enterprise は、クラウド環境上での重要なコンテナ化アプリケーションの運用、最適化、保護を支援します。

Red Hat と Palo Alto Networks は、脅威をブロックし、Red Hat OpenShift クラウドネットワーク上でのラテラルムーブメントを防止する支援をします。Prisma Cloud を VM シリーズまたは CN シリーズ次世代ファイアウォール (NGFW) と組み合わせて、信頼性の高いネットワーク可視性と制御をもたらすクラウドネットワークセキュリティを実現します。

Red Hat と Aqua は、攻撃による影響の軽減を支援します。Aqua Cloud Native Application Protection Platform を Red Hat OpenShift と統合して、ネットワーク接続を自動的に検出し、コンテキストに応じたファイアウォールルールを提案して、サービスアイデンティティ、URL、IP に応じた正当な接続を許可し、不正なネットワークアクティビティをブロックまたはアラートします。

Red Hat と Sysdig は、必要なネットワーク通信のみを許可して、コンテナセキュリティへのゼロトラストアプローチの導入を支援します。Kubernetes 内部の Pod、サービス、アプリケーション間のすべてのネットワーク通信を可視化します。Kubernetes ネットワークポリシーを自動化して、ネットワークセキュリティの導入時間を数週間から数時間に短縮します。あらゆるプロセスとのすべての接続を監査して、異常なネットワークアクティビティをすばやく特定します。