Sandbox

Sandbox é um ambiente altamente controlado para execução de aplicações. Ambientes em área isolada impõem restrições permanentes aos recursos e são normalmente usados para isolar e executar programas não confiáveis que ainda não foram testados, sem colocar em risco a máquina ou o sistema operacional host. Containers isolados (sandboxed) atendem a requisitos rígidos de segurança. Eles isolam aplicações usando máquinas virtuais (VM) que iniciam os containers em pods.

Em geral, containers em área isolada auxiliam as funcionalidades de segurança dos containers Linux.

Por que usar containers em área isolada?

Sandboxed containers são ideais para cargas de trabalho com requisitos extremamente rigorosos de segurança e isolamento no nível da aplicação, como cargas de trabalho privilegiadas executando códigos não confiáveis ou não testados e experiências nativas do Kubernetes. Ao usar containers isolados, você protege ainda mais a aplicação de execuções remotas, vazamentos de memória ou acessos não privilegiados com o isolamento de:

- Ambientes de desenvolvimento e definição de escopo de privilégios

- Cargas de trabalho em containers legadas

- Cargas de trabalho terceirizadas

- Compartilhamento de recursos (tarefas de CI/CD, CNFs etc.) e oferecimento de multilocação segura

Acesse a biblioteca de conteúdos da Red Hat

Red Hat OpenShift Sandboxed Containers

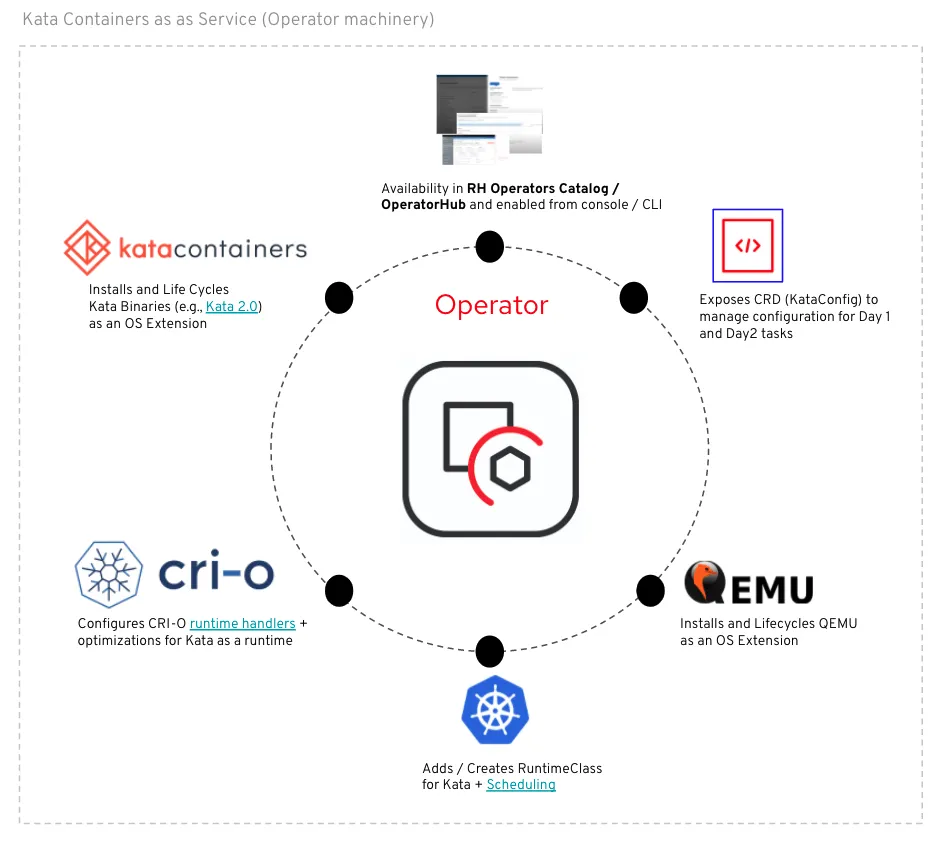

Red Hat OpenShift sandboxed containers baseados no projeto open source Kata Containers oferecem uma camada adicional de isolamento para aplicações com requisitos de segurança restritos. Para isso, eles usam um ambiente de execução de containers em conformidade com a Open Container Initiative (OCI) por meio de máquinas virtuais lightweight executando cargas de trabalho em kernels isolados próprios. Para fazer isso, o Red Hat OpenShift utiliza nosso framework de operador certificado que gerencia, implanta e atualiza o operador de sandboxed containers do Red Hat OpenShift.

O operador de sandboxed containers do Red Hat OpenShift disponibiliza e atualiza continuamente todos os componentes necessários para que o Kata Containers seja uma opção viável de ambiente de execução no cluster. Isso inclui, entre outros:

- A instalação dos RPMs do Kata Containers e do QEMU como extensões do Red Hat CoreOS no nó.

- A configuração do ambiente de execução do Kata Containers no nível do ambiente de execução usando manipuladores de ambiente de execução do CRI-O e no nível do cluster adicionando e configurando um RuntimeClass dedicado ao Kata Containers.

- Uma configuração declarativa para personalizar a instalação, como selecionar em quais nós o Kata Containers será implantado.

- Verificações da integridade da implantação geral e relatório de problemas durante a instalação.

Red Hat OpenShift sandboxed containers já estão disponíveis.

Blog da Red Hat

Tudo relacionado à Red Hat: soluções, treinamentos e certificações Red Hat, casos de sucesso de clientes, novidades dos nossos parceiros e notícias sobre projetos das comunidades open source.