仮想化またはコンテナ化されたワークロードを環境間で移行するのは簡単に思えるかもしれませんが、システムの稼働時間の管理、ポリシーの適用、East-West トラフィックのセキュリティ保護を担当するチームにとって、これは多くの場合、複雑なプロセスとなります。ハイパーバイザーの動作のわずかな違い、一貫性のないポリシー適用、トラフィックフローの盲点からリスクが生じ、しかもそれらは常に明白とは限らないため、ほぼ手遅れになるまで気づかない可能性があります。

Red Hat OpenShift Virtualization と Palo Alto Networks VM-Series ソフトウェア・ファイアウォールを組み合わせることで、一般的に生じるこれらの複雑さに対処できます。

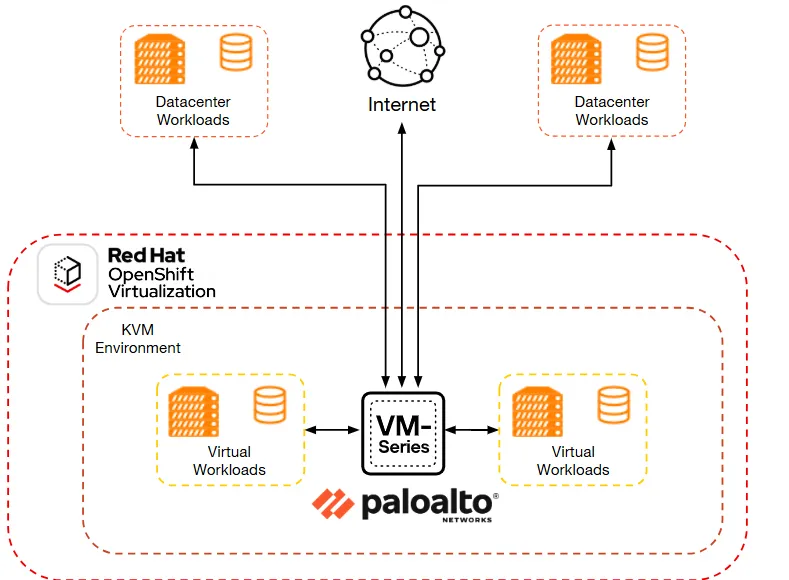

OpenShift Virtualization は、Kubernetes ネイティブのプラットフォーム内で VM ベースのワークロードのモダナイゼーションとライフサイクル管理を効率化します。VM-Series はアプリケーション対応の一貫したネットワークセキュリティを仮想化環境に導入し、それを補完します。これにより、チームはポリシーを適用し、インフラストラクチャが進化しても可視性を維持できます。

さらに、Red Hat OpenShift と Prisma AIRS™ を統合すると、AI を活用した脅威防止をデプロイし、OpenShift クラスタ上で実行されるコンテナ化されたワークロード全体でのランタイムネットワークの保護が可能になります。

運用上の緊張

多くの企業は、自ら選択してではなく必要に迫られて、ハイブリッド環境での運用を行っています。仮想化に対する既存の投資の結果と、コンテナ化されたアプリケーションとが共存しているため、チームにはそれら両方を同様の信頼性をもってサポートすることが期待されています。したがって、これらのドメインをただ橋渡しするのではなく、セキュリティポリシー、ツール、または可視性を断片化させることなくそれを実行することが運用上の課題となります。

現在、ワークロードはプライベートクラウド、パブリッククラウド、またはデータセンター間で移行されており、そのワークロードのフォームファクターは物理、仮想、コンテナなど、さまざまです。これによってお客様は大きな柔軟性が得られますが、均一なセキュリティポスチャを適用するという問題がさらに複雑になるのに加え、移行作業がリスクの発生源にもなります。ポリシーのギャップ、一貫性のないセグメンテーション、East-West の盲点などがあると、脅威が検知されないラテラルムーブメントの移動経路を生み出す可能性があります。

戦略上の最適化

OpenShift Virtualization では、オープンソースの KubeVirt プロジェクトを使用して、Kubernetes プラットフォーム上で完全にサポートおよび統合された VM を実行できます。これにより VM とコンテナのワークロードを OpenShift クラスタ内に統合し、一貫したデプロイ、スケーリング、ライフサイクルの制御を維持できます。VM は KVM ベースのハイパーバイザーでホストされ、使い慣れた Kubernetes API をベースとする直感的な Web インタフェースを使用して管理できます。

Palo Alto Networks VM-Series ソフトウェア・ファイアウォールは、レイヤー 7 の脅威防止機能をこの環境にまで拡張します。これらのソフトウェア・ファイアウォールは、アプリケーション・レベルの詳細なポリシーを適用し、リアルタイムでトラフィックを検査し、自動化による動的アップデートをサポートします。

このアーキテクチャにより、次のことが可能になります。

- VM-Series ソフトウェア・ファイアウォールを使用して VM 間のトラフィックを分離する、一貫した East-West セグメンテーション。

- Panorama または Strata Cloud Manager (SCM) を介したポリシーの施行による、クラスタ全体での一元化されたスケーラブルな管理。また、Red Hat Ansible Automation Platform モジュールにより、インフラストラクチャの移行時にファイアウォールのプロビジョニングとポリシーのデプロイを自動で処理することが可能。

- OpenShift ネットワークテレメトリーと VM-Series トラフィックログを関連付けて、ワークロード間で可視性を共有。

Prisma AIRS による Red Hat OpenShift の最適化

Prisma AIRS では Red Hat OpenShift がサポートされているため、Red Hat OpenShift クラスタ上で実行されるコンテナ化された AI アプリケーションを Prisma AIRS で保護し、パッチ未適用あるいは未知の脅威に対する可視性とランタイムセキュリティを得られ、より一貫したセキュリティポスチャをすべてのクラウドおよびハイブリッドクラウド環境全体に適用できます。Prisma AIRS は Panorama または Strata Cloud Manager (SCM) で管理でき、単一画面のコンソールを通じてネットワークセキュリティ・チームに使い慣れたインタフェースと機能を提供します。

Red Hat OpenShift は Prisma AIRS と統合できるので、次のようなメリットが得られます。

- デジタル・トランスフォーメーションを遂行しながらネットワークセキュリティを拡張する

- コンテナ化された AI アプリケーションを、AI 固有の既知、未知、基本的な脅威から保護する

- 一元管理された一貫したツールにより、すべてのアプリケーションのセキュリティを容易に強化する

戦略的な影響

技術部門の上級リーダーにとって、これらの統合の価値は基本的に戦略的なものであり、単なる戦術的なものではありません。そうした価値には次のようなものがあります。

- VM とコンテナ管理を単一のプラットフォームに集約することでインフラストラクチャを合理化する

- 一貫したマイクロセグメンテーションと検査を適用することで、より効果的に脅威を封じ込める

- クラウド移行やデータセンターの統合時に管理が最適化され、セキュリティが維持される

セキュリティチームは統一性を得ることができ、運用チームは制御とパフォーマンスを維持できます。その結果、先進的なエンタープライズ IT のハイブリッド性を反映した共有コントロールプレーンが利用可能になります。

ユースケース:組み込みセキュリティを活用したワークロードの移行

多くの組織は従来の仮想化プラットフォームからよりクラウドネイティブなアーキテクチャへと移行し始めていますが、VM を OpenShift Virtualization に移行することで、モダナイゼーションに向けた実用的かつ戦略的な道筋をつけることができます。このような移行は多くの場合、複数の信頼ゾーンにまたがるため、暗号化された通信や VM 間トラフィックの検査、セキュリティポリシーの再検証が必要になります。

OpenShift Virtualization と Prisma AIRS を併用すると、以下の方法でこの問題を解決できます。

- ワークロードの移行中にエンドツーエンドでセキュリティポスチャを維持する

- VM-Series によって適用される、制御された Ingress および Egress ポリシーを使用して転送中のトラフィックを保護する

- Flex Credits (使用を終了したファイアウォールからの再割り当てが可能なクレジット) によって得られるライセンスの可搬性により、新しい移行先でのプロビジョニングが単純化される

これにより、運用上のオーバーヘッドが削減され、往々にして危険度が高まる移行期間中に発生するリスクが軽減されます。

ユースケース:一元管理とポリシーの統一性

ハイブリッド・インフラストラクチャにおける永続的な課題の 1 つは、異種のワークロードタイプ全体に一貫したセキュリティポリシーを適用することです。コンテナは CI/CD パイプラインを介して管理できますが、VM は依然として従来のデプロイパスを使用する必要があります。この非対称性が、多くの場合、セキュリティポスチャの断片化につながります。さらに、従来のセキュリティツールではコンテナクラスタ内の East-West トラフィックを把握できません。2027 年までに AI アプリケーションの 75% 以上がコンテナで実行されるという (Gartner による) 予測もあるため、これは重大なギャップとなります。

OpenShift Virtualization はデプロイメントモデルを標準化し、コンテナのワークロードに使用されるのと同じ Kubernetes ネイティブの管理フレームワークに VM を取り込むことで、この課題に対処します。従来のハイパーバイザー固有のツールによって VM を個別に管理するのではなく、コンテナを管理するのと同じ API、宣言型構成、自動化パイプラインを使用して、VM の定義、スケジュール、監視、スケーリングを行うことができます。

Prisma AIRS などのソリューションは、OpenShift 上のコンテナ化されたワークロードと仮想化されたワークロードの両方にゼロトラスト・セキュリティと AI を活用した脅威防止を拡張し、この統一されたアプローチを強化します。Prisma AIRS は、クラスタ内のトラフィックを完全に可視化したランタイムネットワーク保護を提供することで、あらゆるワークロードタイプ (従来のコンテナ、OpenShift Virtualization を通じて管理される VM、先進的な AI アプリケーションなど) に対して一貫したセキュリティの適用とマイクロセグメンテーション・ポリシーを有効にします。この組み合わせにより、インフラストラクチャ・チームは運用とセキュリティのいずれかのためにシステムを並列で維持する必要がなくなり、アプリケーションレイヤーで既知の脅威とゼロデイ攻撃の両方から保護しながら、ハイブリッド・インフラストラクチャ全体で真の一貫性を達成できます。

管理者はこれらの制御を Palo Alto Networks Panorama または Strata Cloud Manager (SCM) を介して管理し、引き続き OpenShift のネイティブツールを使用してワークロードのオーケストレーションを行うことができます。また、Ansible Automation Platform はこれらの管理ドメインの橋渡しをすることができるため、チームは既存の CI/CD パイプライン内でファイアウォール構成とセキュリティポリシーを自動化できます。このように業務を分離することで、明確性を維持しながらツールの無駄な増加を減らすことができます。

実装に関する注記

このアーキテクチャにおいて、VM-Series ファイアウォールは、KVM ハイパーバイザーで実行される OpenShift Virtualization 内の VM としてデプロイされます。各ファイアウォール・インスタンスは、OpenShift のソフトウェア定義ネットワーク (SDN) を介してルーティングされるトラフィックを、ラベル、名前空間、またはサービス ID に基づいて動的にポリシーを適用して検査できます。

これにより、以下のことが可能になります。

- IP アドレスではなくワークロードに従ったポリシー定義

- GitOps ワークフローによって実行される自動化された適用変更

- リアルタイムでのトラフィック検査 (TLS 復号、アプリケーション ID (App-ID)、ユーザー ID ベースのアクセス制御など)

これらの機能は、監査可能性とセグメンテーションが欠かせない環境において、また規制対象のワークロードをサポートする場合に不可欠です。

まとめ

ハイブリッド・インフラストラクチャの課題はなくなりません。むしろ、コンテナ化アプリケーションと AI ワークロードの導入が急速に進められていることにより、状況は複雑化しています。そのため組織には、仮想化に対する既存の投資を放棄したり、セキュリティを損なったりすることなくモダナイズするための実用的な道筋が求められています。

OpenShift Virtualization は、VM を Kubernetes ネイティブの環境に取り入れて運用基盤を提供します。この統合プラットフォームでは、インフラストラクチャ・チームが一貫した API、宣言型の構成、自動化パイプラインを通じて従来のワークロードとクラウドネイティブなワークロードの両方を管理できます。しかし、ワークロードが進化し、増加してくると、標準化だけでは十分ではありません。

そこで役立つのが、Palo Alto Networks の補完的なセキュリティ・ソリューションです。VM-Series ソフトウェア・ファイアウォールは、仮想化されたワークロードに対して詳細なアプリケーション対応型の検査とレイヤー 7 ポリシーの適用を行い、Prisma AIRS は、新たな AI ワークロードを含むコンテナ化されたアプリケーションに、AI を活用した脅威防御とランタイム保護を適用します。どちらのソリューションも OpenShift と統合することが可能であり、Panorama または Strata Cloud Manager (SCM) による一元管理を通じて一貫したセキュリティポスチャを提供します。

この組み合わせにより、移行時のレガシー VM の保護、先進的なマイクロサービスの保護、AI アプリケーションの保護など、ハイブリッド資産全体にわたって統一されたセキュリティポリシーを適用できます。運用ドメインとセキュリティドメインの橋渡しとなる Ansible Automation Platform モジュールを使用すると、セキュリティを CI/CD パイプラインと GitOps ワークフローに組み込むことができるため、保護は後から考慮するものではなく、開発ライフサイクルの不可欠な要素となります。

これらのプラットフォームを組み合わせることで、企業が実際に必要なもの、つまり運用のための単一のコントロールプレーンと、実際のワークロードに適応する効果的なセキュリティエンジンを得ることができます。オープンなインフラストラクチャの柔軟性とゼロトラストのセキュリティ保証を組み合わせることで、組織は現在のワークロードを確実に処理し、将来の変化に備えることができます。

インフラストラクチャのモダナイゼーションとセキュリティの進化を整合させましょう。詳細については、以下の追加資料をご覧ください。

- [ソリューション概要] VM-Series ソフトウェア・ファイアウォールと Red Hat OpenShift Virtualization

- [Web ページ] Prisma AIRS ランタイムセキュリティで Red Hat クラスタを保護し、コンテナ化および AI アプリケーションのゼロトラストを実装する

- [ブログ記事] Prisma AIRS、Red Hat OpenShift で実行されるコンテナと AI アプリケーションの保護を支援

- [Red Hat Ecosystem Catalog] Palo Alto Networks VM-Series ソフトウェア・ファイアウォール

- [Red Hat Ecosystem Catalog] Red Hat と Palo Alto Networks で構成を自動化

- [Web ページ] Red Hat OpenShift Virtualization

- [ブログ記事] Palo Alto Networks VM-Series、Red Hat OpenShift Virtualization 上の仮想化ワークロードのセキュリティを強化

- [ユースケース・ドキュメント] テクノロジーパートナー統合ガイド

- [ソリューション概要] Prisma AIRS と Red Hat OpenShift

リソース

Red Hat OpenShift Virtualization を導入すべき 15 の理由

執筆者紹介

Simon is a passionate technologist, with over 25 years of experience working in the enterprise IT and cloud technologies space. Simon’s career trajectory has seen him working with a multitude of transformative technologies within the cloud and enterprise computing space, allowing him to stay at the forefront of industry trends.

Beyond his professional achievements, Simon is an advocate for technology's role in driving business innovation and efficiency. Simon's contribution to the field of enterprise IT and cloud technologies is not just through his work at Red Hat OpenShift but also through his active participation in various IT community forums, publications, and events.

類似検索

PNC’s infrastructure modernization journey with Red Hat OpenShift Virtualization

Accelerating VM migration to Red Hat OpenShift Virtualization: Hitachi storage offload delivers faster data movement

Can Kubernetes Help People Find Love? | Compiler

Scaling For Complexity With Container Adoption | Code Comments

チャンネル別に見る

自動化

テクノロジー、チームおよび環境に関する IT 自動化の最新情報

AI (人工知能)

お客様が AI ワークロードをどこでも自由に実行することを可能にするプラットフォームについてのアップデート

オープン・ハイブリッドクラウド

ハイブリッドクラウドで柔軟に未来を築く方法をご確認ください。

セキュリティ

環境やテクノロジー全体に及ぶリスクを軽減する方法に関する最新情報

エッジコンピューティング

エッジでの運用を単純化するプラットフォームのアップデート

インフラストラクチャ

世界有数のエンタープライズ向け Linux プラットフォームの最新情報

アプリケーション

アプリケーションの最も困難な課題に対する Red Hat ソリューションの詳細

仮想化

オンプレミスまたは複数クラウドでのワークロードに対応するエンタープライズ仮想化の将来についてご覧ください