L'aumento delle minacce

Linux viene spesso considerato un sistema operativo più sicuro, ma non è immune alle minacce malware.

Negli ultimi anni si è registrato un notevole aumento della quantità e delle tipologie di malware Linux. I criminali informatici stanno spostando la loro attenzione verso i sistemi basati su Linux per svariati scopi:

- furto di dati;

- crittografia dei file;

- mining di criptovalute;

- lancio di attacchi DDoS (distributed denial-of-service).

Il malware Linux può infiltrarsi in un sistema con svariati mezzi, il che rende fondamentale la vigilanza. Tali metodi di infezione includono:

- sfruttamento di vulnerabilità prive di patch;

- sfruttamento di meccanismi di autenticazione deboli;

- sfruttamento di errori di configurazione dei server;

- induzione degli utenti a eseguire file dannosi.

Utenti e amministratori di sistemi Linux devono restare sempre al passo con l'evoluzione di queste minacce e adottare misure proattive per proteggere i sistemi dai potenziali attacchi malware.

Se sei alla ricerca di un metodo per migliorare e gestire in modo efficiente il livello di sicurezza del tuo ambiente Red Hat Enterprise Linux (RHEL), dovresti assolutamente provare Red Hat Insights.

Insights è un'offerta SaaS (Software-as-a-Service) basata su cloud inclusa nelle sottoscrizioni RHEL, che offre funzionalità di automazione e analisi proattive per i tuoi sistemi. Insights può agevolare molte attività, tra cui controlli di conformità, gestione delle vulnerabilità, rilevamento del malware, rilevamento e correzione degli errori di configurazione e automazione attivata dagli eventi.

Questo articolo presenta alcune delle funzionalità e dei vantaggi principali di Insights, passandoli in rassegna uno per uno, per consentirti di utilizzarli nel tuo ambiente.

Valutazione della conformità e creazione di report

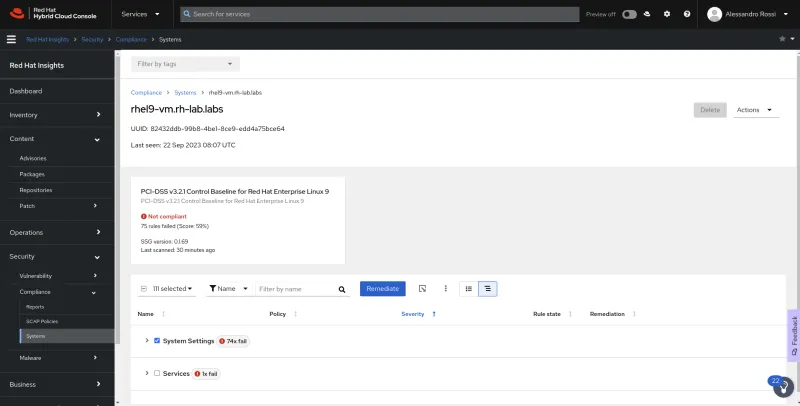

In base al settore di interesse e alle normative vigenti, le aziende sono spesso soggette a criteri rigorosi in materia di sicurezza IT e conformità dei sistemi. Per questo è fondamentale rispettare le procedure consigliate, correggere gli errori non appena si verificano e mantenere in modo proattivo una solida configurazione del sistema, con il relativo livello di sicurezza. Con Insights, puoi verificare la conformità dei tuoi sistemi RHEL ai vari standard di sicurezza, quali PCI-DSS, HIPAA, CIS e altri ancora. Puoi anche avvalerti dello scanner OpenSCAP per eseguire scansioni di conformità e ottenere report dettagliati contenenti i risultati e le misure consigliate per ciascuna regola.

Insights offre la possibilità di connettere gli strumenti online ai propri sistemi, sia on-premise sia nel cloud pubblico/privato/ibrido, utilizzando il client Remote Host Configuration. Consente di eseguire azioni di correzione attraverso gli Ansible Playbook direttamente sui sistemi, con un solo clic e su vasta scala.

Grazie a Insights, puoi monitorare e migliorare il livello di conformità del tuo ambiente RHEL, evitando le conseguenze di eventuali violazioni, sanzioni o audit.

Identificazione e risoluzione delle vulnerabilità

Quando si ha a che fare con un numero elevato di sistemi, soprattutto in un ambiente di produzione, è fondamentale intervenire rapidamente sulle vulnerabilità che interessano i sistemi RHEL. Insights offre un'utile funzionalità integrata di report e correzione delle vulnerabilità che controlla e analizza costantemente i tuoi sistemi rispetto al database Common Vulnerabilities and Exposures (CVE).

Il report CVE offre una panoramica chiara della gravità, dell'impatto e dello stato di risoluzione di ciascuna vulnerabilità, oltre a informazioni dettagliate sui sistemi e sui pacchetti interessati. Per ogni CVE, qualsiasi azione disponibile per affrontarlo e risolverlo può essere automatizzata con i playbook generati dalla piattaforma, che è possibile eseguire secondo la modalità più adatta al proprio ambiente:

- direttamente dalla console Insights tramite il client Remote Host Configuration;

- importandoli in Red Hat Ansible Automation Platform;

- scaricandoli ed eseguendoli offline.

I playbook generati sono precisi e finalizzati alla risoluzione delle vulnerabilità. Servono anche ad indicare se sia necessario un riavvio e offrono misure per la riduzione o l'eliminazione dei potenziali downtime. Questi playbook sono progettati, inoltre, per avere un impatto minimo sulle operazioni dei sistemi durante il processo.

Il report CVE e le funzionalità di correzione automatica sono fondamentali per le organizzazioni che desiderano preservare la sicurezza e l'aggiornamento dei propri sistemi RHEL. Con Insights, puoi rilevare e risolvere con maggiore efficacia le vulnerabilità che minacciano l'ambiente RHEL, fornendo tutele proattive contro potenziali attacchi o exploit.

Rilevamento e prevenzione dei malware

Il servizio di rilevamento del malware su Insights utilizza il software di pattern-matching YARA e le firme di rilevamento del malware del team IBM X-Force Threat Intelligence per cercare il malware all'interno dei sistemi. Offre un'ampia gamma di informazioni sulla minaccia, sui sistemi interessati e sul livello di rischio dell'infezione.

Puoi visualizzare i risultati della scansione nella pagina dedicata al rilevamento del malware di Insights, che fornisce informazioni su ogni corrispondenza della firma, come il nome, la descrizione, il riferimento e la posizione del malware. Puoi anche utilizzare gli Ansible Playbook per eliminare o isolare i file o i processi del malware.

Per quanto riguarda i sistemi di importanza critica, il rilevamento del malware può essere fondamentale per proteggere i sistemi RHEL da software dannosi in grado di danneggiare dati oppure operazioni. Insights ti aiuta a individuare ed eliminare i malware dall'ambiente RHEL e a migliorare il livello di sicurezza generale e l'affidabilità del sistema.

L'automazione guidata dagli eventi si fa semplice

Insights è perfettamente compatibile anche con Event-Driven Ansible, che consente di automatizzare le risposte ai vari eventi che si verificano nell'ambiente IT. Con la transizione da un approccio di automazione imperativa a uno di automazione reattiva, Event-Driven Ansible consente a sistemi interni ed esterni come strumenti di monitoraggio, soluzioni ITSM e servizi cloud di diventare sorgenti di eventi. Webhook, acquisizione di registri, avvisi ed eventi vengono trasformati in attività attuabili grazie a un sistema di elaborazione degli eventi che consente ai clienti di adottare la propria logica e le azioni basate su di essa.

Grazie all'integrazione di Insights e di un plugin delle sorgenti degli eventi dedicato, Event-Driven Ansible può spianare la strada a diversi nuovi scenari di automazione, come la correzione automatica, l'integrazione ITSM basata sugli eventi Insights, l'incremento delle informazioni per l'acquisizione di sistemi di monitoraggio di terze parti e molto altro.

Conclusioni

Insights si distingue per l'ampia gamma di funzionalità che consentono di visualizzare, gestire e correggere in modo proattivo i sistemi su vasta scala, per agevolare:

- valutazione e correzione dei problemi di conformità;

- gestione delle vulnerabilità;

- rilevamento del malware;

- gestione delle patch.

Con Insights, acquisisci maggiore visibilità e controllo sui sistemi RHEL e ne migliori le prestazioni e la sicurezza. Insights è fornito gratuitamente con tutte le sottoscrizioni RHEL.

Per scoprire di più su Insights o per provarlo, visita la pagina di Red Hat Insights oppure contattaci.

Sull'autore

Alessandro Rossi is an EMEA Senior Specialist Solution Architect for Red Hat Enterprise Linux with a passion for cloud platforms and automation.

Alessandro joined Red Hat in 2021, but he's been working in the Linux and open source ecosystem since 2012. He's done instructing and consulting for Red Hat and delivered training on Red Hat Enterprise Linux, Red Hat Ansible Automation Platform and Red Hat OpenShift, and has supported companies during solutions implementation.

Altri risultati simili a questo

AI insights with actionable automation accelerate the journey to autonomous networks

IT automation with agentic AI: Introducing the MCP server for Red Hat Ansible Automation Platform

Data Security And AI | Compiler

Data Security 101 | Compiler

Ricerca per canale

Automazione

Novità sull'automazione IT di tecnologie, team e ambienti

Intelligenza artificiale

Aggiornamenti sulle piattaforme che consentono alle aziende di eseguire carichi di lavoro IA ovunque

Hybrid cloud open source

Scopri come affrontare il futuro in modo più agile grazie al cloud ibrido

Sicurezza

Le ultime novità sulle nostre soluzioni per ridurre i rischi nelle tecnologie e negli ambienti

Edge computing

Aggiornamenti sulle piattaforme che semplificano l'operatività edge

Infrastruttura

Le ultime novità sulla piattaforma Linux aziendale leader a livello mondiale

Applicazioni

Approfondimenti sulle nostre soluzioni alle sfide applicative più difficili

Virtualizzazione

Il futuro della virtualizzazione negli ambienti aziendali per i carichi di lavoro on premise o nel cloud