Kryptologie ist eine junge Wissenschaft.

Obwohl sie seit Tausenden von Jahren verwendet wird, um geheime Botschaften zu übermitteln, begann das systematische Studium der Kryptologie als Wissenschaft (und möglicherweise als Kunst) erst vor etwa 100 Jahren.

Der erste bekannte Beweis für die Verwendung von Kryptographie (in jeglicher Form) wurde in einer Inschrift gefunden, die um 1900 v. Chr. in die Hauptkammer des Grabes des Aristokraten Khnumhotep II in Ägypten gemeißelt wurde. Der Schreiber verwendete hier und da einige ungewöhnliche Hieroglyphen anstelle gewöhnlicher Symbole. Der Zweck bestand möglicherweise nicht darin, die Botschaft zu verbergen, sondern ihre Form so zu ändern, dass sie würdevoll erscheint. Die Inschrift war jedoch keine Form der Geheimschrift, sondern beinhaltete eine Art Transformation des ursprünglichen Textes und ist der älteste bekannte Text dieser Art. In den meisten großen frühen Zivilisationen wurden Beweise für die Verwendung von Kryptografie gefunden. In „Arthshashtra“, einem klassischen Werk über Staatskunst, das von Kautalya geschrieben wurde, wird der Geheimdienst in Indien beschrieben und es wird erwähnt, dass Spionen in „geheimer Schrift“ Aufgaben erteilt werden – klingt das wie eine alte Version von James Bond?

Um das Jahr 100 v. Chr. war bekannt, dass Julius Cäsar eine Form der Verschlüsselung nutzte, um geheime Nachrichten an seine an der Kriegsfront stationierten Armeegeneräle zu übermitteln. Diese Substitutions-Chiffre, bekannt als Caesar-Chiffre, ist vielleicht die am häufigsten erwähnte historische Verschlüsselung in der akademischen Literatur. (Eine Chiffre ist ein Algorithmus, der zur Verschlüsselung oder Entschlüsselung verwendet wird.) In einer Substitutions-Chiffre wird jedes Zeichen des Klartextes (Klartext ist die zu verschlüsselnde Nachricht) durch ein anderes Zeichen ersetzt, um den verschlüsselten Text zu bilden (Chiffretext ist die verschlüsselte Nachricht). Die von Caesar verwendete Variante war eine Verschiebung um 3 Chiffren. Jedes Zeichen wurde um 3 Stellen verschoben, sodass das Zeichen „A“ durch „D“, „B“ durch „E“ usw. ersetzt wurde. Die Zeichen fingen am Ende wieder von vorne an, sodass „X“ durch „A“ ersetzt würde.

Es ist leicht zu erkennen, dass solche Verschlüsselungen von der Geheimhaltung des Systems und nicht vom Verschlüsselungsschlüssel abhängen. Sobald das System bekannt ist, können diese verschlüsselten Nachrichten problemlos entschlüsselt werden. Tatsächlich können Substitutions-Chiffren anhand der Häufigkeit der Buchstaben in der Sprache entziffert werden.

Im 16. Jahrhundert entwarf Vigenere die angeblich erste Verschlüsselung, die einen Verschlüsselungsschlüssel verwendete. In einer seiner Verschlüsselungen wurde der Verschlüsselungsschlüssel mehrmals für die gesamte Nachricht wiederholt. Anschließend wurde der Verschlüsselungstext durch Hinzufügen des Nachrichtenzeichens mit dem Schlüsselzeichen „modulo 26“ erstellt. („Modulo“ oder „mod“ ist ein mathematischer Ausdruck, bei dem Sie den Rest einer Division berechnen, wenn eine Zahl durch eine andere geteilt wird.) Wie bei der Caesar-Chiffre kann auch die Vigenere-Chiffre leicht dechiffriert werden. Die Verschlüsselung von Vigenere brachte die Idee auf, Verschlüsselungsschlüssel einzuführen. Die Ausführung ließ jedoch zu wünschen übrig. Im Vergleich zur Caesar-Chiffre hängt die Geheimhaltung der Nachricht von der Geheimhaltung des Verschlüsselungsschlüssels und nicht von der Geheimhaltung des Systems ab.

Zu Beginn des 19. Jahrhunderts, als alles elektrifiziert wurde, entwarf Hebern eine elektromechanische Vorrichtung, die als Hebern-Rotormaschine bezeichnet wurde. Sie verwendet einen einzelnen Rotor, in dem der geheime Schlüssel in eine rotierende Scheibe eingebettet ist. Die Taste codierte eine Substitutionstabelle, und jeder Tastendruck auf der Tastatur führt zur Ausgabe von Chiffretext. Dadurch wurde die Scheibe ebenfalls um eine Kerbe gedreht, und eine andere Tabelle wurde dann für das nächste Klartextzeichen verwendet. Auch diese Codierung wurde anhand der Verwendung von Buchstabenhäufigkeiten dechiffriert.

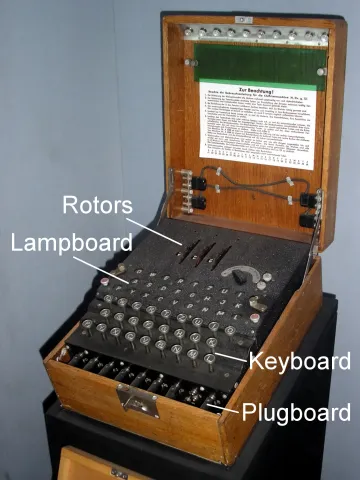

Am Ende des Ersten Weltkriegs wurde von dem deutschen Ingenieur Arthur Scherbius die Enigma-Maschine erfunden, die während des Zweiten Weltkriegs von den deutschen Streitkräften häufig genutzt wurde. Die Enigma-Maschine verwendete 3 oder 4 oder noch mehr Rotoren. Die Rotoren rotieren bei der Eingabe auf der Tastatur mit unterschiedlichen Geschwindigkeiten und geben die entsprechenden Buchstaben des Chiffretexts aus. In diesem Fall war der Schlüssel die anfängliche Einstellung der Rotoren.

Die Chiffre des Enigma-Rechners wurde schließlich in Polen geknackt, und die Technologie wurde später an die britischen Kryptographen weitergegeben, die ein Verfahren zum Abrufen des täglichen Schlüssels entwickelten.

Bis zum Zweiten Weltkrieg wurden die meisten Arbeiten zur Kryptographie für militärische Zwecke durchgeführt, in der Regel zum Verbergen geheimer militärischer Informationen. Die Kryptographie erregte jedoch in der Nachkriegszeit kommerzielle Aufmerksamkeit, als Unternehmen versuchten, ihre Daten vor Konkurrenten zu schützen.

In den frühen 1970er Jahren erkannte IBM, dass seine Kunden eine Form der Verschlüsselung verlangten, und gründeten eine „Krypto-Gruppe“ unter der Leitung von Horst Feistel. Sie entwickelten eine Chiffre namens Lucifer. 1973 forderte das Nation Bureau of Standards (heute NIST) in den USA Vorschläge für eine Blockchiffre, die zu einem nationalen Standard werden sollte. Sie hatten offensichtlich erkannt, dass sie viele kommerzielle Produkte ohne guten Krypto-Support kauften. Lucifer wurde schließlich akzeptiert und erhielt den Namen DES oder Data Encryption Standard. Im Jahr 1997 und in den folgenden Jahren wurde DES durch einen umfassenden Suchangriff geknackt. Das Hauptproblem bei DES war die geringe Größe des Verschlüsselungsschlüssels. Mit zunehmender Rechenleistung wurde es einfach, alle verschiedenen Kombinationen des Schlüssels mit Brute-Force-Methoden zu verwenden, um eine mögliche Klartextnachricht zu erhalten.

1997 veröffentlichte das NIST erneut eine Ausschreibung für eine neue Blockchiffre. Es gingen 50 Einreichungen ein. Im Jahr 2000 wurde Rijndael akzeptiert und AES oder Advanced Encryption Standard genannt. Heute ist AES ein weithin akzeptierter Standard für die symmetrische Verschlüsselung.

In letzter Zeit haben uns Fortschritte bei Quantencomputern dazu veranlasst, über Post-Quantum Cryptography nachzudenken. Im Jahr 2016 veröffentlichte das NIST einen „Aufruf zur Einreichung von Vorschlägen“, in dem die Öffentlichkeit um Hilfe bei der Entwicklung quantenresistenter Algorithmen gebeten wurde, die dabei helfen könnten, „den Angriffen eines zukünftigen Quantencomputers standzuhalten“. Im Jahr 2020 gab NIST 4 Finalisten bekannt.

Zum Abschluss lehrt uns die Geschichte:

- Die Geheimhaltung Ihrer Nachricht sollte immer von der Geheimhaltung des Schlüssels und nicht von der Geheimhaltung des Verschlüsselungssystems abhängen. (Dies ist als Kerckhoffs-Prinzip bekannt.)

- Verwenden Sie in Bezug auf das oben Genannte immer Verschlüsselungen, die öffentlich überprüft und als Standard festgelegt wurden. Die Verwendung von „secret crypto“ ist nicht hilfreich, denn genau wie bei der Caesar-Chiffre können alle Nachrichten entschlüsselt werden, sobald das System bekannt ist. Wenn beispielsweise Ihr Schlüssel kompromittiert wird, könnte ein Angreifer auf Ihre Nachrichten zugreifen. Wenn der Angreifer jedoch das Kryptosystem selbst kompromittieren kann, kann er den Klartext jeder Nachricht (nicht nur für eine einzelne Person) abrufen, die von diesem System verschlüsselt wurde.

Über den Autor

Huzaifa Sidhpurwala is a Senior Principal Product Security Engineer - AI security, safety and trustworthiness, working for Red Hat Product Security Team.

Ähnliche Einträge

MCP security: Implementing robust authentication and authorization

AI trust through open collaboration: A new chapter for responsible innovation

Post-quantum Cryptography | Compiler

Understanding AI Security Frameworks | Compiler

Nach Thema durchsuchen

Automatisierung

Das Neueste zum Thema IT-Automatisierung für Technologien, Teams und Umgebungen

Künstliche Intelligenz

Erfahren Sie das Neueste von den Plattformen, die es Kunden ermöglichen, KI-Workloads beliebig auszuführen

Open Hybrid Cloud

Erfahren Sie, wie wir eine flexiblere Zukunft mit Hybrid Clouds schaffen.

Sicherheit

Erfahren Sie, wie wir Risiken in verschiedenen Umgebungen und Technologien reduzieren

Edge Computing

Erfahren Sie das Neueste von den Plattformen, die die Operations am Edge vereinfachen

Infrastruktur

Erfahren Sie das Neueste von der weltweit führenden Linux-Plattform für Unternehmen

Anwendungen

Entdecken Sie unsere Lösungen für komplexe Herausforderungen bei Anwendungen

Virtualisierung

Erfahren Sie das Neueste über die Virtualisierung von Workloads in Cloud- oder On-Premise-Umgebungen