Überblick

Eine Sandbox ist eine streng kontrollierte Umgebung, in der eine Anwendung ausgeführt wird. Sandbox-Umgebungen erlegen Ressourcen dauerhafte Beschränkungen auf und werden häufig verwendet, um ungetestete oder nicht vertrauenswürdige Programme zu isolieren und auszuführen, ohne eine Beschädigung des Hostcomputers oder des Betriebssystems zu riskieren. Sandbox-Container fügen Container-Plattformen eine neue Runtime hinzu, die Ihr Programm mithilfe von schlanken virtuellen Maschinen, die dann Container in diesen Pods starten, vom Rest des Systems isolieren.

Sandbox-Container werden in der Regel zusätzlich zu den Sicherheitsfunktionen von Linux-Containern verwendet.

Warum sind Sandbox-Container wichtig?

Sandbox-Container sind ideal für Workloads, die eine äußerst strenge Isolation und Sicherheit auf Anwendungsebene erfordern, wie etwa privilegierte Workloads, die nicht vertrauenswürdigen oder nicht getesteten Code und eine Kubernetes-native Erfahrung ausführen. Durch die Verwendung eines Sandbox-Containers können Sie Ihre Anwendung weiter vor Remote-Ausführung, Speicherlecks oder unbefugtem Zugriff schützen, indem Sie Folgendes isolieren:

- Entwicklungsumgebungen und Berechtigungsumfang

- Containerisierte Legacy-Workloads

- Workloads von Drittanbietern

- Gemeinsame Nutzung von Ressourcen (CI/CD-Jobs, CNFs usw.) und Bereitstellung sicherer Mandantenfähigkeit

Red Hat Ressourcen

Wie funktioniert Red Hat OpenShift mit Sandbox-Containern?

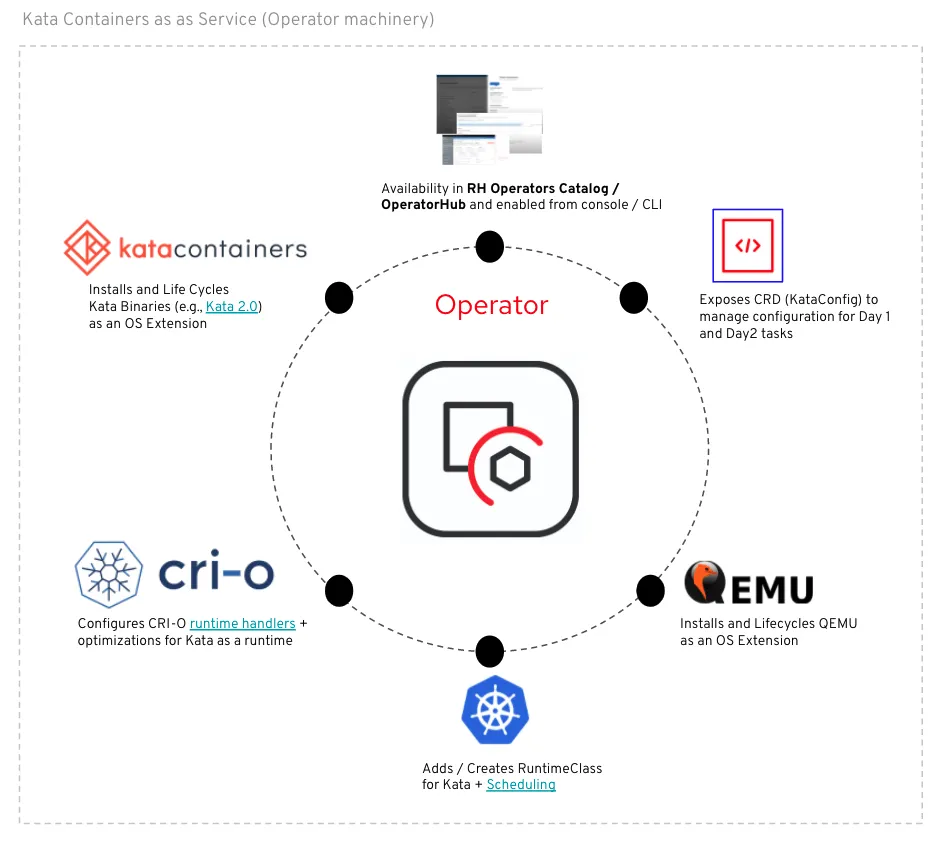

Red Hat OpenShift Sandbox-Container, die auf dem Open Source-Projekt Kata Containers basieren, bieten eine zusätzliche Isolationsschicht für Anwendungen mit strengen Sicherheitsanforderungen über eine OCI-konforme (Open Container Initiative) Container Runtime mit schlanken virtuellen Maschinen, die Ihre Workloads in einem eigenen isolierten Kernel ausführen. Red Hat OpenShift erreicht dies durch unser zertifiziertes Operator Framework, das den Sandbox-Container-Operator von Red Hat OpenShift verwaltet, bereitstellt und aktualisiert.

Der Sandbox-Container-Operator von Red Hat OpenShift liefert und aktualisiert kontinuierlich alle erforderlichen Bits und Teile, um Kata Containers als optionale Runtime auf dem Cluster nutzbar zu machen. Das beinhaltet unter anderem:

- Die Installation von Kata Containers-RPMs sowie QEMU als Red Hat CoreOS Erweiterungen auf dem Knoten

- Die Konfiguration der Kata Containers-Runtime auf Runtime-Ebene mit CRI-O-Runtime-Handlern und auf Cluster-Ebene durch Hinzufügen und Konfigurieren einer dedizierten RuntimeClass für Kata Containers

- Eine deklarative Konfiguration zum Anpassen der Installation, wie etwa durch Auswählen, auf welchen Knoten Kata Containers bereitgestellt werden sollen

- Überprüfung des Zustands des gesamten Deployments und Meldung von Problemen bei der Installation

Red Hat OpenShift Sandbox-Container sind jetzt allgemein verfügbar.

Der offizielle Red Hat Blog

Lernen Sie mehr über unser Ökosystem von Kunden, Partnern und Communities und erfahren Sie das Neueste zu Themen wie Automatisierung, Hybrid Cloud, KI und mehr.